Guía de implementación de Citrix ADC VPX en AWS: escalabilidad automática

Colaboradores

Autor: Blake Schindler

Información general

Citrix ADC es una solución de distribución de aplicaciones y equilibrio de carga que proporciona una experiencia de usuario de alta calidad para aplicaciones web, tradicionales y nativas de la nube, independientemente de dónde estén alojadas. Se presenta en una amplia variedad de factores de forma y opciones de implementación sin bloquear a los usuarios en una sola configuración o nube. Las licencias de capacidad agrupada permiten el movimiento de la capacidad entre las implementaciones en la nube.

Como líder indiscutible en la prestación de servicios y aplicaciones, Citrix ADC se implementa en miles de redes de todo el mundo para optimizar, proteger y controlar la prestación de todos los servicios empresariales y en la nube. Implementado directamente frente a los servidores web y de bases de datos, Citrix ADC combina el equilibrio de carga de alta velocidad y la conmutación de contenido, la compresión HTTP, el almacenamiento en caché de contenido, la aceleración SSL, la visibilidad del flujo de aplicaciones y un potente firewall de aplicaciones en una plataforma integrada y fácil de usar. El cumplimiento de los SLA se simplifica enormemente con la supervisión integral que transforma los datos de red en inteligencia empresarial procesable. Citrix ADC permite definir y administrar directivas mediante un simple motor de directivas declarativas sin necesidad de experiencia en programación.

Citrix VPX

El producto Citrix ADC VPX es un dispositivo virtual que se puede alojar en una amplia variedad de plataformas de virtualización y nube:

-

Citrix Hypervisor

-

VMware ESX

-

Microsoft Hyper-V

-

Linux KVM

-

Amazon Web Services

-

Microsoft Azure

-

Google Cloud Platform

Esta guía de implementación se centra en Citrix ADC VPX en Amazon Web Services.

Amazon Web Services

Amazon Web Services (AWS) es una plataforma de computación en nube completa y en evolución proporcionada por Amazon que incluye una combinación de ofertas de infraestructura como servicio (IaaS), plataforma como servicio (PaaS) y paquetes de software como servicio (SaaS). Los servicios de AWS pueden ofrecer herramientas como potencia informática, almacenamiento de bases de datos y servicios de entrega de contenido.

AWS ofrece los siguientes servicios esenciales

-

Servicios informáticos de AWS

-

Servicios de migración

-

Almacenamiento

-

Servicios base de datos

-

Herramientas de gestión

-

Servicios de seguridad

-

Análisis

-

Redes

-

Mensajería

-

Herramientas para desarrolladores

-

Servicios móviles

Terminología de AWS

A continuación se incluye una breve descripción de los términos clave que se utilizan en este documento y que los usuarios deben conocer:

-

Imagen de máquina de Amazon (AMI): imagen de máquina que proporciona la información necesaria para lanzar una instancia, que es un servidor virtual en la nube.

-

Auto Scaling: un servicio web para lanzar o terminar instancias de Amazon EC2 automáticamente en función de directivas, programaciones y comprobaciones de estado definidas por el usuario.

-

Grupo de escalado automático de AWS: Un grupo de escalado automático de AWS es un conjunto de instancias de EC2 que comparten características similares y se tratan como una agrupación lógica para el escalado y la administración de instancias.

-

Elastic Block Store: proporciona volúmenes de almacenamiento de bloques persistentes para su uso con instancias de Amazon EC2 en la nube de AWS.

-

Elastic Compute Cloud (EC2): un servicio web que proporciona capacidad informática segura y redimensionable en la nube. Está diseñado para que la informática en la nube a escala web sea más fácil para los desarrolladores.

-

Elastic Load Balancing (ELB): distribuye el tráfico de aplicaciones entrante en varias instancias de EC2, en varias zonas de disponibilidad. La distribución del tráfico aumenta la tolerancia a fallos de las aplicaciones del usuario.

-

Interfaz de red elástica (ENI): interfaz de red virtual que los usuarios pueden conectar a una instancia en una nube privada virtual (VPC).

-

Dirección IP elástica (EIP): dirección IPv4 pública y estática que los usuarios han asignado en Amazon EC2 o Amazon VPC y que, a continuación, se han adjuntado a una instancia. Las direcciones IP elásticas están asociadas a las cuentas de usuario, no a una instancia específica. Son elásticos porque los usuarios pueden asignarlos, adjuntarlos, separarlos y liberarlos fácilmente a medida que cambian sus necesidades.

-

IAM-instance-profile: una identidad que se proporciona a las instancias de Citrix ADC aprovisionadas en un clúster en AWS. El perfil permite a las instancias acceder a los servicios de AWS cuando comienza a equilibrar la carga de las solicitudes del cliente.

-

Identity and Access Management (IAM): una identidad de AWS con directivas de permisos que determinan lo que la identidad puede y no puede hacer en AWS. Los usuarios pueden usar una función de IAM para permitir que las aplicaciones que se ejecutan en una instancia de EC2 accedan de forma segura a sus recursos de AWS. El rol de IAM es necesario para implementar instancias VPX en una configuración de alta disponibilidad.

-

Tipo de instancia: Amazon EC2 ofrece una amplia selección de tipos de instancias optimizados para adaptarse a diferentes casos de uso. Los tipos de instancias comprenden distintas combinaciones de CPU, memoria, almacenamiento y capacidad de red, y ofrecen a los usuarios la flexibilidad de elegir la combinación adecuada de recursos para sus aplicaciones.

-

Listener: un listener es un proceso que comprueba las solicitudes de conexión mediante el protocolo y el puerto que configure. Las reglas que defina para un cliente de escucha determinan cómo el equilibrador de carga redirige las solicitudes a los destinos de uno o más grupos de destino.

-

NLB: equilibrador de carga de red. NLB es un equilibrador de carga L4 disponible en el entorno de AWS.

-

Route 53: Route 53 es el servicio web del sistema de nombres de dominio (DNS) en la nube de alta disponibilidad y escalabilidad de Amazon.

-

Grupos de seguridad: un conjunto con nombre de conexiones de red entrantes permitidas para una instancia.

-

Subred: segmento del intervalo de direcciones IP de una VPC al que se pueden conectar instancias de EC2. Los usuarios pueden crear subredes para agrupar instancias según las necesidades operativas y de seguridad.

-

Nube privada virtual (VPC): un servicio web para aprovisionar una sección aislada de forma lógica de la nube de AWS en la que los usuarios pueden lanzar recursos de AWS en una red virtual que ellos definan.

A continuación se incluye una breve descripción de otros términos utilizados en este documento que le recomendamos que esté familiarizado:

- Grupos de escalabilidad automática: un grupo de escalabilidad automática es un grupo de instancias de Citrix ADC que equilibran la carga de las aplicaciones como una sola entidad y activan el escalado automático cuando los parámetros de umbral superan los límites. Las instancias de Citrix ADC se escalan o escalan dinámicamente en función de la configuración de grupos de Autoscale.

Nota:

Un grupo de escalabilidad automática de Citrix se denomina grupo de escalabilidad automática en este documento, mientras que el grupo de escalabilidad automática de AWS se denomina explícitamente grupo de escalabilidad automática de AWS.

-

Clústeres de Citrix ADC: un clúster de Citrix ADC es un grupo de instancias de Citrix ADC VPX y cada instancia se denomina nodo. El tráfico del cliente se distribuye entre los nodos para proporcionar alta disponibilidad, alto rendimiento y escalabilidad.

-

CloudFormation: un servicio para escribir o cambiar plantillas que crean y eliminan recursos de AWS relacionados juntos como una unidad.

-

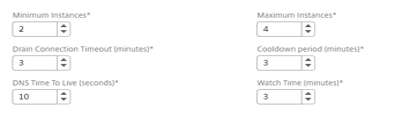

Período de enfriamiento: después de un escalamiento horizontal, el período de enfriamiento es el tiempo durante el cual debe detenerse la evaluación de las estadísticas. El período de enfriamiento garantiza el crecimiento orgánico de un grupo de escalabilidad automática al permitir que el tráfico actual se estabilice y promedie en el conjunto actual de instancias antes de que se tome la siguiente decisión de escalado. El valor predeterminado del período de reutilización es de 10 minutos y se puede configurar.

Nota:

El valor predeterminado se determina en función del tiempo necesario para que el sistema se estabilice después de un escalamiento horizontal (aproximadamente 4 minutos) más la configuración de Citrix ADC y el tiempo de publicación de DNS.

- Tiempo de espera de conexión de drenaje: durante el escalado vertical, una vez que se selecciona una instancia para el desaprovisionamiento, Citrix ADM elimina la instancia del procesamiento de nuevas conexiones al grupo de escalabilidad automática y espera hasta que caduque el período de tiempo de espera de la conexión de drenaje especificado antes de desaprovisionar. Este tiempo de espera permite que las conexiones existentes a esta instancia se vacíen antes de que se desaprovisione. Si las conexiones se drenan antes de que expire el tiempo de espera de la conexión de drenaje, incluso entonces Citrix ADM espera a que expire el período de tiempo de espera de la conexión de drenaje antes de iniciar una nueva evaluación.

Nota:

Si las conexiones no se agotan incluso después de que expire el tiempo de espera de la conexión de drenaje, Citrix ADM elimina las instancias que podrían afectar a la aplicación. El valor predeterminado es de 5 minutos y es configurable.

-

Par de claves: conjunto de credenciales de seguridad con las que los usuarios prueban su identidad electrónicamente. Un par de claves consiste en una clave privada y una clave pública.

-

Tabla de redirección: Conjunto de reglas de redirección que controla el tráfico que sale de cualquier subred que esté asociada a la tabla de redirección. Los usuarios pueden asociar varias subredes con una sola tabla de rutas, pero una subred solo se puede asociar con una tabla de rutas a la vez.

-

Simple Storage Service (S3): almacenamiento para Internet. Está diseñado para que la informática a escala web sea más fácil para los desarrolladores.

-

Etiquetas: a cada grupo de escalabilidad automática se le asigna una etiqueta que es un par de clave y valor. Puede aplicar etiquetas a los recursos que le permitan organizar e identificar los recursos fácilmente. Las etiquetas se aplican tanto a AWS como a Citrix ADM. Ejemplo: Key= name, Value = webserver. Utilice un conjunto coherente de etiquetas para realizar un seguimiento sencillo de los grupos de escalabilidad automática que podrían pertenecer a varios grupos, como desarrollo, producción o pruebas.

-

Parámetros de umbral: parámetros que se supervisan para activar el escalado horizontal o vertical. Los parámetros son el uso de CPU, el uso de memoria y el rendimiento. Puede seleccionar un parámetro o más de un parámetro para la supervisión.

-

Tiempo de vida (TTL): Especifica el intervalo de tiempo durante el cual el registro de recursos DNS se puede almacenar en caché antes de que se vuelva a consultar el origen de la información. El valor TTL predeterminado es de 30 segundos y es configurable.

-

Tiempo de visualización: el tiempo durante el cual el umbral del parámetro de escala debe permanecer incumplido para que se produzca una escala. Si se infringe el umbral en todas las muestras recolectadas en este tiempo especificado, se produce un escalado. Si los parámetros de umbral permanecen en un valor superior al valor máximo durante toda esta duración, se activa una escala horizontal. Si los parámetros de umbral funcionan con un valor inferior al valor mínimo de umbral, se activa una escala de entrada. El valor predeterminado es de 3 minutos y es configurable.

Casos de uso

En comparación con las soluciones alternativas que requieren que cada servicio se implemente como un dispositivo virtual independiente, Citrix ADC en AWS combina el equilibrio de carga L4, la gestión del tráfico L7, la descarga de servidores, la aceleración de aplicaciones, la seguridad de las aplicaciones y otras capacidades esenciales de entrega de aplicaciones en un único VPX, convenientemente disponible a través de AWS Marketplace. Además, todo se rige por un único marco de directivas y se administra con el mismo y potente conjunto de herramientas que se utilizan para administrar implementaciones locales de Citrix ADC. El resultado neto es que Citrix ADC en AWS permite varios casos de uso convincentes que no solo cubren las necesidades inmediatas de las empresas actuales, sino también la evolución continua de las infraestructuras informáticas heredadas a los centros de datos empresariales en la nube.

Ampliación del centro de datos con escalabilidad automática

Hay organizaciones que buscan expandir su presencia de Citrix en la nube pública y están pensando en usar servicios de nube pública nativa. Un caso de uso común es que las empresas migren a la nube a su propio ritmo para poder centrarse en cargas de trabajo o aplicaciones de ROI más altas. Y al usar nuestra solución, que a menudo incluye el uso de dispositivos de capacidad agrupada para mantener las cargas de trabajo tanto en las instalaciones como en la nube mediante la disociación del ancho de banda y las instancias, pueden continuar y migrar a la nube que elijan a su propio ritmo.

Ahora, la nube pública proporciona elasticidad, que también es un caso de uso importante para los clientes que desean alojar aplicaciones a pedido sin preocuparse por el aprovisionamiento excesivo o insuficiente de recursos.

El alojamiento eficiente de aplicaciones en una nube implica una gestión fácil y rentable de los recursos en función de la demanda de la aplicación. Por ejemplo, considere que una empresa tiene un portal web de comercio electrónico que se ejecuta en AWS. Este portal a veces ofrece enormes descuentos durante los cuales hay un aumento en el tráfico de aplicaciones. Cuando el tráfico de aplicaciones aumenta durante estas ofertas, las aplicaciones deben ampliarse dinámicamente y es posible que también sea necesario aumentar los recursos de red.

La función de escalado automático de Citrix ADM admite el Provisioning y el escalado automático de instancias de Citrix ADC en AWS. La función de escalado automático de Citrix ADM supervisa constantemente los parámetros de umbral, como el uso de memoria, el uso de CPU y el rendimiento. Los usuarios pueden seleccionar uno de estos parámetros o más de un parámetro para la monitorización. Estos valores de parámetros se comparan con los valores configurados por el usuario. Si los valores de los parámetros infringen los límites, se activa el escalado horizontal o vertical según sea necesario.

La arquitectura de funciones de escalabilidad automática de Citrix ADM está diseñada de tal manera que los usuarios pueden configurar el número mínimo y máximo de instancias para cada uno de los grupos de escalabilidad automática. El preestablecimiento de estos números garantiza que cada aplicación esté siempre en funcionamiento y se ajuste a la demanda de los clientes.

Beneficios del escalado automático

Alta disponibilidad de aplicaciones. El escalado automático garantiza que su aplicación siempre tenga el número correcto de instancias VPX de Citrix ADC para gestionar las demandas de tráfico. Esto es para garantizar que su aplicación esté funcionando todo el tiempo, independientemente de las demandas de tráfico.

Decisiones de escalado inteligente y configuración de Zero Touch. El escalado automático supervisa continuamente la aplicación y agrega o elimina instancias de Citrix ADC de forma dinámica en función de la demanda. Cuando la demanda aumenta hacia arriba, las instancias se agregan automáticamente. Cuando la demanda aumenta hacia abajo, las instancias se eliminan automáticamente. La adición y eliminación de instancias de Citrix ADC ocurre automáticamente, lo que la convierte en una configuración manual sin tocar.

Gestión automática de DNS. La función de Autoscale de Citrix ADM ofrece administración automática de DNS. Cada vez que se agregan nuevas instancias de Citrix ADC, los nombres de dominio se actualizan automáticamente.

Terminación de conexión graciosa. Durante una escalación, las instancias Citrix ADC se eliminan correctamente evitando la pérdida de conexiones de cliente.

Mejor gestión de costes. El escalado automático aumenta o disminuye dinámicamente las instancias de Citrix ADC según sea necesario. Ejecutar solo las instancias necesarias permite a los usuarios optimizar los costes involucrados. Los usuarios ahorran dinero al lanzar instancias solo cuando son necesarias y las cancelan cuando no las necesitan. Por lo tanto, los usuarios solo pagan por los recursos que utilizan.

Observabilidad. La observabilidad es esencial para que los desarrolladores de aplicaciones o el personal de TI supervisen el estado de la aplicación. El panel de escalabilidad automática de Citrix ADM permite a los usuarios visualizar los valores de los parámetros de umbral, las marcas de tiempo de activación de escalabilidad automática, los eventos y las instancias que participan en la escalabilidad automática.

Tipos de implementación

Implementación de tres NIC

-

Implementaciones típicas

-

Implementaciones típicas

-

impulsado por StyleBook

-

Con ADM

-

Con GSLB (Route53 con registro de dominio)

-

Licencias - Pooled/Marketplace

-

-

Casos de uso

-

Las implementaciones de tres NIC se utilizan para lograr un aislamiento real del tráfico de datos y administración.

-

Las implementaciones de tres NIC también mejoran la escala y el rendimiento del ADC.

-

Las implementaciones de tres NIC se utilizan en aplicaciones de red donde el rendimiento suele ser de 1 Gbps o superior y se recomienda una implementación de tres NIC.

-

Implementación de CFT

Los clientes implementarían el uso de plantillas de CloudFormation si están personalizando sus implementaciones o si están automatizando sus implementaciones.

Pasos de implementación

Implementación de tres NIC para expansión del centro de datos con escalabilidad automática

La instancia de Citrix ADC VPX está disponible como Amazon Machine Image (AMI) en el mercado de AWS y se puede lanzar como una instancia de Elastic Compute Cloud (EC2) dentro de una VPC de AWS. El tipo de instancia EC2 mínimo permitido como AMI compatible en Citrix VPX es m4.large. La instancia de AMI de Citrix ADC VPX requiere un mínimo de 2 CPU virtuales y 2 GB de memoria. Una instancia EC2 lanzada dentro de una VPC de AWS también puede proporcionar las múltiples interfaces, varias direcciones IP por interfaz y direcciones IP públicas y privadas necesarias para la configuración VPX. Cada instancia VPX requiere al menos tres subredes IP:

-

Una subred de administración

-

Una subred (VIP) orientada al cliente

-

Una subred orientada al back-end (SNIP)

Citrix recomienda tres interfaces de red para una instancia VPX estándar en la instalación de AWS.

Actualmente, AWS hace que la funcionalidad multiIP esté disponible solo para instancias que se ejecutan dentro de una VPC de AWS. Una instancia VPX en una VPC se puede utilizar para equilibrar la carga de servidores que se ejecutan en instancias EC2. Una red VPC de Amazon permite a los usuarios crear y controlar un entorno de red virtual, que incluye su propio intervalo de direcciones IP, subredes, tablas de redirección y puertas de enlace de red.

Nota:

De forma predeterminada, los usuarios pueden crear hasta 5 instancias de VPC por región de AWS para cada cuenta de AWS. Los usuarios pueden solicitar límites de VPC más altos enviando el formulario de solicitud de Amazon: Amazon VPC Request.

Requisitos del sistema de licencias

Las instancias de Citrix ADC que se crean para el grupo de escalabilidad automática de Citrix usan licencias de Citrix ADC Advanced o Premium ADC. La función de clustering Citrix ADC se incluye en las licencias ADC Advanced o Premium.

Los usuarios pueden elegir uno de los siguientes métodos para licenciar los ADC de Citrix aprovisionados por Citrix ADM:

-

Uso de licencias ADC presentes en Citrix ADM: configure la capacidad agrupada, las licencias VPX o las licencias de CPU virtual mientras crea el grupo de escalabilidad automática. Por lo tanto, cuando se aprovisiona una nueva instancia para un grupo de escalabilidad automática, el tipo de licencia ya configurado se aplica automáticamente a la instancia aprovisionada.

-

Capacidad agrupada: Asigna ancho de banda a todas las instancias aprovisionadas del grupo de Autoscale. Asegúrese de que los usuarios tengan el ancho de banda necesario disponible en Citrix ADM para aprovisionar nuevas instancias. Para obtener más información, consulte: Configurar la capacidad agrupada. Cada instancia de ADC del grupo de Autoscale extrae una licencia de instancia y el ancho de banda especificado del grupo.

-

Licencias VPX: aplica las licencias VPX a las instancias recién aprovisionadas. Asegúrese de que los usuarios tengan la cantidad necesaria de licencias VPX disponibles en Citrix ADM para aprovisionar nuevas instancias. Cuando se aprovisiona una instancia de Citrix ADC VPX, la instancia extrae la licencia del Citrix ADM. Para obtener más información, consulte: Licencias de registro y salida de Citrix ADC VPX.

-

Licencias de CPU virtual: aplica licencias de CPU virtual a las instancias aprovisionadas recientemente. Esta licencia especifica el número de CPU con derecho a una instancia de Citrix ADC VPX. Asegúrese de que los usuarios tengan la cantidad necesaria de CPU virtuales en Citrix ADM para aprovisionar nuevas instancias. Cuando se aprovisiona una instancia de Citrix ADC VPX, la instancia extrae la licencia de CPU virtual del Citrix ADM. Para obtener más información, consulte Licencias de CPU virtual de Citrix ADC.

-

Cuando las instancias aprovisionadas se destruyen o anulan el aprovisionamiento, las licencias aplicadas se devuelven automáticamente a Citrix ADM.

Para supervisar las licencias consumidas, vaya a la páginaRedes>Licencias.

- Uso de licencias de suscripción de AWS: configure las licencias de Citrix ADC disponibles en el mercado de AWS mientras crea el grupo de escalabilidad automática. Por lo tanto, cuando se aprovisiona una nueva instancia para el grupo de Autoscale, la licencia se obtiene de AWS Marketplace.

Implementación de instancias de Citrix ADC VPX en AWS

Cuando los clientes trasladan sus aplicaciones a la nube, los componentes que forman parte de su aplicación aumentan, se distribuyen más y se deben administrar de forma dinámica.

Con las instancias de Citrix ADC VPX en AWS, los usuarios pueden extender sin problemas su pila de red L4-L7 a AWS. Con Citrix ADC VPX, AWS se convierte en una extensión natural de su infraestructura de TI local. Los clientes pueden usar Citrix ADC VPX en AWS para combinar la elasticidad y la flexibilidad de la nube, con las mismas funciones de optimización, seguridad y control que admiten los sitios web y las aplicaciones más exigentes del mundo.

Con Citrix Application Delivery Management (ADM) que supervisa sus instancias de Citrix ADC, los usuarios obtienen visibilidad del estado, el rendimiento y la seguridad de sus aplicaciones. Pueden automatizar la configuración, la implementación y la administración de su infraestructura de entrega de aplicaciones en entornos de multinube híbrida.

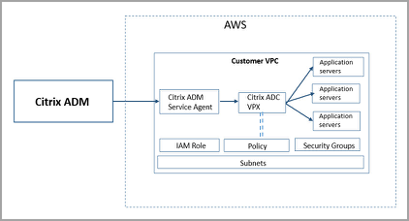

Diagrama de arquitectura

La siguiente imagen proporciona una descripción general de cómo Citrix ADM se conecta con AWS para aprovisionar instancias de Citrix ADC VPX en AWS.

Tareas de configuración

Realice las siguientes tareas en AWS antes de aprovisionar instancias de Citrix ADC VPX en Citrix ADM:

-

Crear subredes

-

Crear grupos de seguridad

-

Crear un rol de IAM y definir una directiva

Realice las siguientes tareas en Citrix ADM para aprovisionar las instancias en AWS:

-

Crear sitio

-

Aprovisione la instancia Citrix ADC VPX en AWS

Creación de subredes

Cree tres subredes en una VPC. Las tres subredes que se requieren para aprovisionar instancias de Citrix ADC VPX en una VPC son administración, cliente y servidor. Especifique un bloque de CIDR IPv4 del intervalo que se define en la VPC para cada una de las subredes. Especifique la zona de disponibilidad en la que residirá la subred. Cree las tres subredes en la misma zona de disponibilidad.

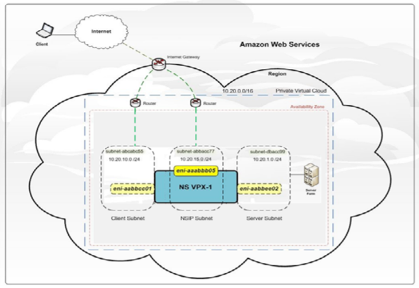

La siguiente imagen ilustra las tres subredes creadas en la región del cliente y su conectividad con el sistema cliente.

Para obtener más información sobre la VPC y las subredes, consulte: VPC y subredes.

Creación de grupos de seguridad

Cree un grupo de seguridad para controlar el tráfico entrante y saliente en la instancia de Citrix ADC VPX. Un grupo de seguridad actúa como un firewall virtual para una instancia de usuario. Cree grupos de seguridad en el nivel de instancia y no en el nivel de subred. Es posible asignar cada instancia de una subred de la VPC de usuario a un conjunto diferente de grupos de seguridad. Agregue reglas para cada grupo de seguridad para controlar el tráfico entrante que pasa a través de la subred del cliente a las instancias. Los usuarios también pueden agregar un conjunto independiente de reglas que controlan el tráfico saliente que pasa a través de la subred del servidor a los servidores de aplicaciones. Aunque los usuarios pueden usar el grupo de seguridad predeterminado para sus instancias, es posible que deseen crear sus propios grupos. Cree tres grupos de seguridad: Uno para cada subred. Cree reglas para el tráfico entrante y saliente que los usuarios quieran controlar. Los usuarios pueden agregar tantas reglas como deseen.

Para obtener más información sobre los grupos de seguridad, consulte: Security Groups for Your VPC.

Creación de una función de IAM y definición de una directiva

Cree una función de IAM para que los clientes puedan establecer una relación de confianza entre sus usuarios y la cuenta de AWS de confianza de Citrix y crear una directiva con permisos de Citrix.

-

En AWS, haga clic enServicios. En el panel de navegación del lado izquierdo, seleccioneIAM > Roles > Create role.

-

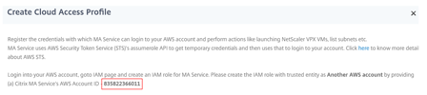

Los usuarios conectan su cuenta de AWS con la cuenta de AWS en Citrix ADM. Por lo tanto, seleccioneOtra cuenta de AWSpara permitir que Citrix ADM realice acciones en la cuenta de AWS.

-

Escriba el ID de cuenta de AWS de Citrix ADM de 12 dígitos. El ID de Citrix es 835822366011. Los usuarios también pueden encontrar el ID de Citrix en Citrix ADM cuando crean el perfil de acceso a la nube.

-

ActiveRequerir ID externopara conectarse a una cuenta de terceros. Los usuarios pueden aumentar la seguridad de sus funciones si requieren un identificador externo opcional. Escriba un ID que puede ser una combinación de caracteres.

-

Haga clic en Permisos.

-

En la páginaAdjuntar directivas de permisos, haga clic enCrear directiva

La lista de permisos de Citrix se proporciona en el cuadro siguiente:

{

"Version": "2012-10-17",

"Statement":

[

{

"Effect": "Allow",

"Action": [

"ec2:DescribeInstances",

"ec2:DescribeImageAttribute",

"ec2:DescribeInstanceAttribute",

"ec2:DescribeRegions",

"ec2:DescribeDhcpOptions",

"ec2:DescribeSecurityGroups",

"ec2:DescribeHosts",

"ec2:DescribeImages",

"ec2:DescribeVpcs",

"ec2:DescribeSubnets",

"ec2:DescribeNetworkInterfaces",

"ec2:DescribeAvailabilityZones",

"ec2:DescribeNetworkInterfaceAttribute",

"ec2:DescribeInstanceStatus",

"ec2:DescribeAddresses",

"ec2:DescribeKeyPairs",

"ec2:DescribeTags",

"ec2:DescribeVolumeStatus",

"ec2:DescribeVolumes",

"ec2:DescribeVolumeAttribute",

"ec2:CreateTags",

"ec2:DeleteTags",

"ec2:CreateKeyPair",

"ec2:DeleteKeyPair",

"ec2:ResetInstanceAttribute",

"ec2:RunScheduledInstances",

"ec2:ReportInstanceStatus",

"ec2:StartInstances",

"ec2:RunInstances",

"ec2:StopInstances",

"ec2:UnmonitorInstances",

"ec2:MonitorInstances",

"ec2:RebootInstances",

"ec2:TerminateInstances",

"ec2:ModifyInstanceAttribute",

"ec2:AssignPrivateIpAddresses",

"ec2:UnassignPrivateIpAddresses",

"ec2:CreateNetworkInterface",

"ec2:AttachNetworkInterface",

"ec2:DetachNetworkInterface",

"ec2:DeleteNetworkInterface",

"ec2:ResetNetworkInterfaceAttribute",

"ec2:ModifyNetworkInterfaceAttribute",

"ec2:AssociateAddress",

"ec2:AllocateAddress",

"ec2:ReleaseAddress",

"ec2:DisassociateAddress",

"ec2:GetConsoleOutput"

],

"Resource": "*"

}

]

}

<!--NeedCopy-->

-

Copie y pegue la lista de permisos en la ficha JSON y haga clic en Revisar directiva.

-

En la páginaRevisar directiva, escriba un nombre para la directiva, introduzca una descripción y haga clic enCrear directiva.

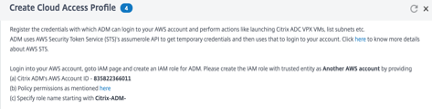

Para crear un sitio en Citrix ADM

Cree un sitio en Citrix ADM y agregue los detalles de la VPC asociada a la función de AWS.

-

En Citrix ADM, vaya aRedes > Sitios.

-

Haga clic en Agregar.

-

Seleccione el tipo de servicio como AWS y activeUsar VPC existente como sitio.

-

Seleccione el perfil de acceso a la nube.

-

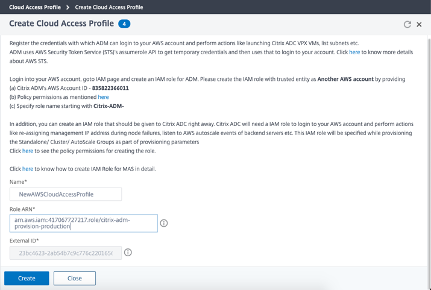

Si el perfil de acceso a la nube no existe en el campo, haga clic enAgregarpara crear un perfil.

-

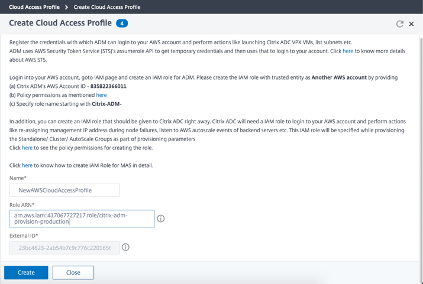

En la páginaCrear perfil de acceso a la nube, escriba el nombre del perfil con el que los usuarios quieren acceder a AWS.

-

Escriba el ARN asociado al rol que los usuarios han creado en AWS.

-

Escriba el ID externo que proporcionaron los usuarios al crear una función de administración de acceso e identidad (IAM) en AWS. Consulte el paso 4 de la tarea “Para crear una función de IAM y definir una directiva”. Asegúrese de que el nombre de la función de IAM que especificó en AWS comience por “Citrix-ADM-“ y aparezca correctamente en el ARN de la función.

-

Los detalles de la VPC, como la región, el ID de VPC, el nombre y el bloque de CIDR, asociados con la función de IAM del usuario en AWS se importan en Citrix ADM.

-

Escriba un nombre para el sitio.

-

Haga clic en Create.

Para aprovisionar Citrix ADC VPX en AWS

Utilice el sitio que los usuarios crearon anteriormente para aprovisionar las instancias de Citrix ADC VPX en AWS. Proporcione detalles del agente de servicio de Citrix ADM para aprovisionar las instancias vinculadas a ese agente.

-

En Citrix ADM, vaya aRedes > Instancias > Citrix ADC.

-

En la fichaVPX, haga clic enAprovisionar.

Esta opción muestra la páginaProvisioning Citrix ADC VPX on Cloud.

-

SeleccioneAmazon Web Services (AWS)y haga clic enSiguiente.

-

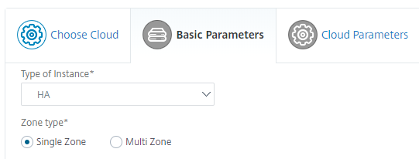

EnParámetros básicos, seleccione eltipo de instanciade la lista.

-

Independiente: esta opción aprovisiona una instancia de Citrix ADC VPX independiente en AWS.

-

HA: esta opción aprovisiona las instancias de alta disponibilidad de Citrix ADC VPX en AWS.

Para aprovisionar las instancias de Citrix ADC VPX en la misma zona, seleccione la opciónZona únicaenTipo de zona.

Para aprovisionar las instancias de Citrix ADC VPX en varias zonas, seleccione la opciónMulti zonaenTipo de zona. En la fichaCloud Parameters, asegúrese de especificar los detalles de red de cada zona que se cree en AWS.

-

Especifique el nombre de la instancia de Citrix ADC VPX.

-

EnSitio, seleccione el sitio que creó anteriormente.

-

EnAgente, seleccione el agente que se crea para administrar la instancia de Citrix ADC VPX.

-

EnCloud Access Profile, seleccione el perfil de acceso a la nube creado durante la creación del sitio.

-

EnPerfil del dispositivo, seleccione el perfil para proporcionar autenticación.

Citrix ADM utiliza el perfil del dispositivo cuando requiere iniciar sesión en la instancia de Citrix ADC VPX.

- Haga clic en Siguiente.

-

-

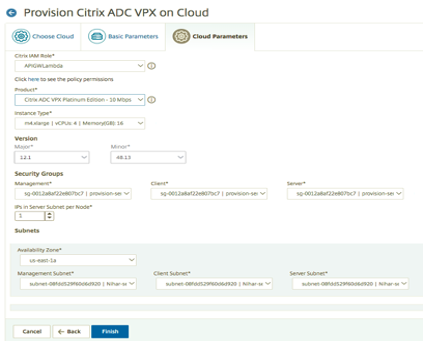

EnCloud Parameters,

-

Seleccione lafunción Citrix IAMcreada en AWS. Un rol de IAM es una identidad de AWS con directivas de permisos que determinan lo que la identidad puede y no puede hacer en AWS.

-

En el campoProducto, seleccione la versión del producto Citrix ADC que los usuarios quieren aprovisionar.

-

Seleccione el tipo de instancia EC2 en la listaInstance Type.

-

Seleccione laversiónde Citrix ADC que los usuarios quieren aprovisionar. Seleccione la versiónprincipalysecundariade Citrix ADC.

-

EnGrupos de seguridad, seleccione los grupos de seguridad Administración, Cliente y Servidor que los usuarios crearon en su red virtual.

-

En IP de servidor Subred per Node, seleccione el número de direcciones IP en la subred del servidor por nodo para el grupo de seguridad.

-

EnSubredes, seleccione las subredes de administración, cliente y servidor para cada zona que se cree en AWS. Los usuarios también pueden seleccionar la región en la lista dezonas de disponibilidad.

-

-

Haga clic enFinalizar.

La instancia de Citrix ADC VPX se aprovisiona ahora en AWS.

Nota: Actualmente, Citrix ADM no admite el desaprovisionamiento de instancias de Citrix ADC de AWS.

Para ver el Citrix ADC VPX aprovisionado en AWS

-

En la página de inicio de AWS, vaya aServiciosy haga clic enEC2.

-

En la páginaRecursos, haga clic enEjecutar instancias.

-

Los usuarios pueden ver el Citrix ADC VPX aprovisionado en AWS.

El nombre de la instancia de Citrix ADC VPX es el mismo nombre que los usuarios proporcionaron al aprovisionar la instancia en Citrix ADM.

Para ver el Citrix ADC VPX aprovisionado en Citrix ADM

-

En Citrix ADM, vaya aRedes>Instancias>Citrix ADC.

-

Seleccione la fichaCitrix ADC VPX.

-

La instancia de Citrix ADC VPX aprovisionada en AWS se muestra aquí.

Escalado automático de Citrix ADC en AWS con Citrix ADM

Arquitectura de escalado automático

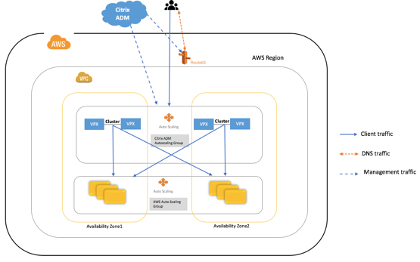

El siguiente diagrama ilustra la arquitectura de la función de Autoscale con DNS como distribuidor de tráfico.

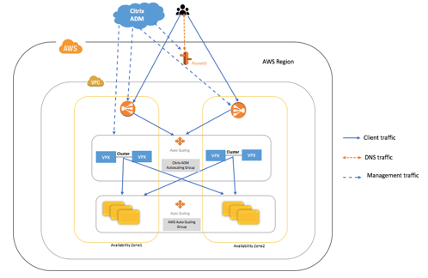

El siguiente diagrama ilustra la arquitectura de la función de escalado automático con NLB como distribuidor de tráfico.

Citrix Application Delivery Management (ADM)

Citrix Application Delivery Management es una solución basada en web para administrar todas las implementaciones de Citrix ADC implementadas localmente o en la nube. Puede utilizar esta solución en la nube para administrar, supervisar y solucionar problemas de toda la infraestructura global de entrega de aplicaciones desde una única consola unificada y centralizada basada en la nube. Citrix Application Delivery Management (ADM) proporciona todas las capacidades necesarias para configurar, implementar y administrar rápidamente la entrega de aplicaciones en implementaciones de Citrix ADC y con análisis detallados del estado, el rendimiento y la seguridad de las aplicaciones.

Los grupos de Autoscale se crean en Citrix ADM y las instancias de Citrix ADC VPX se aprovisionan desde Citrix ADM. La aplicación se implementa a través de StyleBooks en Citrix ADM.

Distribuidores de tráfico (NLB o DNS/Route53)

NLB o DNS/Route53 se utiliza para distribuir tráfico a través de todos los nodos de un grupo de Autoscale. Consulte Modos de distribución de tráfico de Autoscale para obtener más información.

Citrix ADM se comunica con el distribuidor de tráfico para actualizar el dominio de la aplicación y las direcciones IP de los servidores virtuales de equilibrio de carga que envían la aplicación.

Grupo de escalabilidad automática de Citrix ADM

El grupo de escalabilidad automática es un grupo de instancias de Citrix ADC que equilibra la carga de las aplicaciones como una sola entidad y activa el escalado automático en función de los valores de parámetros de umbral configurados.

Clústeres Citrix ADC

Un clúster de Citrix ADC es un grupo de instancias Citrix ADC VPX y cada instancia se denomina nodo. El tráfico del cliente se distribuye entre los nodos para proporcionar alta disponibilidad, alto rendimiento y escalabilidad.

Nota:

Las decisiones de escalado automático se toman a nivel de clúster y no a nivel de nodo.

-

Los clústeres independientes se alojan en diferentes zonas de disponibilidad y, por lo tanto, la compatibilidad con algunas de las funciones de estado compartido es limitada.

-

Las sesiones de persistencia, como la persistencia de IP de origen y otras, excepto la persistencia basada en cookies, no se pueden compartir entre clústeres. Sin embargo, todas las funciones sin estado, como los métodos de equilibrio de carga, funcionan como se esperaba en las múltiples zonas de disponibilidad.

Grupos de AWS Auto Scaling

El grupo de escalado automático de AWS es una colección de instancias de EC2 que comparten funciones similares y se tratan como una agrupación lógica para el escalado y la administración de instancias.

Zonas de disponibilidad de AWS

La zona de disponibilidad de AWS es una ubicación aislada dentro de una región. Cada región está formada por varias zonas de disponibilidad. Cada zona de disponibilidad pertenece a una sola región.

Modo de distribución del tráfico

A medida que los usuarios mueven la implementación de sus aplicaciones a la nube, el escalado automático pasa a formar parte de la infraestructura. A medida que las aplicaciones escalan horizontalmente o escalan con escalado automático, estos cambios deben propagarse al cliente. Esta propagación se logra mediante el escalado automático basado en DNS o en NLB.

Casos prácticos de distribución de tráfico

| Función | Compatible con NLB | Compatible con DNS |

|---|---|---|

| HTTPS | Se admite | Se admite |

| WAF | Se admite | Se admite |

| Gateway | No compatible | No compatible |

|

No compatible | No compatible |

|

No compatible | No compatible |

Autoescalado basado en NLB

En el modo de implementación basado en NLB, la capa de distribución para los nodos del clúster es el equilibrador de carga de red de AWS.

En el escalado automático basado en NLB, solo se ofrece una dirección IP estática por zona de disponibilidad. Esta es la dirección IP pública que se agrega a route53 y las direcciones IP de back-end pueden ser privadas. Con esta dirección IP pública, cualquier instancia nueva de Citrix ADC aprovisionada durante el escalado automático funciona con direcciones IP privadas y no requiere direcciones IP públicas adicionales.

Use el escalado automático basado en NLB para administrar el tráfico TCP. Use el escalado automático basado en DNS para administrar el tráfico UDP.

Autoescalado basado en DNS

En el escalado automático basado en DNS, DNS actúa como la capa de distribución para los nodos del clúster de Citrix ADC. Los cambios de escala se propagan al cliente actualizando el nombre de dominio correspondiente a la aplicación. Actualmente, el proveedor DNS es AWS Route53.

Nota:

En el escalado automático basado en DNS, cada instancia de Citrix ADC requiere una dirección IP pública. Importante:

El escalado automático admite todas las funciones de Citrix ADC, excepto las siguientes, que requieren una configuración detectada en los nodos del clúster:

-

Servidores virtuales GSLB

-

Citrix Gateway y sus funciones

-

Funciones de Telco

Para obtener más información sobre la configuración manchada, consulte Configuraciones rayadas, parcialmente rayadas y manchadas.

Cómo funciona el escalado automático

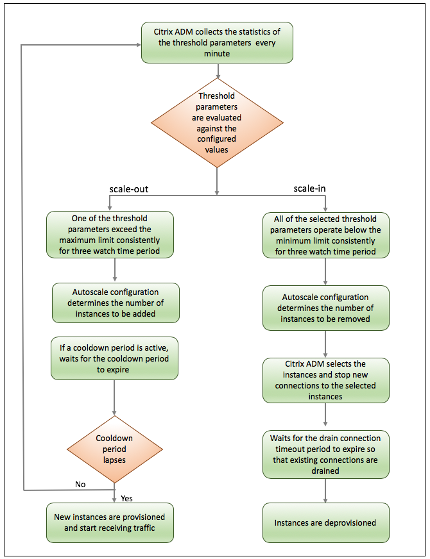

El siguiente diagrama de flujo ilustra el flujo de trabajo de Autoscale.

Citrix ADM recopila estadísticas (uso de CPU, uso de memoria, rendimiento) de los clústeres aprovisionados de Autoscale en un intervalo de tiempo de un minuto.

Las estadísticas se evalúan con respecto a los umbrales de configuración. Dependiendo de si las estadísticas exceden el umbral máximo o estén operando por debajo del umbral mínimo, se activará la escalabilidad horizontal o la escalación de entrada respectivamente.

-

Si se activa un escalamiento horizontal:

-

Se aprovisionan nuevos nodos.

-

Los nodos están conectados al clúster y la configuración se sincroniza desde el clúster al nuevo nodo.

-

Los nodos se registran con Citrix ADM.

-

Las nuevas direcciones IP de nodo se actualizan en DNS/NLB.

-

Cuando se implementa la aplicación, se crea un IPSet en los clústeres de cada zona de disponibilidad y las direcciones IP del dominio y de la instancia se registran en DNS/NLB.

-

Si se activa una escala en escala:

-

Se eliminan las direcciones IP de los nodos identificados para su eliminación.

-

Los nodos se separan del clúster, se desaprovisionan y, a continuación, se anulan el registro de Citrix ADM.

-

Cuando se quita la aplicación, el dominio y las direcciones IP de instancia se anulan del registro de DNS/NLB y se elimina el IPSet.

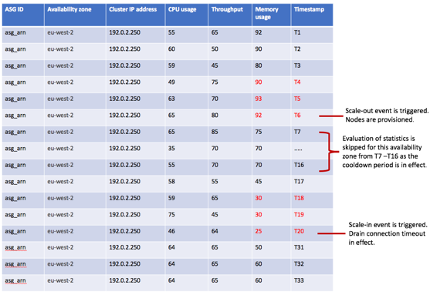

Ejemplo

Tenga en cuenta que los usuarios han creado un grupo de escalabilidad automática denominado asg_arn en una sola zona de disponibilidad con la siguiente configuración.

-

Parámetro Umbral: Uso de memoria

-

Límite mínimo: 40

-

Límite máximo: 85

-

Tiempo de reloj: 3 minutos.

-

Período de recarga: 10 minutos

-

Tiempo de espera de la conexión de drenaje: 10 minutos

-

Tiempo de espera TTL: 60 segundos

Después de crear el grupo de Autoscale, las estadísticas se recopilan del grupo de Autoscale. La directiva de Autoscale también evalúa si hay algún evento de Autoscale en curso y si se está realizando una Autoscale, espera a que se complete ese evento antes de recopilar las estadísticas.

Secuencia de eventos

-

T1 y T2: El uso de memoria supera el límite máximo del umbral.

-

T3: El uso de memoria está por debajo de los límites máximos de umbral.

-

T6, T5, T4: El uso de memoria ha excedido consecutivamente el límite máximo de umbral durante tres duraciones de tiempo de reloj.

-

Se activa un escalamiento horizontal.

-

Se produce el aprovisionamiento de nodos.

-

El periodo de tiempo de reutilización está en vigor.

-

-

T7: T16: La evaluación de Autoscale se omite para esta zona de disponibilidad de T7 a T16 ya que el período de enfriamiento está en vigor.

-

T18, T19, T20: El uso de memoria ha excedido consecutivamente el límite mínimo de umbral durante tres duraciones de tiempo de reloj.

-

Se activa la ampliación de escala.

-

El tiempo de espera de la conexión de drenaje está en vigor.

-

Las direcciones IP se liberan del DNS/NLB.

-

-

T21: T30: La evaluación de Autoscale se omite para esta zona de disponibilidad de T21 a T30 ya que el tiempo de espera de la conexión de drenaje está en vigor.

-

T31

-

Para el escalado automático basado en DNS, TTL está en vigor.

-

Para el escalado automático basado en NLB, se produce el desaprovisionamiento de las instancias.

-

-

T32

-

Para el Autoscale basado en NLB, se inicia la evaluación de las estadísticas.

-

Para el escalado automático basado en DNS, se produce el desaprovisionamiento de las instancias.

-

-

T33: Para el Autoscale basado en DNS, se inicia la evaluación de las estadísticas.

Configuración de Autoscale

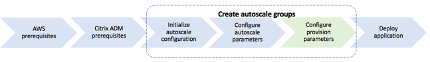

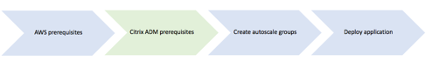

Para iniciar el escalado automático de las instancias de Citrix ADC VPX en AWS, los usuarios deben completar los siguientes pasos:

-

Complete todos los requisitos previos de AWS que se enumeran en la sección Requisitos previos de AWS de esta guía.

-

Complete todos los requisitos previos enumerados en Citrix ADM en la sección Requisitos previos de Citrix ADM de esta guía.

-

Cree grupos con escalabilidad automática:

-

Inicialice la configuración de escalabilidad automática.

-

Configure los parámetros de escalabilidad automática.

-

Consulte las licencias.

-

Configure los parámetros de la nube.

-

-

Implemente la aplicación.

Las siguientes secciones ayudan a los usuarios a realizar todas las tareas necesarias en AWS antes de que los usuarios creen grupos de escalabilidad automática en Citrix ADM. Las tareas que los usuarios deben completar son las siguientes:

-

Suscríbase a la instancia de Citrix ADC VPX requerida en AWS.

-

Cree la VPC necesaria o seleccione una VPC existente.

-

Defina las subredes y grupos de seguridad correspondientes.

-

Cree dos roles de IAM, uno para Citrix ADM y otro para la instancia de Citrix ADC VPX.

Consejo:

Los usuarios pueden usar las plantillas de AWS CloudFormation para automatizar el paso de requisitos previos de AWS para el escalado automático de Citrix ADC visitando: citrix-adc-aws-cloudformation/templates.

Para obtener más información sobre cómo crear grupos de seguridad, subred y VPC, consulte: Documentación de AWS.

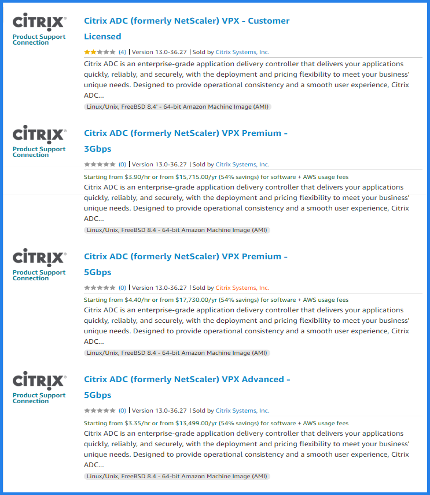

Suscribirse a la licencia de Citrix ADC VPX en AWS

-

Vaya a: AWS Marketplace.

-

Inicie sesión con sus credenciales.

-

Busque Citrix ADC VPX Customer Licened, Premium o Advanced edition.

- Suscríbase a licencias de Citrix ADC VPX Customer Licened, Premium Edition o Citrix ADC VPX Advanced Edition.

Nota:

Si los usuarios eligen la edición Customer Licensed, el grupo de escalabilidad automática extrae las licencias de Citrix ADM mientras aprovisionan instancias de Citrix ADC.

Crear subredes

Cree tres subredes en la VPC de usuario, una para las conexiones de administración, cliente y servidor. Especifique un bloque de CIDR IPv4 del intervalo que se define en la VPC de usuario para cada una de las subredes. Especifique la zona de disponibilidad en la que los usuarios quieren que resida la subred. Cree las tres subredes en cada una de las zonas de disponibilidad en las que estén presentes los servidores.

-

Gestión. Subred existente en el usuario Virtual Private Cloud (VPC) dedicada a la administración. Citrix ADC debe ponerse en contacto con los servicios de AWS y requiere acceso a Internet. Configure una Gateway NAT y agregue una entrada de tabla de rutas para permitir el acceso a Internet desde esta subred.

-

Cliente. Subred existente en la nube privada virtual (VPC) del usuario dedicada al lado del cliente. Normalmente, Citrix ADC recibe tráfico de cliente para la aplicación a través de una subred pública de Internet. Asocie la subred del cliente a una tabla de rutas que tiene una ruta a una Gateway de Internet. Esto permite a Citrix ADC recibir tráfico de aplicaciones desde Internet.

-

Servidor. Una subred de servidor en la que se aprovisionan los servidores de aplicaciones. Todos los servidores de aplicaciones de usuario están presentes en esta subred y reciben tráfico de aplicaciones desde Citrix ADC a través de esta subred.

Crear grupos de seguridad

-

Gestión. Grupo de seguridad existente en su cuenta dedicado a la administración de Citrix ADC VPX. Se deben permitir reglas de entrada en los siguientes puertos TCP y UDP.

-

TCP: 80, 22, 443, 3008—3011, 4001

-

UDP: 67, 123, 161, 500, 3003, 4500, 7000

Asegúrese de que el grupo de seguridad permite que el agente Citrix ADM pueda acceder al VPX.

-

-

Cliente. Grupo de seguridad existente en la cuenta de usuario dedicado a la comunicación del lado del cliente de las instancias de Citrix ADC VPX. Por lo general, se permiten reglas de entrada en los puertos TCP 80, 22 y 443.

-

Servidor. Grupo de seguridad existente en la cuenta de usuario dedicado a la comunicación del lado del servidor de Citrix ADC VPX.

Creación de funciones de IAM

Además de crear una función de IAM y definir una directiva, los usuarios también deben crear un perfil de instancia en AWS. Las funciones de IAM permiten a Citrix ADM aprovisionar instancias de Citrix ADC, crear o eliminar entradas de Route53.

Mientras que los roles definen “¿qué puedo hacer?” no definen “¿quién soy?” AWS EC2 utiliza un perfil de instancia como contenedor para un rol de IAM. Un perfil de instancia es un contenedor de una función de IAM que los usuarios pueden usar para pasar información de funciones a una instancia de EC2 cuando se inicia la instancia.

Cuando los usuarios crean una función de IAM mediante la consola, la consola crea un perfil de instancia automáticamente y le da el mismo nombre que la función a la que corresponde. Los roles proporcionan un mecanismo para definir una colección de permisos. Un usuario de IAM representa a una persona y un perfil de instancia representa las instancias de EC2. Si un usuario tiene la función “A” y una instancia tiene un perfil de instancia adjunto a “A”, estos dos principales pueden acceder a los mismos recursos de la misma manera.

Nota:

Asegúrese de que los nombres de los roles comiencen por “Citrix-ADM-“ y que el nombre del perfil de la instancia comience por “Citrix-ADC-“.

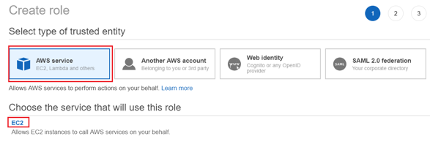

Creación de una función de IAM

Cree un rol de IAM para que pueda establecer una relación de confianza entre sus usuarios y la cuenta de AWS de confianza de Citrix y cree una directiva con permisos de Citrix.

-

EnAWS, haga clic enServicios. En el panel de navegación del lado izquierdo, seleccioneIAM > Roles > Create role.

-

Los usuarios conectan la cuenta de AWS del usuario con la cuenta de AWS en Citrix ADM. Por lo tanto, seleccioneOtra cuenta de AWSpara permitir que Citrix ADM realice acciones en la cuenta de AWS del usuario.

-

Escriba el ID de cuenta de AWS de Citrix ADM de 12 dígitos. El ID de Citrix es 835822366011. Los usuarios también pueden encontrar el ID de Citrix en Citrix ADM cuando crean el perfil de acceso a la nube.

-

Haga clic en Permisos.

-

En la páginaAdjuntar directivas de permisos, haga clic enCrear directiva

-

Los usuarios pueden crear y modificar una directiva en el editor visual o mediante JSON.

La lista de permisos de Citrix para Citrix ADM se proporciona en el cuadro siguiente:

{

"Version": "2012-10-17",

"Statement": [

{

"Action": [

"ec2:DescribeInstances",

"ec2:UnmonitorInstances",

"ec2:MonitorInstances",

"ec2:CreateKeyPair",

"ec2:ResetInstanceAttribute",

"ec2:ReportInstanceStatus",

"ec2:DescribeVolumeStatus",

"ec2:StartInstances",

"ec2:DescribeVolumes",

"ec2:UnassignPrivateIpAddresses",

"ec2:DescribeKeyPairs",

"ec2:CreateTags",

"ec2:ResetNetworkInterfaceAttribute",

"ec2:ModifyNetworkInterfaceAttribute",

"ec2:DeleteNetworkInterface",

"ec2:RunInstances",

"ec2:StopInstances",

"ec2:AssignPrivateIpAddresses",

"ec2:DescribeVolumeAttribute",

"ec2:DescribeInstanceCreditSpecifications",

"ec2:CreateNetworkInterface",

"ec2:DescribeImageAttribute",

"ec2:AssociateAddress",

"ec2:DescribeSubnets",

"ec2:DeleteKeyPair",

"ec2:DisassociateAddress",

"ec2:DescribeAddresses",

"ec2:DeleteTags",

"ec2:RunScheduledInstances",

"ec2:DescribeInstanceAttribute",

"ec2:DescribeRegions",

"ec2:DescribeDhcpOptions",

"ec2:GetConsoleOutput",

"ec2:DescribeNetworkInterfaces",

"ec2:DescribeAvailabilityZones",

"ec2:DescribeNetworkInterfaceAttribute",

"ec2:ModifyInstanceAttribute",

"ec2:DescribeInstanceStatus",

"ec2:ReleaseAddress",

"ec2:RebootInstances",

"ec2:TerminateInstances",

"ec2:DetachNetworkInterface",

"ec2:DescribeIamInstanceProfileAssociations",

"ec2:DescribeTags",

"ec2:AllocateAddress",

"ec2:DescribeSecurityGroups",

"ec2:DescribeHosts",

"ec2:DescribeImages",

"ec2:DescribeVpcs",

"ec2:AttachNetworkInterface",

"ec2:AssociateIamInstanceProfile",

"ec2:DescribeAccountAttributes",

"ec2:DescribeInternetGateways"

],

"Resource": "\*",

"Effect": "Allow",

"Sid": "VisualEditor0"

},

{

"Action": [

"iam:GetRole",

"iam:PassRole",

"iam:CreateServiceLinkedRole"

],

"Resource": "\*",

"Effect": "Allow",

"Sid": "VisualEditor1"

},

{

"Action": [

"route53:CreateHostedZone",

"route53:CreateHealthCheck",

"route53:GetHostedZone",

"route53:ChangeResourceRecordSets",

"route53:ChangeTagsForResource",

"route53:DeleteHostedZone",

"route53:DeleteHealthCheck",

"route53:ListHostedZonesByName",

"route53:GetHealthCheckCount"

],

"Resource": "\*",

"Effect": "Allow",

"Sid": "VisualEditor2"

},

{

"Action": [

"iam:ListInstanceProfiles",

"iam:ListAttachedRolePolicies",

"iam:SimulatePrincipalPolicy",

"iam:SimulatePrincipalPolicy"

],

"Resource": "\*",

"Effect": "Allow",

"Sid": "VisualEditor3"

},

{

"Action": [

"ec2:ReleaseAddress",

"elasticloadbalancing:DeleteLoadBalancer",

"ec2:DescribeAddresses",

"elasticloadbalancing:CreateListener",

"elasticloadbalancing:CreateLoadBalancer",

"elasticloadbalancing:RegisterTargets",

"elasticloadbalancing:CreateTargetGroup",

"elasticloadbalancing:DeregisterTargets",

"ec2:DescribeSubnets",

"elasticloadbalancing:DeleteTargetGroup",

"elasticloadbalancing:ModifyTargetGroupAttributes",

"ec2:AllocateAddress"

],

"Resource": "*",

"Effect": "Allow",

"Sid": "VisualEditor4"

}

]

}

<!--NeedCopy-->

-

Copie y pegue la lista de permisos en la ficha JSON y haga clic en Revisar directiva.

-

En la páginaRevisar directiva, escriba un nombre para la directiva, introduzca una descripción y haga clic enCrear directiva.

Nota:

Asegúrese de que el nombre comience por “Citrix-ADM-“.

- En la páginaCrear función, introduzca el nombre de la función.

Nota:

Asegúrese de que el nombre de la función comience por “Citrix-ADM-“.

- Haga clic en Crear función.

Del mismo modo, cree un perfil para las instancias de Citrix ADC proporcionando un nombre diferente que empiece por Citrix-ADC-. Adjunte una directiva con permisos proporcionados por Citrix para AWS para acceder a las instancias de Citrix ADC.

Asegúrese de que los usuarios seleccionen Servicio de AWS > EC2 y, a continuación, hagan clic en Permisos para crear un perfil de instancia Agregue la lista de permisos proporcionados por Citrix.

La lista de permisos de Citrix para instancias Citrix ADC se proporciona en el cuadro siguiente:

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "VisualEditor0",

"Effect": "Allow",

"Action": [

"iam:GetRole",

"iam:SimulatePrincipalPolicy",

"autoscaling:\*",

"sns:\*",

"sqs:\*",

"cloudwatch:\*",

"ec2:AssignPrivateIpAddresses",

"ec2:DescribeInstances",

"ec2:DescribeNetworkInterfaces",

"ec2:DetachNetworkInterface",

"ec2:AttachNetworkInterface",

"ec2:StartInstances",

"ec2:StopInstances"

],

"Resource": "*"

}

]

}

<!--NeedCopy-->

Registrar el dominio DNS

Los usuarios también deben asegurarse de haber registrado el dominio DNS para alojar sus aplicaciones.

Evalúe la cantidad de IP elásticas (EIP) necesarias en la red del usuario.

El número de EIP necesarios varía en función de si los usuarios implementan el escalado automático basado en DNS o el escalado automático basado en NLB. Para aumentar el número de EIP, cree un caso con AWS.

-

Para el escalado automático basado en DNS, la cantidad de EIP requerida por zona de disponibilidad es igual a la cantidad de aplicaciones multiplicada por la cantidad máxima de instancias VPX que los usuarios desean configurar en los grupos de escalabilidad automática.

-

Para el escalado automático basado en NLB, el número de EIP requeridos es igual al número de aplicaciones multiplicado por el número de zonas de disponibilidad en las que se implementan las aplicaciones.

Evaluar los requisitos de límite de instancias

Al evaluar los límites de instancias, asegúrese de que los usuarios también tengan en cuenta los requisitos de espacio para las instancias de Citrix ADC.

Crear grupos con escalabilidad automática

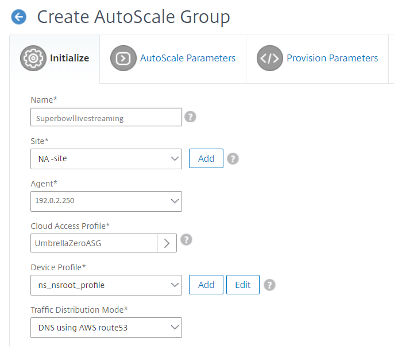

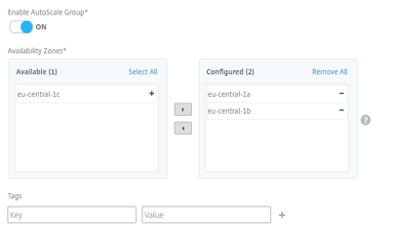

Inicializar la configuración de escalabilidad automática

-

En Citrix ADM, vaya a Redes > Grupos de Autoscale.

-

Haga clic en Agregar para crear grupos con escalabilidad automática. Aparecerá la página Crear grupo de escalabilidad automática.

-

Introduzca los siguientes detalles.

-

Nombre. Escriba un nombre para el grupo de Autoscale.

-

Sitio. Seleccione el sitio que los usuarios han creado para aprovisionar las instancias de Citrix ADC VPX en AWS.

-

Agente. Seleccione el agente Citrix ADM que administra las instancias aprovisionadas.

-

Perfil de acceso a la nube. Seleccione el perfil de acceso a la nube.

Nota:

Si el perfil de acceso a la nube no existe en el campo, haga clic en Agregar para crear un perfil.

-

Escriba el ARN asociado al rol que ha creado en AWS.

-

Escriba el ID externo que proporcionaron los usuarios al crear una función de administración de acceso e identidad (IAM) en AWS. Según el perfil de acceso a la nube que los usuarios seleccionen, se rellenan las zonas de disponibilidad.

-

Perfil del dispositivo. Seleccione el perfil del dispositivo de la lista. Citrix ADM utilizará el perfil del dispositivo siempre que deba iniciar sesión en la instancia.

-

Modo de distribución de tráfico. La opción Equilibrio de carga mediante NLB está seleccionada como modo de distribución de tráfico predeterminado. Si las aplicaciones utilizan tráfico UDP, seleccione DNS mediante AWS route53.

-

Nota:

Después de configurar la configuración de escalabilidad automática, no se pueden agregar nuevas zonas de disponibilidad ni se pueden eliminar las zonas de disponibilidad existentes.

-

Habilite Grupo de Autoscale. Habilite o inhabilite el estado de los grupos ASG. Esta opción está habilitada de forma predeterminada. Si esta opción está inhabilitada, el escalado automático no se activa.

-

Zonas de disponibilidad. Seleccione las zonas en las que quiere crear los grupos de Autoscale. Dependiendo del perfil de acceso a la nube que haya seleccionado, se rellenarán las zonas de disponibilidad específicas de ese perfil.

-

Etiquetas. Escriba el par clave-valor para las etiquetas de grupo de Autoscale. Una etiqueta consiste en un par clave-valor que distingue mayúsculas de minúsculas. Estas etiquetas le permiten organizar e identificar fácilmente los grupos de Autoscale. Las etiquetas se aplican tanto a AWS como a Citrix ADM.

- Haga clic en Siguiente.

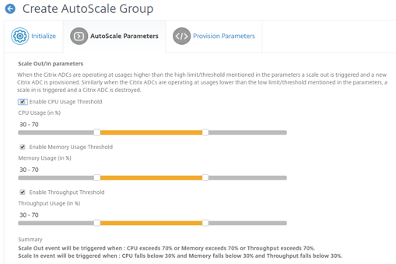

Configuración de parámetros de escalabilidad automática

-

En la ficha Parámetros de escalabilidad automática, introduzca los siguientes detalles.

-

Seleccione uno o más de uno de los siguientes parámetros de umbral cuyos valores se deben supervisar para activar una escala horizontal o una escala de entrada.

-

Habilitar Umbral de Uso de CPU: Supervise las métricas en función del uso de la CPU.

-

Habilitar Umbral de Uso de Memoria: Supervise las métricas en función del uso de memoria.

-

Habilitar Umbral de Rendimiento: Supervise las métricas en función del rendimiento.

-

Nota:

- El límite mínimo predeterminado es 30 y el límite máximo es 70. Sin embargo, los usuarios pueden modificar los límites.

- El límite mínimo del umbral debe ser igual o inferior a la mitad del límite máximo del umbral.

- Se pueden seleccionar más de un parámetro de umbral para la supervisión. En tales casos, se activa una escala de entrada si al menos uno de los parámetros de umbral está por encima del umbral máximo. Sin embargo, una escala de entrada solo se activa si todos los parámetros de umbral están operando por debajo de sus umbrales normales.

-

Instancias mínimas. Seleccione el número mínimo de instancias que se deben aprovisionar para este grupo de Autoscale.

-

De forma predeterminada, el número mínimo de instancias es igual al número de zonas seleccionadas. Los usuarios pueden incrementar las instancias mínimas en múltiplos del número de zonas.

-

Por ejemplo, si el número de zonas de disponibilidad es 4, las instancias mínimas son 4 de forma predeterminada. Los usuarios pueden aumentar el mínimo de instancias en 8, 12, 16.

-

Número máximo de instancias. Seleccione el número máximo de instancias que se deben aprovisionar para este grupo de Autoscale.

-

El número máximo de instancias debe ser mayor o igual que el valor mínimo de instancias. El número máximo de instancias que se pueden configurar es igual al número de zonas de disponibilidad multiplicado por 32.

-

Número máximo de instancias = número de zonas de disponibilidad * 32.

-

Tiempo deespera de conexión de drenaje (minutos). Seleccione el período de tiempo de espera de la conexión de drenaje. Durante la escalación, una vez que se selecciona una instancia para el desaprovisionamiento, Citrix ADM elimina la instancia del procesamiento de nuevas conexiones al grupo de escalado automático y espera hasta que expire el tiempo especificado antes de la desaprovisionamiento. Esto permite que las conexiones existentes a esta instancia se agoten antes de que se desaprovisione.

-

Período de recarga (minutos). Seleccione el período de reutilización. Durante la escala horizontal, el período de reutilización es el tiempo durante el cual se debe detener la evaluación de las estadísticas después de que se produzca una escala horizontal. Esto garantiza el crecimiento orgánico de instancias de un grupo de Autoscale al permitir que el tráfico actual se estabilice y promedie en el conjunto actual de instancias antes de que se tome la siguiente decisión de escalado.

-

Tiempo de vida DNS (segundos). Seleccione la cantidad de tiempo (en segundos) que un paquete está configurado para que exista dentro de una red antes de que una redirección lo deseche. Este parámetro solo es aplicable cuando el modo de distribución de tráfico es DNS utilizando AWS route53.

-

Tiempo de reloj (minutos). Seleccione la duración del tiempo de observación. El tiempo durante el cual el umbral del parámetro de escala debe permanecer incumplido para que se produzca una escala. Si se infringe el umbral en todas las muestras recolectadas en este tiempo especificado, se produce un escalado.

- Haga clic en Siguiente.

Configurar licencias para el aprovisionamiento de instancias de Citrix ADC

Seleccione uno de los siguientes modos para licenciar las instancias de Citrix ADC que forman parte de su grupo de escalabilidad automática:

-

Uso de Citrix ADM: Mientras se Provisioning an instancias de Citrix ADC, el grupo de Autoscale extrae las licencias del Citrix ADM.

-

Uso de la nube de AWS: la opciónAllocate from Cloudutiliza las licencias de productos de Citrix disponibles en el mercado de AWS. Al Provisioning instancias de Citrix ADC, el grupo de Autoscale utiliza las licencias del mercado.

-

Si los usuarios eligen usar licencias del mercado de AWS, especifique el producto o la licencia en la fichaCloud Parameters.

-

Para obtener más información, consulte: Requisitos de licencia.

-

Usar licencias de Citrix ADM

-

En la fichaLicencia, seleccioneAsignar desde ADM.

-

EnTipo de licencia, seleccione una de las siguientes opciones de la lista:

-

Licencias de anchode banda: los usuarios pueden seleccionar una de las siguientes opciones de la lista Tipos de licencia de ancho de banda:

-

Capacidad agrupada: especifique la capacidad que se va a asignar para cada instancia nueva del grupo de escalabilidad automática.

Desde el pool común, cada instancia de ADC del grupo de escalabilidad automática extrae una licencia de instancia y solo el ancho de banda especificado.

-

Licencias VPX: cuando se aprovisiona una instancia de Citrix ADC VPX, la instancia extrae la licencia de Citrix ADM.

-

Licencias de CPU virtuales: la instancia de Citrix ADC VPX aprovisionada extrae las licencias según la cantidad de CPU activas que se ejecutan en el grupo de escalabilidad automática.

-

Nota: Cuando las instancias aprovisionadas se eliminan o destruyen, las licencias aplicadas vuelven al grupo de licencias de Citrix ADM. Estas licencias se pueden reutilizar para aprovisionar nuevas instancias durante la próxima escalabilidad automática.

-

En License Edition, seleccione la edición de licencia. El grupo de Autoscale utiliza la edición especificada para aprovisionar instancias.

-

Haga clic en Siguiente.

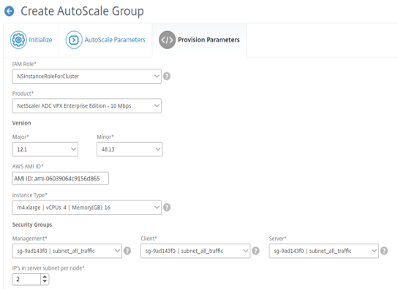

Configurar parámetros en la nube

-

En la fichaCloud Parameters, introduce los siguientes detalles.

-

Función de IAM: seleccione la función de IAM que los usuarios han creado en AWS. Un rol de IAM es una identidad de AWS con directivas de permisos que determinan lo que la identidad puede y no puede hacer en AWS.

-

Producto: seleccione la versión del producto Citrix ADC que los usuarios desean aprovisionar.

-

Versión: Seleccione la versión del producto Citrix ADC y el número de compilación. Las versiones de lanzamiento y los números de compilación se completan automáticamente en función del producto que los usuarios hayan seleccionado.

-

ID de AMI de AWS: introduzca el ID de AMI específico de la región que han seleccionado los usuarios.

-

Tipo de instancia: Seleccione el tipo de instancia EC2.

-

Nota:

El tipo de instancia recomendado para el producto seleccionado se rellena automáticamente de forma predeterminada.

-

Grupos de seguridad: Los grupos de seguridad controlan el tráfico entrante y saliente en la instancia de Citrix ADC VPX. Los usuarios crean reglas para el tráfico entrante y saliente que quieren controlar. Seleccione los valores adecuados para las siguientes subredes.

-

Grupo de la cuenta de usuario dedicado a la administración de instancias de Citrix ADC VPX. Se deben permitir reglas de entrada en los siguientes puertos TCP y UDP.

TCP: 80, 22, 443, 3008—3011, 4001 UDP: 67, 123, 161, 500, 3003, 4500, 7000

Asegúrese de que el grupo de seguridad permite que el agente Citrix ADM pueda acceder al VPX.

-

Cliente. Grupo de seguridad existente en la cuenta de usuario dedicado a la comunicación del lado del cliente de las instancias de Citrix ADC VPX. Normalmente, las reglas de entrada están permitidas en los puertos TCP 80, 22 y 443.

-

Servidor. Grupo de seguridad existente en la cuenta de usuario dedicado a la comunicación del lado del servidor de Citrix ADC VPX.

-

IP en la subred del servidor por nodo: seleccione el número de direcciones IP en la subred del servidor por nodo para el grupo de seguridad.

-

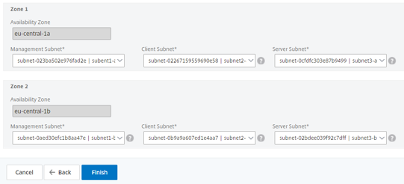

Zona: el número de zonas que se rellenan es igual al número de zonas de disponibilidad que los usuarios han seleccionado. Para cada zona, seleccione los valores adecuados para las siguientes subredes.

-

Gestión. Subred existente en el usuario Virtual Private Cloud (VPC) dedicada a la administración. Citrix ADC necesita ponerse en contacto con los servicios de AWS y necesita acceso a Internet. Configure una Gateway NAT y agregue una entrada de tabla de rutas para permitir el acceso a Internet desde esta subred.

-

Cliente. Subred existente en la nube privada virtual (VPC) del usuario dedicada al lado del cliente. Normalmente, Citrix ADC recibe tráfico de cliente para la aplicación a través de una subred pública de Internet. Asocie la subred del cliente a una tabla de rutas que tiene una ruta a una Gateway de Internet. Esto permitirá a Citrix ADC recibir tráfico de aplicaciones desde Internet.

-

Servidor. Los servidores de aplicaciones se aprovisionan en una subred de servidor. Todos los servidores de aplicaciones de usuario estarán presentes en esta subred y recibirán tráfico de aplicaciones desde Citrix ADC a través de esta subred.

- Haga clic en Finalizar.

Aparece una ventana de progreso con el estado de creación del grupo de escalabilidad automática. La creación y el aprovisionamiento de grupos de escalabilidad automática pueden tardar varios minutos.

Configurar la aplicación mediante Stylebooks

-

En Citrix ADM, vaya a Redes > Grupos de escalabilidad automática.

-

Seleccione el grupo de escalabilidad automática que crearon los usuarios y haga clic en Configurar.

-

La página Choose StyleBook muestra todos los StyleBooks disponibles para uso del cliente para implementar configuraciones en los clústeres de escalabilidad automática.

-

Seleccione el StyleBook adecuado. Por ejemplo, los usuarios pueden usar el StyleBook de equilibrio de carga HTTP/SSL. Los usuarios también pueden importar nuevos StyleBooks.

-

Haga clic en el StyleBook para crear la configuración requerida. El StyleBook se abre como una página de interfaz de usuario en la que los usuarios pueden introducir los valores de todos los parámetros definidos en este StyleBook.

-

Introduzca valores para todos los parámetros.

-

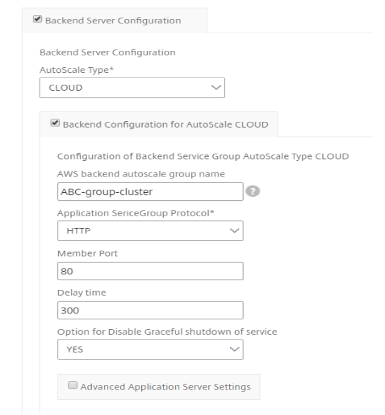

Si los usuarios están creando servidores back-end en AWS, seleccione Backend Server Configuration. Seleccione más adelante AWS EC2 Autoscaling > Cloud e introduzca los valores de todos los parámetros.

-

Es posible que se requieran algunas configuraciones opcionales según el StyleBook que los usuarios hayan elegido. Por ejemplo, es posible que los usuarios tengan que crear monitores, proporcionar la configuración del certificado SSL, etc.

-

Haga clic en Crear para implementar la configuración en el clúster de Citrix ADC.

-

El FQDN de la aplicación o del servidor virtual no se puede modificar después de configurarlo e implementarlo.

-

El FQDN de la aplicación se resuelve en la dirección IP mediante DNS. Dado que este registro DNS puede almacenarse en caché en varios servidores de nombres, cambiar el FQDN puede provocar que el tráfico se bloquee.

- El uso compartido de sesiones SSL funciona como se espera dentro de una zona de disponibilidad, pero entre zonas de disponibilidad, requiere una reautenticación.

Las sesiones SSL se sincronizan dentro del clúster. Como el grupo de escalabilidad automática que abarca todas las zonas de disponibilidad tiene clústeres separados en cada zona, las sesiones SSL no se pueden sincronizar entre zonas.

- Los límites compartidos, como cliente máximo y desbordamiento, se establecen estáticamente en función del número de zonas de disponibilidad. Este límite debe establecerse después de calcularlo manualmente. Límite = “Límite necesario” dividido entre “número de zonas”.

Los límites compartidos se distribuyen automáticamente entre los nodos dentro de un clúster. Como el grupo de escalabilidad automática que abarca todas las zonas de disponibilidad tiene clústeres separados en cada zona, estos límites deben calcularse manualmente.

Actualización de clústeres de Citrix ADC

Los usuarios deben actualizar manualmente los nodos del clúster. Los usuarios primero actualizan la imagen de los nodos existentes y, a continuación, actualizan la AMI desde Citrix ADM.

Importante:

Asegúrese de lo siguiente durante una actualización:

- No se activa la escalación o la escalación horizontal.

- No se deben realizar cambios de configuración en el clúster del grupo de Autoscale.

- Los usuarios mantienen una copia de seguridad del archivo ns.conf de la versión anterior. En caso de que falle una actualización, los usuarios pueden volver a la versión anterior.

Realice los siguientes pasos para actualizar los nodos del clúster de Citrix ADC.

-

Inhabilite el grupo de Autoscale en el portal MAS ASG.

-

Seleccione uno de los clústeres dentro de los grupos de Autoscale para la actualización.

-

Siga los pasos documentados en el tema: Actualización o degradación del clúster de Citrix ADC.

Nota:

- Actualice un nodo en el clúster.

- Supervise el tráfico de la aplicación en busca de errores.

- Si los usuarios encuentran algún problema o error, reduzca el nodo que se actualizó anteriormente. De lo contrario, continúe con la actualización de todos los nodos.

- Continúe actualizando los nodos en todos los clústeres del grupo de Autoscale.

Nota:

Si se produce un error en la actualización de algún clúster, reduzca todos los clústeres del grupo de escalabilidad automática a la versión anterior. Siga los pasos documentados en el tema Actualización o degradación del clúster de Citrix ADC.

-

Después de actualizar correctamente todos los clústeres, actualice la AMI en el portal MAS ASG. La AMI debe ser de la misma versión que la imagen utilizada para la actualización.

-

Modifique el grupo de Autoscale y escriba la AMI correspondiente a la versión actualizada.

-

Habilite el grupo de Autoscale en el portal de ADM.

Modificar configuración de grupos de escalabilidad automática

-

Los usuarios pueden modificar la configuración de un grupo de escalabilidad automática o eliminar un grupo de escalabilidad automática. Los usuarios solo pueden modificar los siguientes parámetros de grupo de escalabilidad automática.

-

Modo de distribución de tráfico.

-

Límites máximo y mínimo de los parámetros de umbral.

-

Valores de instancia mínimos y máximos.

-

Valor del período de conexión de drenaje.

-

Valor del periodo de enfriamiento.

-

Valor de tiempo de vida: si el modo de distribución del tráfico es DNS.

-

Valor de la duración del reloj.

-

-

Los usuarios también pueden eliminar los grupos de escalabilidad automática después de crearlos.

Cuando los usuarios eliminan un grupo de escalabilidad automática, se anula el registro de todos los dominios y direcciones IP de DNS/NLB y se desaprovisionan los nodos del clúster.

Implementación de plantillas CloudFormation

Citrix ADC VPX está disponible como imágenes de máquina de Amazon (AMI) en AWS Marketplace.

Antes de usar una plantilla de CloudFormation para aprovisionar un Citrix ADC VPX en AWS, el usuario de AWS debe aceptar los términos y suscribirse al producto de AWS Marketplace. Cada edición de Citrix ADC VPX en Marketplace requiere este paso.

Cada plantilla del repositorio de CloudFormation incluye documentación que describe el uso y la arquitectura de la plantilla. Las plantillas intentan codificar la arquitectura de implementación recomendada de Citrix ADC VPX, presentar al usuario el Citrix ADC o demostrar una función, edición u opción en particular. Los usuarios pueden reutilizar, modificar o mejorar las plantillas para adaptarlas a sus necesidades de producción y pruebas. La mayoría de las plantillas requieren permisos EC2 completos, además de permisos para crear funciones de IAM.

Las plantillas de CloudFormation contienen ID de AMI que son específicos de una versión concreta de Citrix ADC VPX (por ejemplo, versiones 12.0—56.20) y edición (por ejemplo, Citrix ADC VPX Platinum Edition - 10 Mbps) O Citrix ADC BYOL. Para usar una versión/edición diferente de Citrix ADC VPX con una plantilla de CloudFormation, el usuario debe modificar la plantilla y reemplazar los ID de AMI.

Los últimos AWS-AMI-ID de Citrix ADC están disponibles en las plantillas de CloudFormation de Citrix ADC en citrix-adc-aws-cloudformation/templatesde GitHub.

Implementación de tres NIC de CFT

Esta plantilla implementa una VPC, con 3 subredes (administración, cliente, servidor) para 2 zonas de disponibilidad. Implementa una puerta de enlace de Internet, con una ruta predeterminada en las subredes públicas. Esta plantilla también crea un par de alta disponibilidad en las zonas de disponibilidad con dos instancias de Citrix ADC: 3 ENI asociadas a 3 subredes de VPC (administración, cliente, servidor) en la principal y 3 ENI asociadas a 3 subredes de VPC (administración, cliente, servidor) en la secundaria. Todos los nombres de recursos creados por esta CFT llevan el prefijo tagName del nombre de la pila.

El resultado de la plantilla de CloudFormation incluye:

-

PrimaryCitrixADCManagementURL: URL HTTPS a la GUI de administración del VPX principal (utiliza un certificado autofirmado).

-

PrimaryCitrixADCManagementUrl2: URL HTTP a la GUI de administración del VPX principal.

-

PrimaryCitrixAdcInstanceID: Id. de instancia de la instancia VPX primaria recién creada.

-

PrimaryCitrixAdcPublicVIP: dirección IP elástica de la instancia VPX principal asociada al VIP.

-

PrimaryCitrixADCPrivateNSIP: IP privada (IP NS) utilizada para la administración del VPX principal.

-

PrimaryCitrixAdcPublicNSIP: IP pública (NS IP) utilizada para la administración del VPX primario.

-

PrimaryCitrixADCPrivateVIP: dirección IP privada de la instancia VPX principal asociada al VIP.

-

PrimaryCitrixAdcSnip: dirección IP privada de la instancia VPX principal asociada con el SNIP.

-

SecondaryCitrixADCManagementURL: URL HTTPS a la GUI de administración del VPX secundario (utiliza un certificado autofirmado).

-

SecondaryCitrixADCManagementUrl2: URL HTTP a la GUI de administración del VPX secundario.

-