AD FS-Bereitstellung des Verbundauthentifizierungsdiensts

Einführung

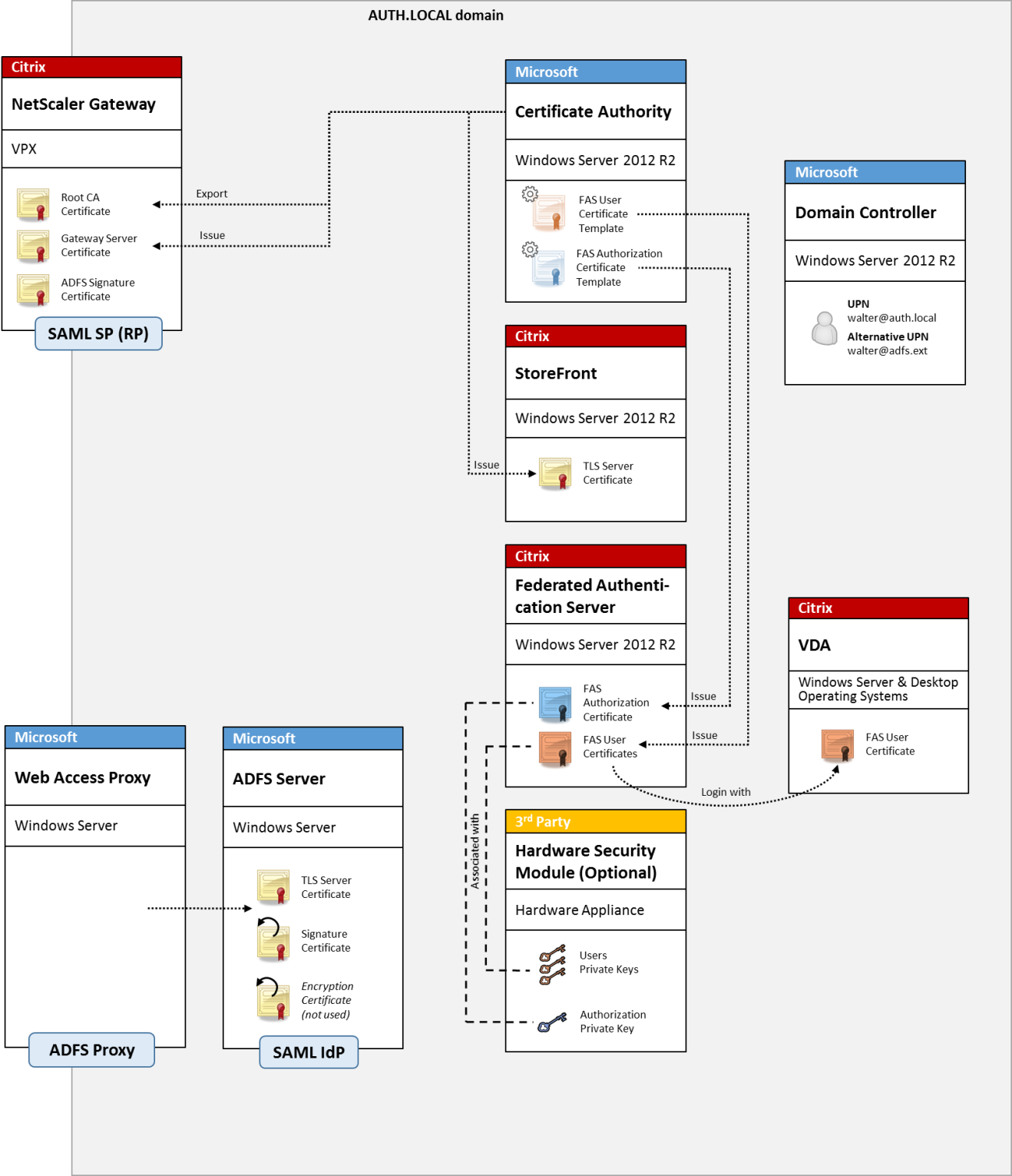

In diesem Dokument wird beschrieben, wie Sie eine Citrix Umgebung in Microsoft Active Directory-Verbunddienste integrieren.

In vielen Organisationen wird AD FS zum Verwalten des sicheren Benutzerzugriffs auf Websites verwendet, die einen einzelnen Authentifizierungspunkt erfordern. Wenn beispielsweise Mitarbeitern zusätzliche Inhalte und Downloads zur Verfügung stehen, müssen diese durch standardmäßige Windows-Anmeldeinformationen geschützt werden.

Der Verbundauthentifizierungsdienst (Federated Authentication Service, FAS) ermöglicht zudem die Integration von Citrix NetScaler und Citrix StoreFront in das AD FS-Anmeldesystem und vereinfacht so die Anmeldung für das Personal.

Bei einer solchen Bereitstellung wird NetScaler als vertrauende Seite für Microsoft AD FS integriert.

Übersicht über SAML

SAML (Security Assertion Markup Language) ist eine einfaches System für die Webbrowser-Anmeldung, durch das eine Umleitung auf eine Anmeldeseite vorgenommen wird. Die Konfiguration umfasst folgende Elemente:

Umleitungs-URL (URL des Single Sign-On-Diensts)

Wenn NetScaler erkennt, dass ein Benutzer authentifiziert werden muss, weist es den Webbrowser zur Durchführung eines HTTP POST an eine SAML-Anmeldeseite auf dem AD FS-Server an. Dies ist normalerweise eine https://-Adresse des Formats https://adfs.mycompany.com/adfs/ls.

Der Webseiten-POST umfasst weitere Informationen, darunter eine Rückleitungsadresse, an die der Benutzer nach der Anmeldung zurückgeleitet wird.

Bezeichner (Ausstellername/EntityID)

Die EntityID ist ein eindeutiger Bezeichner, der von NetScaler in den POST-Daten an AD FS verwendet wird. Durch ihn wird AD FS darüber informiert, bei welchem Dienst der Benutzer versucht, sich anzumelden und welche Authentifizierungsrichtlinien anzuwenden sind. Wenn eine SAML-Authentifizierungs-XML ausgestellt wird, kann diese nur für die Anmeldung bei dem durch die EntityID bezeichneten Dienst verwendet werden.

Normalerweise ist die EntityID die URL der Anmeldeseite des NetScaler-Servers. Es kann jedoch eine beliebige andere EntityID verwendet werden, vorausgesetzt NetScaler und AD FS interpretieren sie beide als gültig: https://ns.mycompany.com/application/logonpage.

Rückleitungsadresse (Antwort-URL)

Wenn die Authentifizierung erfolgreich ist, weist AD FS den Webbrowser des Benutzers an, einen POST einer SAML-Authentifizierungs-XML an eine der Antwort-URLs vorzunehmen, die für die EntityID konfiguriert wurden. Das ist normalerweise eine https://-Adresse auf dem ursprünglichen NetScaler-Server im Format https://ns.mycompany.com/cgi/samlauth.

Sind mehrere Antwort-URLs konfiguriert, kann NetScaler eine aus dem ursprünglichen POST an AD FS wählen.

Signaturzertifikat (IDP-Zertifikat)

SAML-Authentifizierungs-XML-Blobs werden von AD FS kryptografisch mit seinem privaten Schlüssel signiert. Zur Überprüfung der Signatur muss NetScaler zur Prüfung solcher Signaturen mit dem öffentlichen Schlüssel in der Zertifikatdatei konfiguriert sein. Die Zertifikatdatei ist normalerweise eine vom AD FS-Server erhaltene Textdatei.

URL für Single Sign-Out (URL für einmaliges Abmelden)

AD FS und NetScaler unterstützen ein zentrales Abmeldesystem. Das ist eine URL, die von NetScaler regelmäßig abgefragt wird, um zu prüfen, ob das SAML-Authentifizierungs-XML-Blob immer noch die aktuell angemeldete Sitzung repräsentiert.

Dies ist ein optionales Feature, das nicht konfiguriert werden muss. Dies ist normalerweise eine https://-Adresse des Formats https://adfs.mycompany.com/adfs/logout. (Die Adresse darf nicht mit der URL für die einmalige Anmeldung identisch sein.)

Konfiguration

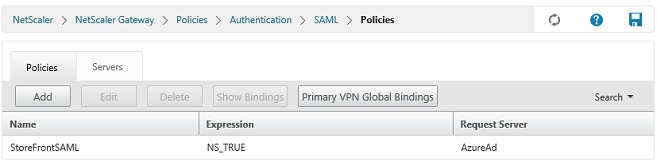

Im Bereich NetScaler Gateway-Bereitstellung des Artikels Übersicht über die Architekturen des Verbundauthentifizierungsdiensts wird beschrieben, wie NetScaler Gateway mit dem NetScaler-Setupassistenten von XenApp und XenDesktop für die Standard-LDAP-Authentifizierungsoptionen konfiguriert wird. Nach diesem Arbeitsgang können Sie eine neue Authentifizierungsrichtlinie in NetScaler für die SAML-Authentifizierung erstellen. Diese kann dann die von dem NetScaler-Setupassistenten verwendete Standard-LDAP-Richtlinie ersetzen.

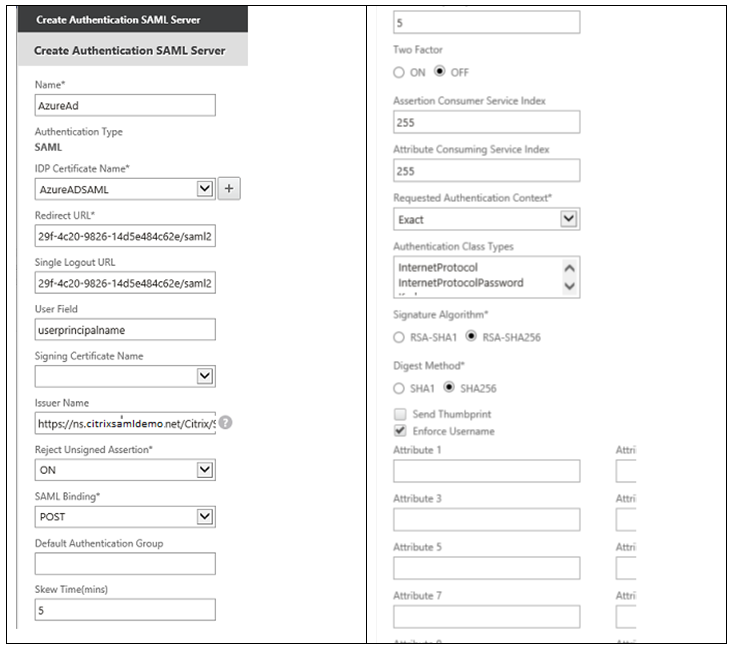

Ausfüllen der SAML-Richtlinie

Konfigurieren Sie den neuen SAML-IdP-Server mit den zuvor der AD FS-Verwaltungskonsole entnommenen Informationen. Wenn diese Richtlinie angewendet wird, leitet NetScaler Benutzer zur Anmeldung an AD FS um und akzeptiert das zurückgegebene, von AD FS signierte SAML-Authentifizierungstoken.

Verwandte Informationen

- Der Artikel Verbundauthentifizierungsdienst ist die primäre Referenz für die Installation und Konfiguration dieser Komponente.

- Der Artikel Übersicht über die Architekturen des Verbundauthentifizierungsdiensts enthält eine Übersicht über die gebräuchlichen FAS-Architekturen.

- Der Artikel Anleitung: Konfigurieren und Verwalten des Verbundauthentifizierungsdiensts enthält Links zu weiteren Anleitungen.