vDisks für die Active Directory-Verwaltung konfigurieren

Das Integrieren von Citrix Provisioning und Active Directory ermöglicht Administratoren Folgendes:

- Auswählen der Active Directory-Organisationseinheit (OU) für das Computerkonto von Citrix Provisioning-Zielgeräten.

- Nutzen von den Active Directory-Verwaltungsfunktionen, wie z. B. das Zuweisen der Objektverwaltung und Gruppenrichtlinien.

- Konfigurieren des Citrix Provisioning-Servers, sodass er automatisch die Kontokennwörter von Zielgeräten verwaltet.

Bevor Sie Active Directory in die Farm integrieren, stellen Sie sicher, dass die folgenden Voraussetzungen erfüllt sind:

- Vor dem Erstellen der vDisk wurde das Masterzielgerät der Domäne hinzugefügt.

- Beim Ausführen des Imageoptimierungsassistenten wurde die Option Disable Machine Account Password Changes ausgewählt.

Wenn Sie alle Voraussetzungen überprüft haben, können Sie neue Zielgeräte hinzufügen und der vDisk zuweisen. Ein Maschinenkonto wird dann für jedes Zielgerät erstellt.

Tipp:

Beim Ausführen des PowerShell-Befehls

Add-PvsDeviceToDomain, ohne zuvor einen Parameter festzulegen, werden alle Ziele an jedem Standort zum Container des Computers in Active Directory hinzugefügt.

Verwalten von Domänenkennwörtern

Wenn das Zielgerät im Privatimagemodus auf die eigene vDisk zugreift, gibt es keine spezifischen Anforderungen für das Verwalten von Domänenkennwörtern. Wenn der Zugriff auf die vDisk jedoch im Standardimagemodus erfolgt, wird der Name des Zielgeräts vom Provisioning-Server zugewiesen. Ist das Zielgerät Mitglied der Domäne, müssen der vom Server zugewiesene Name und das Kennwort mit dem Namen und dem Kennwort des entsprechenden Benutzerkontos in der Domäne übereinstimmen. Anderenfalls schlägt die Anmeldung des Zielgeräts fehl. Daher muss der Provisioning-Server die Domänenkennwörter der Zielgeräte verwalten, die eine vDisk gemeinsam verwenden.

Zum Aktivieren der Verwaltung der Domänenkennwörter müssen Sie die von Active Directory (oder von der NT 4.0-Domäne) gesteuerte automatische Neuaushandlung der Maschinenkennwörter deaktivieren. Aktivieren Sie hierzu die Sicherheitsrichtlinie “Änderungen von Computerkontokennwörtern deaktivieren” auf Domänen- oder Zielgerätebene. Der Provision Server stellt mit der Funktion Automatic Password Renegotiate eine gleichwertige Funktionalität bereit.

Zielgeräte, die von vDisks gestartet werden, erfordern keine Neuverhandlung des Active Directory-Kennworts mehr. Wenn Sie die Richtlinie für das Deaktivieren von Kennwortänderungen auf Domänenebene konfiguriert haben, gilt sie auch für alle Domänenmitglieder, die von lokalen Festplatten starten. Wenn Richtlinien zur Deaktivierung von Kennwortänderungen für Ihre Umgebung nicht wünschenswert sind, deaktivieren Sie das Ändern von Computerkontokennwörtern auf lokaler Ebene. Um Änderungen an Maschinenkontokennwörtern zu deaktivieren, wählen Sie beim Erstellen eines vDisk-Images die Option Optimize. Die Einstellung gilt für alle Zielgeräte, die vom freigegebenen vDisk-Image starten.

Hinweis:

Das Active Directory-Schema wird vom Citrix Provisioning-Server nicht geändert oder erweitert. Der Provisioning-Server erstellt und ändert Computerkonten in Active Directory und setzt Kennwörter zurück.

Wenn die Verwaltung der Domänenkennwörter aktiviert ist, werden folgende Aufgaben ausgeführt:

- Festlegen eines eindeutigen Kennworts für das Zielgerät.

- Speichern des Kennworts im entsprechenden Computerkonto der Domäne.

- Bereitstellen der notwendigen Informationen zum Zurücksetzen des Kennworts auf dem Zielgerät, bevor es sich an der Domäne anmeldet.

Kennwortverwaltungsprozess

Wenn die Kennwortverwaltung aktiviert ist, umfasst die Validierung der Domänenkennwörter Folgendes:

- Erstellen eines Computerkontos für das Zielgerät in der Datenbank und Zuweisen eines Kennworts für das Konto.

- Bereitstellen des Kontonamens für das Zielgerät mit dem Streamdienst.

- Validieren des vom Zielgerät angegebenen Kennworts mit dem Domänencontroller.

Aktivieren der Domänenverwaltung

Alle Zielgeräte, die sich an der Domäne anmelden, müssen ein Computerkonto auf dem Domänencontroller haben. Das Computerkonto ist mit einem Kennwort geschützt, das vom Windows Desktop-Betriebssystem verwaltet wird und für den Benutzer transparent ist. Das Kennwort für das Konto wird auf dem Domänencontroller und auf dem Zielgerät gespeichert. Wenn die Kennwörter auf dem Zielgerät und dem Domänencontroller nicht übereinstimmen, kann sich der Benutzer nicht vom Zielgerät aus an der Domäne anmelden.

Zum Aktivieren der Domänenverwaltung müssen Sie die folgenden Aufgaben durchführen:

- Aktivieren der Verwaltung des Computerkontokennworts

- Aktivieren der automatischen Kennwortverwaltung

Aktivieren der Verwaltung des Computerkontokennworts

Führen Sie die folgenden Schritte aus, um die Verwaltung des Computerkontokennworts zu aktivieren:

- Klicken Sie in der Citrix Provisioning-Konsole mit der rechten Maustaste auf eine vDisk und wählen Sie File Properties.

- Klicken Sie auf der Registerkarte Options auf Active Directory machine account password management.

- Klicken Sie auf OK. Schließen Sie die Eigenschaftendialogfelder und starten Sie den Streamdienst neu.

Aktivieren der automatischen Kennwortverwaltung

Wenn die Zielgeräte zu einer Active Directory-Domäne gehören und gemeinsam eine vDisk verwenden, führen Sie folgende Schritte aus:

Führen Sie die folgenden Schritte aus, um die automatische Kennwortunterstützung zu aktivieren:

- Klicken Sie in der Konsole mit der rechten Maustaste auf einen Provisioning-Server und wählen Sie die Menüoption Properties.

- Klicken Sie auf der Registerkarte Options auf “Enable automatic password support”.

- Geben Sie das Intervall in Tagen an, in dem das Kennwort geändert werden muss.

- Klicken Sie auf OK, um das Dialogfeld Server Properties zu schließen.

- Starten Sie den Streamdienst neu.

Verwalten von Domänencomputerkonten

Die hier dokumentierten Aufgaben müssen mit dem Citrix Provisioning-Server statt in Active Directory ausgeführt werden, um die Produktfunktionen in vollem Umfang zu nutzen.

Unterstützen von strukturübergreifenden Szenarios

Unterstützen strukturübergreifender Szenarios

- Stellen Sie sicher, dass DNS ordnungsgemäß eingerichtet ist. Auf der Website von Microsoft finden Sie Informationen über das Vorbereiten von DNS für eine Gesamtstruktur-Vertrauensstellung.

- Stellen Sie sicher, dass die Funktionsebene der Gesamtstruktur für beide Gesamtstrukturen die gleiche Version von Windows Server ist.

- Erstellen Sie die Gesamtstruktur-Vertrauensstellung. Um ein Konto in einer Domäne aus einer anderen Gesamtstruktur zu erstellen, erstellen Sie eine eingehende Vertrauensstellung von der externen Gesamtstruktur in die Gesamtstruktur, in der Citrix Provisioning ist.

Hierarchisches Domänenszenario

Üblicherweise residiert in domänenübergreifenden Konfigurationen der Citrix Provisioning-Server in einer übergeordneten Domäne und die Benutzer gehören zu einer oder mehreren untergeordneten Domänen. Diese Benutzer können Citrix Provisioning und Active Directory-Konten in ihren eigenen Domänen verwalten.

Implementieren dieser Konfiguration

-

Erstellen Sie eine Sicherheitsgruppe in der untergeordneten Domäne; es kann sich um eine universelle, globale oder lokale Domänengruppe handeln. Definieren Sie einen Benutzer aus der untergeordneten Domäne als Mitglied dieser Gruppe.

-

Legen Sie in der Provisioning-Konsole in der übergeordneten Domäne die Sicherheitsgruppe der untergeordneten Domäne als Citrix Provisioning-Administrator fest.

-

Falls der Benutzer der untergeordneten Domäne nicht über Active Directory-Berechtigungen verfügt, verwenden Sie den Delegierungsassistenten in der Active Directory-Benutzer und -Computer-Management-Konsole. Verwenden Sie diese Methode, um die Computerkontorechte eines Benutzers für die angegebene Organisationseinheit zuzuweisen, zu erstellen und zu löschen.

-

Installieren Sie die Citrix Provisioning-Konsole in der untergeordneten Domäne. Es ist keine Konfiguration erforderlich. Melden Sie sich am Provisioning-Server als Benutzer einer untergeordneten Domäne an.

Strukturübergreifende Konfiguration

Diese Konfiguration ähnelt dem domänenübergreifenden Szenario. In dieser Konfiguration befinden sich jedoch die Citrix Provisioning-Konsole, Benutzer und die Administratorgruppe in einer Domäne in einer separaten Gesamtstruktur. Die Schritte sind dieselben wie beim hierarchischen Szenario, außer dass zuerst eine Gesamtstruktur-Vertrauensstellung eingerichtet werden muss.

Hinweis:

Microsoft empfiehlt, dass Administratoren ihre Rechte nicht an den standardmäßigen Computer-Container delegieren. Das optimale Verfahren besteht darin, in den Organisationseinheiten Konten zu erstellen.

Erteilen von Zugriff auf die Provisioning-Konsole für Benutzer in einer anderen Domäne

Die Gruppen für Administratorrollen sind auf Gruppen in der nativen Domäne und Domänen mit einer bidirektionalen Vertrauensstellung für die native Domäne beschränkt. Berücksichtigen Sie Folgendes beim Erteilen von Zugriff:

- Domain1 stellt die Domäne dar, die die Provisioning-Server-Konten und die Dienstkonten enthält.

- Domain2 stellt die Domäne mit einer bidirektionalen Vertrauensstellung für Domain1dar. Sie enthält die Benutzerkonten, denen der Zugriff auf die Provisioning-Konsole gewährt wurde.

Gewähren von Zugriff auf die Provisioning-Konsole für Benutzer aus einer anderen Domäne:

- Erstellen Sie eine lokale Domänengruppe in Domain2 und fügen Sie das Benutzerkonto dieser Gruppe hinzu.

- Melden Sie sich mit einem vorhandenen Administratorkonto bei der Provisioning-Konsole an.

- Klicken Sie auf Farm Properties. Wählen Sie die Registerkarte Groups.

- Wählen Sie im Dropdownmenü Domäne die Option Domain2.

- Behalten Sie das * bei, um alle Gruppen anzuzeigen, die mit Domain2verknüpft sind, oder filtern Sie die Gruppen, indem Sie den Namen der Gruppe eingeben, die Sie hinzufügen möchten. Klicken Sie auf Search.

- Wählen Sie die gewünschte Gruppe aus, indem Sie auf das zugehörige Kontrollkästchen klicken. Klicken Sie auf Hinzufügen.

Hinzufügen von Zielgeräten zu einer Domäne

Hinweis:

Der für das vDisk-Image verwendete Maschinenname darf in der Umgebung nicht noch einmal verwendet werden.

- Klicken Sie im Konsolenfenster mit der rechten Maustaste auf ein oder mehrere Zielgeräte. Klicken Sie alternativ mit der rechten Maustaste auf die Gerätesammlung selbst, um alle Zielgeräte in dieser Sammlung zu einer Domäne hinzuzufügen. Wählen Sie Active Directory und anschließend Create machine account. Das Dialogfeld Active Directory Management wird angezeigt.

- Wählen Sie in der Liste “Domain” die Domäne aus, zu der das Zielgerät gehört. Oder geben Sie im Textfeld Domain Controller den Namen des Domänencontrollers ein, dem die Zielgeräte hinzugefügt werden sollen. Wenn Sie das Textfeld leer lassen, wird der erste gefundene Domänencontroller verwendet.

- Wählen Sie aus der Liste “Organization Unit” (OU) die Organisationseinheit aus, zu der das Zielgerät gehört, bzw. geben Sie sie ein. Die Syntax ist “Übergeordnet/Untergeordnet”, Listen werden durch Kommas getrennt. Wenn verschachtelt, kommt das übergeordnete Element zuerst.

- Klicken Sie auf die Schaltfläche Add devices, um die ausgewählten Zielgeräte der Domäne und dem Domänencontroller hinzuzufügen. In einer Statusmeldung wird angegeben, ob die einzelnen Zielgeräte erfolgreich hinzugefügt wurden. Klicken Sie auf Close, um das Dialogfeld zu schließen.

Entfernen von Zielgeräten aus einer Domäne

- Klicken Sie im Konsolenfenster mit der rechten Maustaste auf ein oder mehrere Zielgeräte. Klicken Sie alternativ mit der rechten Maustaste auf die Gerätesammlung selbst, um alle Zielgeräte in dieser Sammlung zu einer Domäne hinzuzufügen. Wählen Sie Active Directory Management und anschließend Delete machine account. Das Dialogfeld Active Directory Management wird angezeigt.

- Markieren Sie in der Tabelle Target Device die Zielgeräte, die Sie aus der Domäne entfernen möchten, und klicken Sie anschließend auf die Schaltfläche Delete Devices. Klicken Sie auf Close, um das Dialogfeld zu schließen.

Zurücksetzen von Computerkonten

Hinweis:

Active Directory-Computerkonten können nur zurückgesetzt werden, während das Zielgerät nicht aktiv ist.

Zurücksetzen von Computerkonten für Zielgeräte in einer Active Directory-Domäne

-

Klicken Sie im Konsolenfenster mit der rechten Maustaste auf ein oder mehrere Zielgeräte. Klicken Sie alternativ mit der rechten Maustaste auf die Gerätesammlung selbst, um alle Zielgeräte in dieser Sammlung zu einer Domäne hinzuzufügen. Wählen Sie Active Directory Management und anschließend Reset machine account. Das Dialogfeld Active Directory Management wird angezeigt.

-

Markieren Sie in der Tabelle Target Device die Zielgeräte, die Sie zurücksetzen möchten, und klicken Sie auf die Schaltfläche Reset devices.

Hinweis:

Fügen Sie dieses Zielgerät beim Vorbereiten des ersten Zielgeräts der Domäne hinzu.

-

Klicken Sie auf Close, um das Dialogfeld zu schließen.

-

Deaktivieren Sie die automatische Neuaushandlung des Kennworts bei Windows Active Directory. Um die automatische Neuaushandlung des Kennworts auf dem Domänencontroller zu deaktivieren, aktivieren Sie die folgende Gruppenrichtlinie: Domain member: Disable machine account password changes.

Hinweis:

Wenn Sie diese Sicherheitsrichtlinie ändern möchten, müssen Sie die Berechtigungen zum Hinzufügen und Ändern der Computerkonten in Active Directory haben. Sie können das Ändern von Kontokennwörtern auf Domänenebene oder lokaler Ebene deaktivieren. Wenn Sie das Ändern von Computerkontokennwörtern auf Domänenebene deaktivieren, gilt dies für alle Mitglieder der Domäne. Wenn Sie dies auf lokaler Ebene deaktivieren (durch Ändern der lokalen Sicherheitsrichtlinie auf einem Zielgerät, das mit der vDisk im Privatimagemodus verbunden ist), gilt dies nur für Zielgeräte, die diese vDisk verwenden.

-

Starten Sie alle Zielgeräte.

Active Directory-basierte Aktivierung

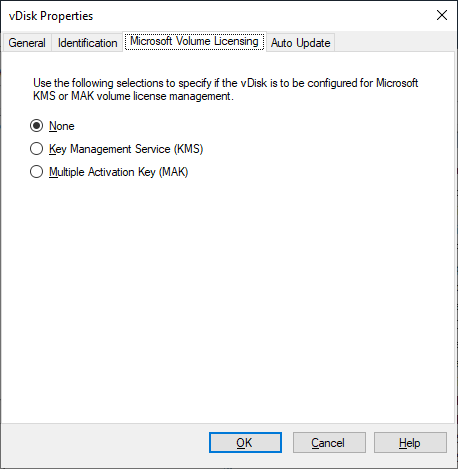

Das Konfigurieren der Microsoft-Volumenlizenzierung für eine einzelne vDisk mit der Active Directory-basierten Aktivierung wurde geändert. Mit dieser Funktionalität können Sie festlegen, dass die vDisk keine Volumenlizenzierung verwendet.

Hinweis:

Berücksichtigen Sie bei der Microsoft-Volumenlizenzierung für eine vDisk, dass Schlüsselverwaltungsdienste (KMS), Mehrfachaktivierungsschlüssel (MAK) und Active Directory-basierte Aktivierung (ADBA) nicht zusammen verwendet werden können.

Verbessern der Active Directory-basierten Aktivierung:

- Legen Sie im vDisk-Eigenschaftenbildschirm die vDisk-Eigenschaft “Microsoft Licensing” auf None fest.

- Verwenden Sie auf dem Zielgerät

slmgr-dlvfür ein Microsoft-Image undcscript ospp.vbs/dstatusfür ein Microsoft Office-Image.

Tipp:

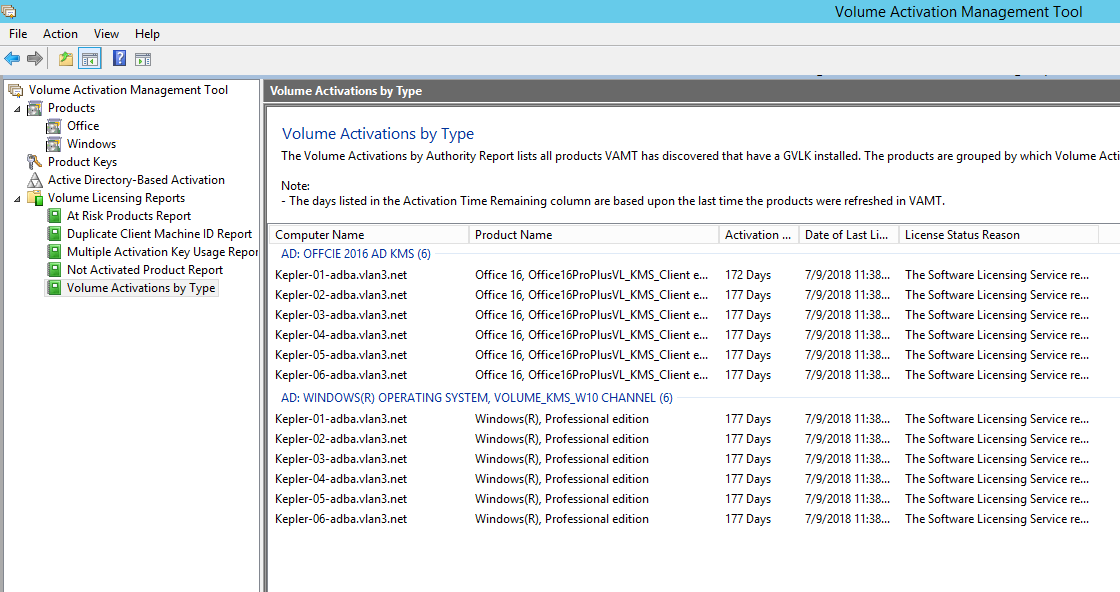

Ein bekanntes Problem besteht, wenn VAMT Fehler über doppelte CMID-Einträge für ADBA-aktivierte Geräte anzeigt. Das Problem tritt auf, obwohl ADBA CMID nicht verwendet. ADBA verwendet, obwohl es KMS ähnelt, keine CMID. Microsoft verwendet KMS-Daten beim Kompilieren von CMID-Informationen wieder. Das folgende Bild zeigt einen VAMT-Toolbildschirm für ADBA. Im Fenster Volume Activation by Type werden Konflikte für doppelte CMID-Einträge für diese Geräte angezeigt.