Rendezvous V2

Wenn Sie Citrix Gateway Service verwenden, ermöglicht das Rendezvous-Protokoll die Citrix Cloud Connectors zu umgehen, um eine direkte und sichere Verbindung mit der Citrix Cloud-Steuerebene herzustellen.

Es sind zwei Arten von Datenverkehr zu berücksichtigen: 1) Steuerungsdatenverkehr für die VDA-Registrierung und die Sitzungsvermittlung; 2) HDX-Sitzungsdatenverkehr.

Rendezvous V1 ermöglicht es, dass HDX-Sitzungsdatenverkehr Cloud Connectors umgeht. Cloud Connectors sind jedoch weiterhin erforderlich, um als Proxy für den gesamten Steuerungsdatenverkehr für die VDA-Registrierung und das Sitzungsbrokering zu fungieren.

Für reguläre mit AD-Domänen verbundene Maschinen und für nicht mit Domänen verbundene Maschinen wird Rendezvous V2 mit Einzelsitzungs- und Multisitzungs-Linux-VDAs unterstützt. Bei Maschinen, die nicht mit der Domäne verbunden sind, ermöglicht Rendezvous V2 sowohl dem HDX-Datenverkehr als auch dem Steuerungsdatenverkehr die Cloud Connectors zu umgehen.

Anforderungen

Anforderungen für die Verwendung von Rendezvous V2:

- Zugriff auf die Umgebung mit Citrix Workspace und Citrix Gateway Service.

- Steuerungsebene: Citrix DaaS (früher Citrix Virtual Apps and Desktops Service).

- VDA Version 2201 oder höher.

- Version 2204 ist die erforderliche Mindestversion für HTTP- und SOCKS5-Proxys.

- Aktivieren Sie das Rendezvous-Protokoll in der Citrix Richtlinie. Weitere Informationen finden Sie unter Richtlinieneinstellung für Rendezvous-Protokoll.

-

Die VDAs müssen Zugriff auf Folgendes haben:

-

https://*.xendesktop.netaufTCP 443. Wenn Sie nicht alle Unterdomänen auf diese Weise zulassen können, können Siehttps://<customer_ID>.xendesktop.netverwenden. Hierbei ist<customer_ID>Ihre im Citrix Cloud-Administratorportal angezeigte Citrix Cloud-Kunden-ID. -

https://*.nssvc.net, einschließlich aller Subddomänen. Wenn Sie nicht alle Unterdomänen auf diese Weise auf die Positivliste setzen können, verwenden Sie stattdessenhttps://*.c.nssvc.netundhttps://*.g.nssvc.net. Weitere Informationen finden Sie im Abschnitt Anforderungen an die Internetkonnektivität der Citrix Cloud-Dokumentation (unter “Virtual Apps and Desktops Service”) und im Knowledge Center-Artikel CTX270584.

-

- Die VDAs müssen eine Verbindung zu den zuvor genannten Adressen herstellen können:

- An TCP 443 für TCP Rendezvous.

- An UDP 443 für EDT Rendezvous.

Proxykonfiguration

Der VDA unterstützt die Verbindung über Proxys für Steuerungsverkehr und HDX-Sitzungsverkehr bei Verwendung von Rendezvous. Die Anforderungen und Richtlinien für beide Arten von Datenverkehr sind unterschiedlich. Überprüfen Sie sie daher sorgfältig.

Richtlinien für Proxys für den Steuerungsverkehr

- Es werden nur HTTP-Proxys unterstützt.

- Die Entschlüsselung und Inspektion von Paketen wird nicht unterstützt. Konfigurieren Sie eine Ausnahme, damit der Steuerungsdatenverkehr zwischen dem VDA und der Citrix Cloud-Steuerungsebene nicht abgefangen, entschlüsselt oder überprüft wird. Andernfalls schlägt die Verbindung fehl.

- Proxyauthentifizierung wird nicht unterstützt.

-

Um einen Proxy zur Steuerung des Datenverkehrs zu konfigurieren, bearbeiten Sie die Registrierung wie folgt:

/opt/Citrix/VDA/bin/ctxreg create -k "HKLM\Software\Citrix\VirtualDesktopAgent" -t "REG_SZ" -v "ProxySettings" -d "http://<URL or IP>:<port>" --force <!--NeedCopy-->

Richtlinien für Proxys für den HDX-Datenverkehr

- HTTP- und SOCKS5-Proxys werden unterstützt.

- EDT kann nur mit SOCKS5-Proxys verwendet werden.

- Um einen Proxy für den HDX-Datenverkehr zu konfigurieren, wählen Sie die Richtlinieneinstellung Rendezvous-Proxykonfiguration.

- Die Entschlüsselung und Inspektion von Paketen wird nicht unterstützt. Konfigurieren Sie eine Ausnahme, damit der HDX-Datenverkehr zwischen dem VDA und der Citrix Cloud-Steuerungsebene nicht abgefangen, entschlüsselt oder überprüft wird. Andernfalls schlägt die Verbindung fehl.

-

HTTP-Proxys unterstützen die maschinenbasierte Authentifizierung über Aushandlungs- und Kerberos-Authentifizierungsprotokolle. Wenn Sie eine Verbindung mit dem Proxyserver herstellen, wählt das Aushandlungsauthentifizierungsschema automatisch das Kerberos-Protokoll aus. Kerberos ist das einzige Schema, das vom Linux VDA unterstützt wird.

Hinweis:

Um Kerberos zu verwenden, müssen Sie den Dienstprinzipalnamen (SPN) für den Proxyserver erstellen und ihn mit dem Active Directory-Konto des Proxys verknüpfen. Der VDA generiert den Dienstprinzipalnamen (SPN) im Format

HTTP/<proxyURL>beim Einrichten einer Sitzung, wobei die Proxy-URL aus der Richtlinieneinstellung Rendezvousproxy abgerufen wird. Wenn Sie keinen Dienstprinzipalnamen erstellen, schlägt die Authentifizierung fehl. - Die Authentifizierung mit einem SOCKS5-Proxy wird derzeit nicht unterstützt. Bei Verwendung eines SOCKS5-Proxy müssen Sie eine Ausnahme konfigurieren, damit Datenverkehr an die in den Anforderungen angegebenen Gateway Service-Adressen die Authentifizierung umgehen kann.

- Nur SOCKS5-Proxys unterstützen den Datentransport über EDT. Verwenden Sie für einen HTTP-Proxy TCP als Transportprotokoll für ICA.

Transparenter Proxy

Rendezvous-Verbindungen über transparente HTTP-Proxys werden unterstützt. Wenn Sie einen transparenten Proxy in Ihrem Netzwerk verwenden, ist auf dem VDA keine zusätzliche Konfiguration erforderlich.

Konfigurieren von Rendezvous V2

Im Folgenden werden die Schritte zum Konfigurieren von Rendezvous aufgeführt:

- Achten Sie darauf, dass alle Anforderungen erfüllt sind.

-

Nachdem der VDA installiert wurde, führen Sie den folgenden Befehl aus, um den erforderlichen Registrierungsschlüssel festzulegen:

/opt/Citrix/VDA/bin/ctxreg create -k "HKLM\Software\Citrix\VirtualDesktopAgent" -t "REG_DWORD" -v "GctRegistration" -d "0x00000001" --force <!--NeedCopy--> - Starten Sie die VDA-Maschine neu.

- Erstellen Sie eine Citrix Richtlinie oder bearbeiten Sie eine vorhandene:

- Legen Sie die Einstellung Rendezvous-Protokoll auf Zugelassen fest. Das Rendezvous-Protokoll ist standardmäßig deaktiviert. Wenn das Rendezvous-Protokoll aktiviert ist (Zulässig), wird Rendezvous V2 statt V1 wirksam.

- Stellen Sie sicher, dass die Citrix Richtlinienfilter richtig eingestellt sind. Die Richtlinie gilt für die Maschinen, für die Rendezvous aktiviert sein muss.

- Stellen Sie sicher, dass die Citrix Richtlinie die richtige Priorität hat, damit sie keine weitere außer Kraft setzt.

Rendezvous-Validierung

Um zu überprüfen, ob eine Sitzung das Rendezvous-Protokoll verwendet, führen Sie den Befehl /opt/Citrix/VDA/bin/ctxquery -f iP im Terminal aus.

Die angezeigten Transportprotokolle geben die Art der Verbindung an:

- TCP Rendezvous: TCP - TLS - CGP - ICA

- EDT-Rendezvous: UDP - DTLS - CGP - ICA

- Proxy über Cloud Connector: TCP - PROXY - SSL - CGP - ICA oder UDP - PROXY - DTLS - CGP - ICA

Wenn Rendezvous V2 verwendet wird, wird für die Protokollversion 2.0 angezeigt.

Tipp:

Wenn der VDA bei aktiviertem Rendezvous den Citrix Gateway Service nicht direkt erreichen kann, greift der VDA auf eine Proxyumleitung der HDX-Sitzung über den Cloud Connector zurück.

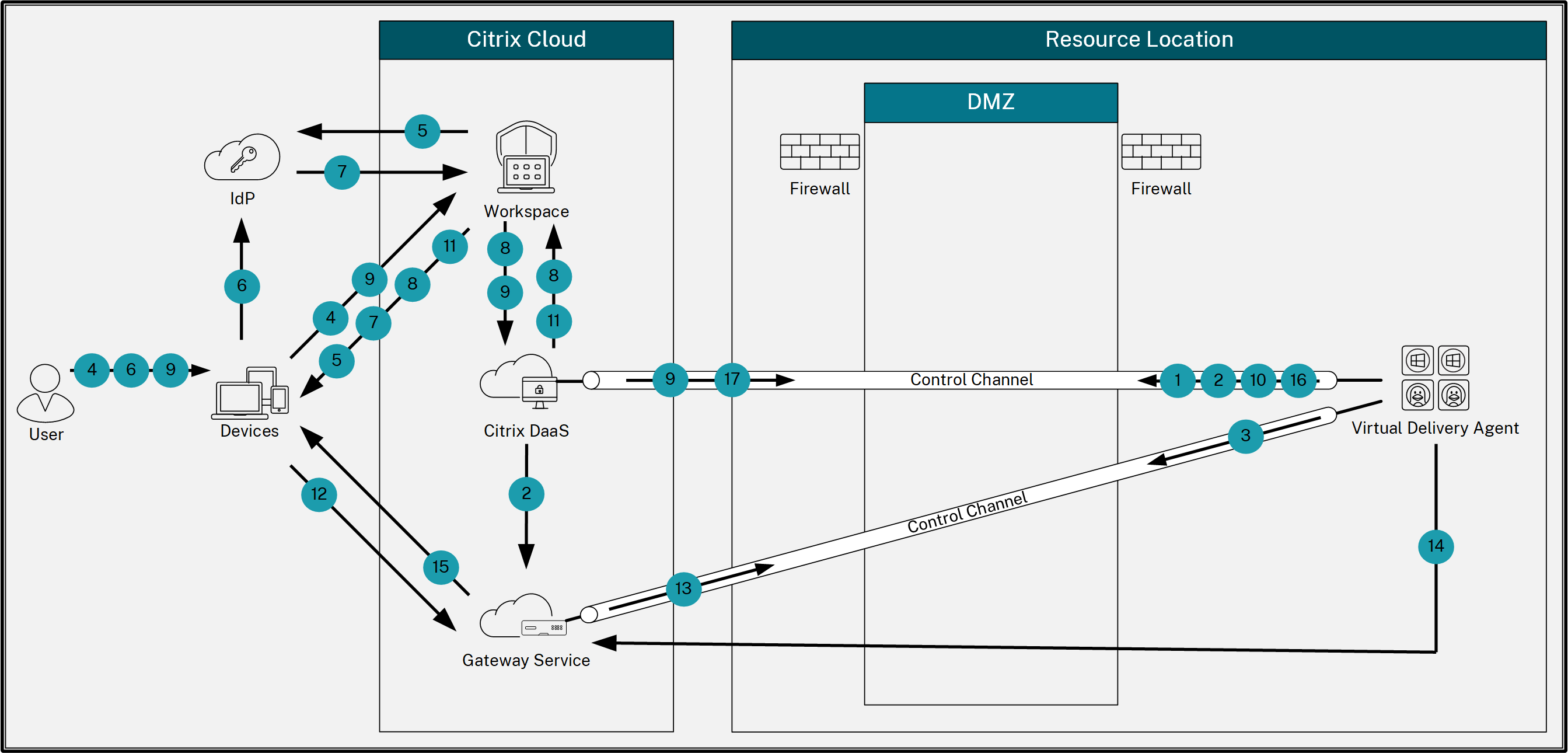

Rendezvous-Verkehrsfluss

Das folgende Diagramm zeigt die Abfolge der Schritte zum Rendezvous-Verkehrsfluss.

- Der VDA stellt eine WebSocket-Verbindung mit Citrix Cloud her und registriert sich.

- Der VDA registriert sich beim Citrix Gateway Service und erhält einen dedizierten Token.

- Der VDA stellt eine persistente Steuerungsverbindung mit Gateway Service her.

- Der Benutzer navigiert zu Citrix Workspace.

- Workspace wertet die Authentifizierungskonfiguration aus und leitet Benutzer zur Authentifizierung an den entsprechenden IdP weiter.

- Der Benutzer gibt die Anmeldeinformationen ein.

- Nach erfolgreicher Überprüfung der Benutzeranmeldeinformationen wird der Benutzer zu Workspace umgeleitet.

- Workspace zählt Ressourcen für den Benutzer und zeigt sie an.

- Der Benutzer wählt einen Desktop oder eine Anwendung in Workspace aus. Workspace sendet die Anfrage an Citrix DaaS, das die Verbindung vermittelt und den VDA anweist, sich auf die Sitzung vorzubereiten.

- Der VDA reagiert mit der Rendezvous-Funktion und seiner Identität.

- Citrix DaaS generiert ein Startticket und sendet es über Workspace an das Benutzergerät.

- Der Endpunkt des Benutzers stellt eine Verbindung zu Gateway Service her und stellt das Startticket zur Authentifizierung und Identifizierung der Ressource bereit, mit der eine Verbindung hergestellt werden soll.

- Gateway Service sendet die Verbindungsinformationen an den VDA.

- Der VDA stellt für die Sitzung eine direkte Verbindung mit Gateway Service her.

- Gateway Service stellt die Verbindung zwischen dem Endpunkt und dem VDA her.

- Der VDA überprüft die Lizenzierung für die Sitzung.

- Citrix DaaS sendet die entsprechenden Richtlinien an den VDA.