Linux VDA manuell auf SUSE installieren

Wichtig:

Für Neuinstallationen empfehlen wir die Verwendung von Easy Install für eine schnelle Installation. Easy Install spart Zeit und Arbeitskraft und ist weniger fehleranfällig als die hier beschriebene manuelle Installation.

Schritt 1: Vorbereiten der Konfigurationsinformationen und der Linux-Maschine

Schritt 1a: Starten des YaST-Tools

Mit dem SUSE Linux Enterprise YaST-Tool können alle Aspekte des Betriebssystems konfiguriert werden.

Starten des textbasierten YaST-Tools:

su -

yast

<!--NeedCopy-->

Starten des UI-basierten YaST-Tools:

su -

yast2 &

<!--NeedCopy-->

Schritt 1b: Konfigurieren des Netzwerks

In den folgenden Abschnitten finden Sie Informationen zum Konfigurieren der verschiedenen Netzwerkeinstellungen und Dienste, die der Linux VDA verwendet. Die Konfiguration des Netzwerks wird mit dem YaST-Tool ausgeführt und nicht mit anderen Methoden wie Network Manager. Die Anleitungen beziehen sich auf das YaST-Tool mit Benutzeroberfläche. Sie können das textbasierte YaST-Tool verwenden, aber es erfordert eine andere Navigationsweise, die hier nicht dokumentiert ist.

Konfigurieren von Hostnamen und Domain Name System (DNS)

- Starten Sie das UI-basierte YaST-Tool.

- Wählen Sie System und dann Network Settings aus.

- Öffnen Sie die Registerkarte Hostname/DNS.

- Wählen Sie die Option no für Set Hostname via DHCP.

- Wählen Sie für Modify DNS Configuration die Option Use Custom Policy.

-

Geben Sie die folgenden Informationen entsprechend Ihrer Netzwerkeinstellungen an:

- Static Hostname – Geben Sie den DNS-Hostnamen der Maschine an.

- Name server: Geben Sie die IP-Adresse des DNS-Servers an. Dies ist in der Regel die IP-Adresse des Active Directory-Domänencontrollers.

- Domain Search list: Geben Sie den DNS-Domänennamen an.

-

Ändern Sie die folgende Zeile der Datei

/etc/hosts, sodass sie den FQDN und den Hostnamen als die ersten beiden Einträge enthält:127.0.0.1 <FQDN of the VDA> <hostname of the VDA> localhost

Hinweis:

Der Linux VDA unterstützt derzeit nicht das Abschneiden von NetBIOS-Namen. Der Hostname darf daher nicht länger als 15 Zeichen sein. Tipp:

Verwenden Sie nur Buchstaben (a-z oder A-Z), Ziffern (0-9) und Bindestriche (-). Vermeiden Sie Unterstriche (_), Leerzeichen und andere Symbole. Hostnamen sollten nicht mit einer Zahl beginnen und nicht mit einem Bindestrich enden. Diese Regel gilt auch für Delivery Controller-Hostnamen.

Überprüfen des Hostnamens

Stellen Sie sicher, dass der Hostname richtig festgelegt ist:

hostname

<!--NeedCopy-->

Mit diesem Befehl wird nur der Hostname der Maschine zurückgegeben, nicht der vollqualifizierte Domänenname (FQDN).

Stellen Sie sicher, dass der FQDN richtig festgelegt ist:

hostname -f

<!--NeedCopy-->

Mit diesem Befehl wird der FQDN der Maschine zurückgegeben.

Überprüfen von Namensauflösung und Diensterreichbarkeit

Stellen Sie sicher, dass Sie den FQDN auflösen können und pingen Sie den Domänencontroller und den Delivery Controller:

nslookup domain-controller-fqdn

ping domain-controller-fqdn

nslookup delivery-controller-fqdn

ping delivery-controller-fqdn

<!--NeedCopy-->

Wenn Sie den FQDN nicht auflösen und eine der beiden Maschinen nicht pingen können, überprüfen Sie die vorherigen Schritte, bevor Sie fortfahren.

Schritt 1c: Konfigurieren des NTP-Diensts

Es ist wichtig, dass die Uhrsynchronisierung zwischen den VDAs, den Delivery Controllern und den Domänencontrollern genau ist. Beim Hosten eines Linux VDAs als virtuelle Maschine (VM) kann es zu Zeitabweichungen kommen. Aus diesem Grund sollte die Zeit remote von einem NTP-Dienst verwaltet werden. Möglicherweise müssen einige Änderungen an den NTP-Standardeinstellungen vorgenommen werden.

SUSE 15.4:

- Starten Sie das UI-basierte YaST-Tool.

- Wählen Sie Network Services und dann NTP Configuration.

- Wählen Sie im Abschnitt Start NTP Daemon die Option Now and on Boot.

- Wählen Sie für Configuration Source die Option Dynamic.

- Fügen Sie nach Bedarf NTP-Server hinzu. Der NTP-Dienst wird normalerweise auf dem Active Directory-Domänencontroller gehostet.

-

Falls vorhanden, löschen Sie die folgende Zeile in /etc/chrony.conf oder kommentieren Sie sie aus.

include /etc/chrony.d/*.confNachdem Sie chrony.conf bearbeitet haben, starten Sie den Dienst

chronydneu.sudo systemctl restart chronyd.service <!--NeedCopy-->

Schritt 1d: Installieren von Linux VDA-abhängigen Paketen

Die Linux VDA-Software für SUSE Linux Enterprise ist von den folgenden Paketen abhängig:

- OpenJDK 11

- Open Motif Runtime Environment 2.3.1 oder höher

- Cups 1.6.0 oder höher

- ImageMagick 6.8 oder höher

Hinzufügen von Repositorys

Sie können die meisten benötigten Pakete außer ImageMagick aus offiziellen Repositorys beziehen. Um die ImageMagick-Pakete abzurufen, aktivieren Sie das Repository sle-module-desktop-applications mit YaST oder dem folgenden Befehl:

SUSEConnect -p sle-module-desktop-applications/<version number>/x86_64

Installieren des Kerberos-Clients

Installieren Sie den Kerberos-Client für die gegenseitige Authentifizierung des Linux VDA und der Delivery Controller:

sudo zypper install krb5-client

<!--NeedCopy-->

Die Kerberos-Clientkonfiguration ist abhängig von der verwendeten Active Directory-Integrationsmethode. Dies wird im Folgenden beschrieben.

Installieren von OpenJDK 11

Der Linux VDA erfordert das Vorhandensein von OpenJDK 11.

Führen Sie den folgenden Befehl aus, um OpenJDK 11 zu installieren:

sudo zypper install java-11-openjdk

<!--NeedCopy-->

Installieren und Angeben einer zu verwendenden Datenbank

Sie können die Verwendung von SQLite oder PostgreSQL angeben, indem Sie /etc/xdl/db.conf nach der Installation des Linux VDA-Pakets bearbeiten. Bei manuellen Installationen müssen Sie SQLite und PostgreSQL manuell installieren, um diese angeben zu können.

In diesem Abschnitt wird beschrieben, wie Sie die PostgreSQL- und SQLite-Datenbanken installieren und wie Sie eine zu verwendende Datenbank angeben.

Hinweis:

Wir empfehlen, SQLite nur für den VDI-Modus zu verwenden.

PostgreSQL installieren

Führen Sie zur Installation von Postgresql die folgenden Befehle aus:

sudo zypper install postgresql-server

sudo zypper install postgresql-jdbc

<!--NeedCopy-->

Führen Sie die folgenden Befehle aus, um PostgreSQL beim Start der Maschine bzw. sofort zu starten:

sudo systemctl enable postgresql

sudo systemctl restart postgresql

<!--NeedCopy-->

SQLite installieren

Führen Sie für SUSE den folgenden Befehl aus, um SQLite zu installieren:

sudo zypper install sqlite3

<!--NeedCopy-->

Datenbank eingeben

Nachdem Sie SQLite, PostgreSQL oder beide installiert haben, können Sie eine zu verwendende Datenbank angeben, indem Sie /etc/xdl/db.conf nach der Installation des Linux VDA-Pakets bearbeiten. Führen Sie hierzu die folgenden Schritte aus:

- Führen Sie /opt/Citrix/VDA/sbin/ctxcleanup.sh aus. Lassen Sie diesen Schritt aus, wenn es sich um eine Neuinstallation handelt.

- Bearbeiten Sie /etc/xdl/db.conf, um eine zu verwendende Datenbank anzugeben.

- Führen Sie ctxsetup.sh aus.

Hinweis:

Sie können auch /etc/xdl/db.conf verwenden, um die Portnummer für PostgreSQL zu konfigurieren.

Schritt 2: Vorbereiten des Hypervisors

Wenn Sie den Linux VDA als VM auf einem unterstützten Hypervisor ausführen, sind einige Änderungen erforderlich. Nehmen Sie basierend auf der verwendeten Hypervisorplattform die folgenden Änderungen vor. Wenn Sie die Linux-Maschine auf Bare-Metal-Hardware ausführen, sind keine Änderungen erforderlich.

Festlegen der Zeitsynchronisierung auf Citrix Hypervisor

Wenn das Zeitsynchronisierungsfeature auf Citrix Hypervisor aktiviert ist, treten auf den paravirtualisierten Linux-VMs Probleme mit NTP und Citrix Hypervisor auf. Beide versuchen, die Systemuhr zu verwalten. Damit es nicht zu Zeitabweichungen zwischen der Uhr und den anderen Servern kommt, synchronisieren Sie die Systemuhr aller Linux-Gäste mit dem NTP. In diesem Fall muss die Hostzeitsynchronisierung deaktiviert werden. Im HVM-Modus sind keine Änderungen erforderlich.

Wenn ein paravirtualisierter Linux-Kernel mit installierten Citrix VM Tools ausgeführt wird, können Sie direkt in der Linux-VM prüfen, ob das Citrix Hypervisor-Zeitsynchronisierungsfeature vorhanden und aktiviert ist:

su -

cat /proc/sys/xen/independent_wallclock

<!--NeedCopy-->

Dieser Befehl gibt 0 oder 1 zurück:

- 0: Das Zeitsynchronisierungsfeature ist aktiviert und muss deaktiviert werden.

- 1: Das Zeitsynchronisierungsfeature ist deaktiviert und keine weitere Aktion ist erforderlich.

Wenn die Datei /proc/sys/xen/independent_wallclock nicht vorhanden ist, sind die folgenden Schritte nicht erforderlich.

Deaktivieren Sie gegebenenfalls das Zeitsynchronisierungsfeature, indem Sie 1 in die Datei schreiben:

sudo echo 1 > /proc/sys/xen/independent_wallclock

<!--NeedCopy-->

Damit die Änderung permanent wird und nach dem Neustart erhalten bleibt, fügen Sie in der Datei /etc/sysctl.conf die folgende Zeile hinzu:

xen.independent_wallclock = 1

Starten Sie das System neu, um die Änderungen zu überprüfen:

reboot

<!--NeedCopy-->

Überprüfen Sie nach dem Neustart, ob die Einstellung korrekt ist:

su -

cat /proc/sys/xen/independent_wallclock

<!--NeedCopy-->

Dieser Befehl gibt den Wert 1 zurück.

Festlegen der Zeitsynchronisierung auf Microsoft Hyper-V

Linux-VMs, auf denen Hyper-V Linux-Integrationsdienste installiert sind, können mit dem Hyper-V-Zeitsynchronisierungsfeature die Systemzeit des Hostbetriebssystems verwenden. Aktivieren Sie das Feature zusätzlich zu den NTP-Diensten, um sicherzustellen, dass die Betriebssystemzeit korrekt ist.

Auf dem verwaltenden Betriebssystem:

- Öffnen Sie die Hyper-V-Manager-Konsole.

- Wählen Sie für die Einstellungen einer Linux-VM Integration Services aus.

- Stellen Sie sicher, dass Time synchronization ausgewählt ist.

Hinweis:

Diese Methode unterscheidet sich von VMware und Citrix Hypervisor, wo die Hostzeitsynchronisierung deaktiviert ist, um Konflikte mit dem NTP zu vermeiden. Hyper-V-Zeitsynchronisierung kann gleichzeitig mit der NTP-Zeitsynchronisierung bestehen und sie ergänzen.

Festlegen der Zeitsynchronisierung auf ESX und ESXi

Wenn das VMware-Zeitsynchronisierungsfeature aktiviert ist, treten auf den paravirtualisierten Linux-VMs Probleme mit NTP und Hypervisor auf. Beide versuchen, die Systemuhr zu synchronisieren. Damit es nicht zu Zeitabweichungen zwischen der Uhr und den anderen Servern kommt, synchronisieren Sie die Systemuhr aller Linux-Gäste mit dem NTP. In diesem Fall muss die Hostzeitsynchronisierung deaktiviert werden.

Wenn Sie einen paravirtualisierten Linux-Kernel ausführen und VMware-Tools installiert sind:

- Öffnen Sie den vSphere-Client.

- Bearbeiten Sie die Einstellungen für die Linux-VM.

- Öffnen Sie im Dialogfeld Virtual Machine Properties die Registerkarte Options.

- Wählen Sie VMware Tools.

- Deaktivieren Sie im Feld Advanced das Kontrollkästchen Synchronize guest time with host.

Schritt 3: Linux-VM zur Windows-Domäne hinzufügen

Mit den folgenden Methoden können Linux-Maschinen zur Active Directory-Domäne (AD) hinzugefügt werden:

Folgen Sie den Anweisungen für die von Ihnen gewählte Methode.

Hinweis:

Der Sitzungsstart kann fehlschlagen, wenn für das lokale Konto auf dem Linux VDA und das AD-Konto derselbe Benutzername verwendet wird.

Samba Winbind

Windows-Domäne beitreten

Es wird vorausgesetzt, dass der Domänencontroller erreichbar ist und dass Sie über ein Active Directory-Benutzerkonto mit Berechtigungen zum Hinzufügen von Maschinen zur Domäne verfügen:

-

Starten Sie YaST, wählen Sie Network Services und dann Windows Domain Membership.

-

Nehmen Sie die folgenden Änderungen vor:

- Legen Sie die Domäne oder Arbeitsgruppe auf den Namen der Active Directory-Domäne oder auf die IP-Adresse des Domänencontrollers fest. Stellen Sie sicher, dass der Domänenname in Großbuchstaben angegeben wurde.

- Aktivieren Sie Use SMB information for Linux Authentication.

- Aktivieren Sie Create Home Directory on Login.

- Aktivieren Sie Single Sign-on for SSH.

- Stellen Sie sicher, dass die Option Offline Authentication nicht aktiviert ist. Diese Option ist mit dem Linux VDA nicht kompatibel.

-

Klicken Sie auf OK. Wenn Sie zum Installieren einiger Pakete aufgefordert werden, klicken Sie auf Install.

-

Wenn ein Domänencontroller gefunden wird, werden Sie gefragt, ob Sie der Domäne beitreten möchten. Klicken Sie auf Ja.

-

Wenn Sie dazu aufgefordert werden, geben Sie die Anmeldeinformationen eines Domänenbenutzers ein, der die Berechtigung hat, Maschinen der Domäne hinzuzufügen, und klicken Sie auf OK.

-

Starten Sie Ihre Dienste manuell neu oder starten Sie die Maschine neu. Wir empfehlen Ihnen, den Computer neu zu starten:

su - reboot <!--NeedCopy-->

Domäneneigentümerschaft überprüfen

Für den Delivery Controller ist es erforderlich, dass alle VDA-Maschinen (Windows und Linux VDAs) ein Computerobjekt im Active Directory haben.

Führen Sie den Samba-Befehl net ads aus, um zu prüfen, ob die Maschine zu einer Domäne gehört:

sudo net ads testjoin

<!--NeedCopy-->

Führen Sie den folgenden Befehl aus, um zusätzliche Domänen- und Computerobjektinformationen zu überprüfen:

sudo net ads info

<!--NeedCopy-->

Kerberos-Konfiguration überprüfen

Stellen Sie sicher, dass die keytab-Systemdatei erstellt wurde und gültige Schlüssel enthält:

sudo klist –ke

<!--NeedCopy-->

Mit diesem Befehl wird die Liste der Schlüssel angezeigt, die für die verschiedenen Kombinationen aus Prinzipalnamen und Verschlüsselungssammlungen verfügbar sind. Führen Sie den Kerberos-Befehl kinit aus, um die Maschine mit dem Domänencontroller mit diesen Schlüsseln zu authentifizieren:

sudo kinit -k MACHINE$@REALM

<!--NeedCopy-->

Maschinen- und Bereichsname müssen in Großbuchstaben angegeben werden. Das Dollarzeichen ($) muss durch einen umgekehrten Schrägstrich (\) geschützt werden, um das Ersetzen in der Shell zu verhindern. In einigen Umgebungen sind DNS-Domänenname und Kerberos-Bereichsname unterschiedlich. Stellen Sie sicher, dass der Bereichsname verwendet wird. Wenn dieser Befehl erfolgreich ist, wird keine Ausgabe angezeigt.

Stellen Sie mit folgendem Befehl sicher, dass das TGT-Ticket für das Maschinenkonto zwischengespeichert wurde:

sudo klist

<!--NeedCopy-->

Überprüfen Sie die Maschinenkontodetails mit folgendem Befehl:

sudo net ads status

<!--NeedCopy-->

Benutzerauthentifizierung überprüfen

Überprüfen Sie mit dem wbinfo-Tool, dass Domänenbenutzer sich bei der Domäne authentifizieren können:

wbinfo --krb5auth=domain\username%password

<!--NeedCopy-->

Die hier angegebene Domäne ist der AD-Domänenname und nicht der Kerberos-Bereichsname. Für die Bash-Shell muss der umgekehrte Schrägstrich (\) durch einen weiteren umgekehrten Schrägstrich geschützt werden. Bei diesem Befehl wird eine Erfolgs- oder Fehlermeldung zurückgegeben.

Stellen Sie sicher, dass das Winbind PAM-Modul korrekt konfiguriert ist. Melden Sie sich dazu mit einem bislang nicht verwendeten Domänenbenutzerkonto am Linux VDA an.

ssh localhost -l domain\username

id -u

<!--NeedCopy-->

Vergewissern Sie sich, dass eine entsprechende Cachedatei mit Kerberos-Anmeldeinformationen für die mit dem Befehl id -u zurückgegebene UID erstellt wurde:

ls /tmp/krb5cc_uid

<!--NeedCopy-->

Stellen Sie sicher, dass die Tickets im Kerberos-Anmeldeinformationscache gültig und nicht abgelaufen sind:

klist

<!--NeedCopy-->

Beenden Sie die Sitzung.

exit

<!--NeedCopy-->

Ein ähnlicher Test kann ausgeführt werden, wenn Sie sich direkt an der Gnome- oder KDE-Konsole anmelden. Fahren Sie nach der Überprüfung des Domänenbeitritts mit Schritt 6: Installieren des Linux VDA fort.

Quest Authentication Service

Quest auf dem Domänencontroller konfigurieren

Es wird vorausgesetzt, dass Sie die Quest-Software auf den Domänencontrollern installiert und konfiguriert haben und über Administratorrechte zum Erstellen von Computerobjekten in Active Directory verfügen.

Domänenbenutzern die Anmeldung an Linux VDA-Maschinen ermöglichen

Führen Sie folgende Schritte aus, damit Domänenbenutzer HDX-Sitzungen auf einer Linux VDA-Maschine herstellen können:

- Öffnen Sie in der Verwaltungskonsole für Active Directory-Benutzer und -Computer die Active Directory-Eigenschaften für das jeweilige Benutzerkonto.

- Wählen Sie die Registerkarte Unix Account aus.

- Aktivieren Sie das Kontrollkästchen Unix-enabled.

- Legen Sie Primary GID Number auf die Gruppen-ID einer vorhandenen Domänenbenutzergruppe fest.

Hinweis:

Mit diesen Anleitungen können Domänenbenutzer für die Anmeldung mit der Konsole, RDP, SSH oder anderen Remotingprotokollen eingerichtet werden.

Quest auf Linux VDA konfigurieren

VAS-Daemon konfigurieren

Die automatische Erneuerung von Kerberos-Tickets muss aktiviert und getrennt sein. Authentifizierung (für Offlineanmeldung) muss deaktiviert sein.

sudo /opt/quest/bin/vastool configure vas vasd auto-ticket-renew-interval 32400

sudo /opt/quest/bin/vastool configure vas vas_auth allow-disconnected-auth false

<!--NeedCopy-->

Mit diesem Befehl wird das Verlängerungsintervall auf neun Stunden (32.400 Sekunden) festgelegt. Das ist eine Stunde weniger als die Standardgültigkeitsdauer (10 Stunden) eines Tickets. Bei Systemen mit einer kürzeren Ticketgültigkeitsdauer legen Sie diesen Parameter auf einen niedrigeren Wert fest.

PAM und NSS konfigurieren

Um die Domänenbenutzeranmeldung über HDX und andere Dienste wie su, ssh und RDP zu aktivieren, konfigurieren Sie PAM und NSS manuell:

sudo /opt/quest/bin/vastool configure pam

sudo /opt/quest/bin/vastool configure nss

<!--NeedCopy-->

Windows-Domäne beitreten

Machen Sie die Linux-Maschine mit dem Quest-Befehl vastool zu einem Mitglied der Active Directory-Domäne:

sudo /opt/quest/bin/vastool -u user join domain-name

<!--NeedCopy-->

user ist ein beliebiger Domänenbenutzer mit der Berechtigung, Maschinen zu Mitgliedern der Active Directory-Domäne zu machen. domain-name ist der DNS-Name der Domäne, z. B. example.com.

Domäneneigentümerschaft überprüfen

Für den Delivery Controller ist es erforderlich, dass alle VDA-Maschinen (Windows und Linux VDAs) ein Computerobjekt in Active Directory haben. Mit folgendem Befehl prüfen Sie, ob eine per Quest angemeldete Linux-Maschine zur Domäne gehört:

sudo /opt/quest/bin/vastool info domain

<!--NeedCopy-->

Wenn die Maschine zu einer Domäne gehört, wird mit diesem Befehl der Domänenname zurückgegeben. Wenn die Maschine zu keiner Domäne gehört, wird die folgende Fehlermeldung angezeigt:

ERROR: No domain could be found.

ERROR: VAS_ERR_CONFIG: at ctx.c:414 in _ctx_init_default_realm

default_realm not configured in vas.conf. Computer may not be joined to domain

Benutzerauthentifizierung überprüfen

Stellen Sie sicher, dass Quest Domänenbenutzer über PAM authentifizieren kann. Melden Sie sich dazu mit einem bislang nicht verwendeten Domänenbenutzerkonto am Linux VDA an.

ssh localhost -l domain\username

id -u

<!--NeedCopy-->

Vergewissern Sie sich, dass eine entsprechende Cachedatei mit Kerberos-Anmeldeinformationen für die mit dem Befehl id -u zurückgegebene UID erstellt wurde:

ls /tmp/krb5cc_uid

<!--NeedCopy-->

Stellen Sie sicher, dass die Tickets im Kerberos-Anmeldeinformationscache gültig und nicht abgelaufen sind:

/opt/quest/bin/vastool klist

<!--NeedCopy-->

Beenden Sie die Sitzung.

exit

<!--NeedCopy-->

Ein ähnlicher Test kann ausgeführt werden, wenn Sie sich direkt an der Gnome- oder KDE-Konsole anmelden. Fahren Sie nach der Überprüfung des Domänenbeitritts mit Schritt 6: Installieren des Linux VDA fort.

Centrify DirectControl

Windows-Domäne beitreten

Wenn der Centrify DirectControl Agent installiert ist, machen Sie die Linux-Maschine mit dem Centrify-Befehl adjoin zu einem Mitglied der Active Directory-Domäne:

sudo adjoin -w -V -u user domain-name

<!--NeedCopy-->

user ist ein beliebiger Active Directory-Domänenbenutzer mit der Berechtigung, Maschinen zu Mitgliedern der Active Directory-Domäne zu machen. domain-name ist der Name der Domäne, der die Linux-Maschine beitritt.

Domäneneigentümerschaft überprüfen

Für den Delivery Controller ist es erforderlich, dass alle VDA-Maschinen (Windows und Linux VDAs) ein Computerobjekt im Active Directory haben. Mit folgendem Befehl prüfen Sie, ob eine per Centrify hinzugefügte Linux-Maschine Mitglied der Domäne ist:

sudo adinfo

<!--NeedCopy-->

Überprüfen Sie, ob der Wert Joined to domain gültig ist und dass CentrifyDC mode den Wert connected zurückgibt. Wenn der Modus im Startzustand stecken bleibt, hat der Centrify-Client Serververbindungs- oder Authentifizierungsprobleme.

Umfassendere System- und Diagnoseinformationen sind mit folgenden Befehlen verfügbar:

adinfo --sysinfo all

adinfo –diag

<!--NeedCopy-->

Testen Sie die Verbindung mit den verschiedenen Active Directory- und Kerberos-Diensten.

adinfo --test

<!--NeedCopy-->

Fahren Sie nach der Überprüfung des Domänenbeitritts mit Schritt 6: Installieren des Linux VDA fort.

SSSD

Beim Einsatz von SSSD auf SUSE folgen Sie den Anweisungen in diesem Abschnitt. Dieser Abschnitt enthält Anweisungen zum Beitritt einer Linux VDA-Maschine zu einer Windows-Domäne und zum Konfigurieren der Kerberos-Authentifizierung.

Um SSSD für SUSE einzurichten, führen Sie die folgenden Schritte aus:

- Domänenbeitritt und Erstellen von Hostschlüsseltabellen

- Konfigurieren von PAM für SSSD

- SSSD einrichten

- Aktivieren von SSSD

- Domäneneigentümerschaft überprüfen

- Überprüfen der Kerberos-Konfiguration

- Benutzerauthentifizierung überprüfen

Domänenbeitritt und Erstellen einer Hostschlüsseltabelle

SSSD bietet keine Active Directory-Clientfunktionen für den Domänenbeitritt und die Verwaltung der Systemschlüsseltabelle. Sie können stattdessen den Samba-Ansatz verwenden. Führen Sie die folgenden Schritte aus, bevor Sie SSSD konfigurieren.

-

Stoppen und deaktivieren Sie den Name Service Cache Daemon (NSCD).

sudo systemctl stop nscd sudo systemctl disable nscd <!--NeedCopy--> -

Überprüfen Sie den Hostnamen und die Chrony-Zeitsynchronisierung.

hostname hostname -f chronyc traking <!--NeedCopy--> -

Installieren oder aktualisieren Sie die erforderlichen Pakete:

sudo zypper install samba-client sssd-ad <!--NeedCopy--> -

Bearbeiten Sie die Datei

/etc/krb5.confals Root-Benutzer, damit das kinit-Hilfsprogramm mit der Zieldomäne kommunizieren kann. Fügen Sie die folgenden Einträge in den Abschnitten [libdefaults], [realms] und [domain_realm] hinzu:Hinweis:

Konfigurieren Sie Kerberos basierend auf Ihrer AD-Infrastruktur. Die folgenden Einstellungen sind für das Modell mit einer Domäne und einer Gesamtstruktur vorgesehen.

[libdefaults] dns_canonicalize_hostname = false rdns = false default_realm = REALM forwardable = true [realms] REALM = { kdc = fqdn-of-domain-controller default_domain = realm admin_server = fqdn-of-domain-controller } [domain_realm] .realm = REALM <!--NeedCopy-->realm ist der Kerberos-Bereichsname, z. B. example.com. REALM ist der Kerberos-Bereichsname in Großbuchstaben, z. B. EXAMPLE.COM.

-

Bearbeiten Sie die Datei

/etc/samba/smb.confals Root-Benutzer, damit das net-Hilfsprogramm mit der Zieldomäne kommunizieren kann. Fügen Sie die folgenden Einträge im Abschnitt [global] hinzu:[global] workgroup = domain client signing = yes client use spnego = yes kerberos method = secrets and keytab realm = REALM security = ADS <!--NeedCopy-->domain ist der kurze NetBIOS-Name einer Active Directory-Domäne, z. B. EXAMPLE.

-

Ändern Sie die Einträge passwd und group in der Datei /etc/nsswitch.conf, sodass sie beim Auflösen von Benutzern und Gruppen auf SSSD verweisen.

passwd: compat sss group: compat sss <!--NeedCopy--> -

Verwenden Sie den konfigurierten Kerberos-Client, um sich bei der Zieldomäne als Administrator zu authentifizieren.

kinit administrator <!--NeedCopy--> -

Verwenden Sie das Hilfsprogramm net, um das System mit der Domäne zu verbinden und eine Keytab-Datei für das System zu generieren.

net ads join osname="SUSE Linux Enterprise Server" osVersion=15 -U administrator <!--NeedCopy-->

Konfigurieren von PAM für SSSD

Bevor Sie PAM für SSSD konfigurieren, installieren oder aktualisieren Sie die erforderlichen Pakete:

sudo zypper install sssd sssd-ad

<!--NeedCopy-->

Konfigurieren Sie das PAM-Modul für die Benutzerauthentifizierung über SSSD und erstellen Sie Homeverzeichnisse für Benutzeranmeldungen.

sudo pam-config --add --sss

sudo pam-config --add --mkhomedir

<!--NeedCopy-->

SSSD einrichten

-

Bearbeiten Sie

/etc/sssd/sssd.confals Root-Benutzer, damit der SSSD-Daemon mit der Zieldomäne kommunizieren kann. Muster einersssd.conf-Konfiguration (zusätzliche Optionen können bei Bedarf hinzugefügt werden):[sssd] config_file_version = 2 services = nss,pam domains = domain-dns-name [domain/domain-dns-name] id_provider = ad auth_provider = ad access_provider = ad ad_domain = domain-dns-name ad_server = fqdn-of-domain-controller ldap_id_mapping = true ldap_schema = ad # Kerberos settings krb5_ccachedir = /tmp krb5_ccname_template = FILE:%d/krb5cc_%U # Comment out if the users have the shell and home dir set on the AD side fallback_homedir = /home/%d/%u default_shell = /bin/bash # Uncomment and adjust if the default principal SHORTNAME$@REALM is not available # ldap_sasl_authid = host/client.ad.example.com@AD.EXAMPLE.COM ad_gpo_access_control = permissive <!--NeedCopy-->domain-dns-name ist der DNS-Domänenname, z. B. example.com.

Hinweis:

ldap_id_mapping ist auf true festgelegt, sodass SSSD die Zuordnung von Windows SIDs zu Unix UIDs selbst vornimmt. Andernfalls muss Active Directory POSIX-Erweiterungen bereitstellen können. ad_gpo_access_control ist auf permissive festgelegt, um einen ungültigen Anmeldefehler für Linux-Sitzungen zu verhindern. Weitere Informationen finden Sie in den Manpages für

sssd.confundsssd-ad. -

Legen Sie Dateieigentümer und Berechtigungen für

sssd.conffest:sudo chmod 0600 /etc/sssd/sssd.conf <!--NeedCopy-->

Aktivieren von SSSD

Führen Sie die folgenden Befehle aus, um den SSSD-Daemon beim Systemstart zu aktivieren und zu starten:

sudo systemctl enable sssd

sudo systemctl start sssd

<!--NeedCopy-->

Domäneneigentümerschaft überprüfen

-

Führen Sie den Samba-Befehl

net adsaus, um zu prüfen, ob die Maschine zu einer Domäne gehört:sudo net ads testjoin <!--NeedCopy--> -

Führen Sie den folgenden Befehl aus, um zusätzliche Domänen- und Computerobjektinformationen zu überprüfen:

sudo net ads info <!--NeedCopy-->

Kerberos-Konfiguration überprüfen

Stellen Sie sicher, dass die keytab-Systemdatei erstellt wurde und gültige Schlüssel enthält:

sudo klist -ke

<!--NeedCopy-->

Mit diesem Befehl wird die Liste der Schlüssel angezeigt, die für die verschiedenen Kombinationen aus Prinzipalnamen und Verschlüsselungssammlungen verfügbar sind.

Führen Sie den Kerberos-Befehl kinit aus, um die Maschine mit dem Domänencontroller zu authentifizieren, die diese Schlüssel verwendet:

sudo kinit –k MACHINE$@REALM

<!--NeedCopy-->

Maschinen- und Bereichsname müssen in Großbuchstaben angegeben werden. Das Dollarzeichen ($) muss durch einen umgekehrten Schrägstrich (**\**) geschützt werden, um das Ersetzen in der Shell zu verhindern. In einigen Umgebungen sind DNS-Domänenname und Kerberos-Bereichsname unterschiedlich. Stellen Sie sicher, dass der Bereichsname verwendet wird. Wenn dieser Befehl erfolgreich ist, wird keine Ausgabe angezeigt.

Stellen Sie mit folgendem Befehl sicher, dass das TGT-Ticket für das Maschinenkonto zwischengespeichert wurde:

sudo klist

<!--NeedCopy-->

Benutzerauthentifizierung überprüfen

SSSD bietet kein Befehlszeilentool zum direkten Testen der Authentifizierung mit dem Daemon, daher kann der Test nur mit PAM ausgeführt werden.

Um sich zu vergewissern, dass das SSSD-PAM-Modul fehlerfrei konfiguriert wurde, melden Sie sich mit einem bislang noch nicht verwendeten Domänenbenutzerkonto am Linux VDA an.

ssh localhost -l domain\username

id -u

klist

exit

<!--NeedCopy-->

Stellen Sie sicher, dass die vom Befehl klist zurückgegebenen Kerberos-Tickets für den Benutzer richtig und nicht abgelaufen sind.

Überprüfen Sie als Root-Benutzer, dass eine entsprechende Ticketcachedatei für die mit dem Befehl id -u zurückgegebene UID erstellt wurde:

ls /tmp/krb5cc_uid

<!--NeedCopy-->

Ein ähnlicher Test kann ausgeführt werden, wenn Sie sich direkt an der Gnome- oder KDE-Konsole anmelden. Fahren Sie nach der Überprüfung des Domänenbeitritts mit Schritt 6: Installieren des Linux VDA fort.

PBIS

Download des erforderlichen PBIS-Pakets

Beispiel:

wget https://github.com/BeyondTrust/pbis-open/releases/download/9.1.0/pbis-open-9.1.0.551.linux.x86_64.rpm.sh

<!--NeedCopy-->

Umwandeln des PBIS-Installationsskripts in eine ausführbare Datei

Beispiel:

chmod +x pbis-open-9.1.0.551.linux.x86_64.rpm.sh

<!--NeedCopy-->

Ausführen des PBIS-Installationsskripts

Beispiel:

sh pbis-open-9.1.0.551.linux.x86_64.rpm.sh

<!--NeedCopy-->

Beitreten zu einer Windows-Domäne

Es wird vorausgesetzt, dass der Domänencontroller erreichbar ist und dass Sie über ein Active Directory-Benutzerkonto mit Berechtigungen zum Hinzufügen von Maschinen zur Domäne verfügen:

/opt/pbis/bin/domainjoin-cli join domain-name user

<!--NeedCopy-->

user ist ein beliebiger Domänenbenutzer mit der Berechtigung, Maschinen der Active Directory-Domäne hinzuzufügen. domain-name ist der DNS-Name der Domäne, z. B. example.com.

Hinweis: Führen Sie den Befehl /opt/pbis/bin/config LoginShellTemplate/bin/bash aus, um Bash als Standardshell festzulegen.

Domäneneigentümerschaft überprüfen

Für den Delivery Controller ist es erforderlich, dass alle VDA-Maschinen (Windows und Linux VDAs) ein Computerobjekt in Active Directory haben. Mit folgendem Befehl prüfen Sie, ob eine per PBIS angemeldete Linux-Maschine zur Domäne gehört:

/opt/pbis/bin/domainjoin-cli query

<!--NeedCopy-->

Wenn die Maschine einer Domäne beigetreten ist, werden mit diesem Befehl Informationen zur aktuell beigetretenen AD-Domäne und Organisationseinheit abgefragt. Andernfalls wird nur der Hostname angezeigt.

Benutzerauthentifizierung überprüfen

Stellen Sie sicher, dass PBIS Domänenbenutzer über PAM authentifizieren kann. Melden Sie sich dazu mit einem bislang nicht verwendeten Domänenbenutzerkonto am Linux VDA an.

ssh localhost -l domain\user

id -u

<!--NeedCopy-->

Vergewissern Sie sich, dass eine entsprechende Cachedatei mit Kerberos-Anmeldeinformationen für die mit dem Befehl id -u zurückgegebene UID erstellt wurde:

ls /tmp/krb5cc_uid

<!--NeedCopy-->

Beenden Sie die Sitzung.

exit

<!--NeedCopy-->

Fahren Sie nach der Überprüfung des Domänenbeitritts mit Schritt 6: Installieren des Linux VDA fort.

Schritt 4: .NET Runtime 6.0 installieren

Installieren Sie .NET Runtime 6.0 vor der Installation von Linux VDA gemäß den Anweisungen unter https://docs.microsoft.com/en-us/dotnet/core/install/linux-package-managers.

Führen Sie nach der Installation von .NET Runtime 6.0 den Befehl which dotnet aus, um Ihren Laufzeitpfad zu finden.

Legen Sie basierend auf der Ausgabe des Befehls den Binärpfad für die .NET-Laufzeitumgebung fest. Wenn die Befehlsausgabe beispielsweise /aa/bb/dotnet ist, verwenden Sie /aa/bb als .NET-Binärpfad.

Schritt 5: Herunterladen des Linux VDA-Pakets

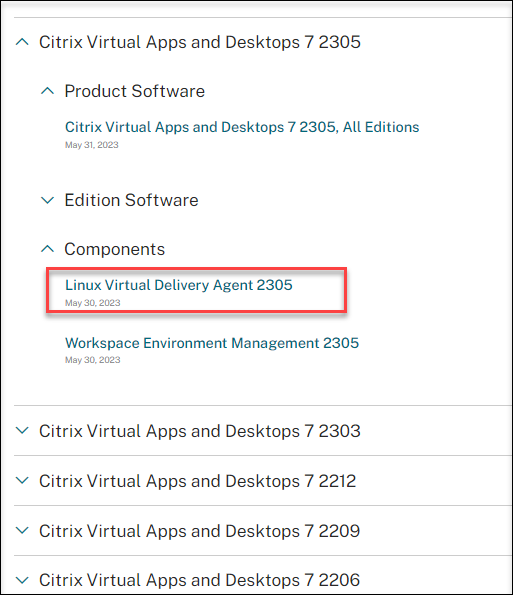

- Gehen Sie zur Citrix Virtual Apps and Desktops-Downloadseite.

- Erweitern Sie die entsprechende Version von Citrix Virtual Apps and Desktops.

-

Erweitern Sie Komponenten, um den Linux VDA zu finden. Beispiel:

-

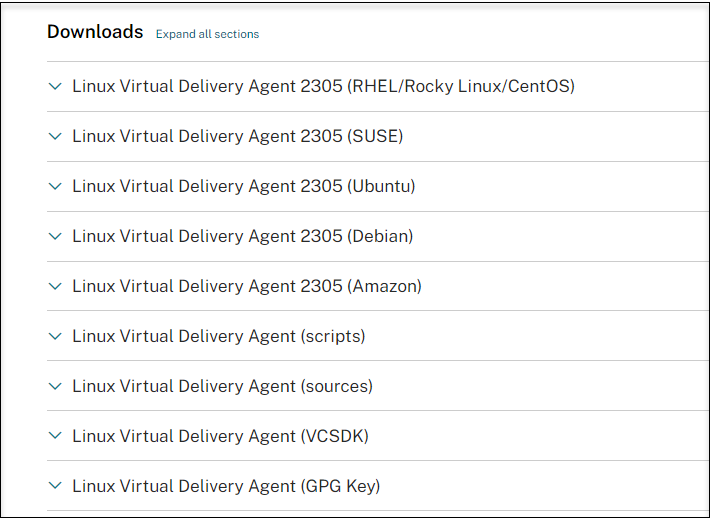

Klicken Sie auf den Linux VDA-Link, um auf die Linux VDA-Downloads zuzugreifen.

-

Laden Sie das Linux VDA-Paket herunter, das Ihrer Linux-Distribution entspricht.

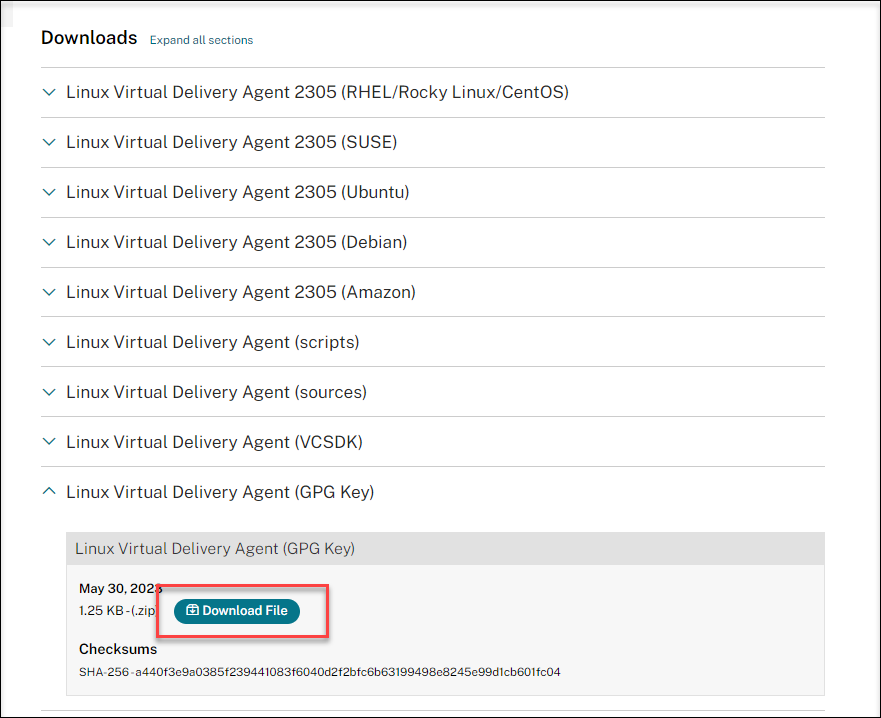

-

Laden Sie den öffentlichen GPG-Schlüssel herunter, mit dem Sie die Integrität des Linux VDA-Pakets überprüfen können. Beispiel:

Um die Integrität des Linux VDA-Pakets mithilfe des öffentlichen Schlüssels zu überprüfen, führen Sie die folgenden Befehle aus, um den öffentlichen Schlüssel in die RPM-Datenbank zu importieren und die Überprüfung durchzuführen:

rpmkeys --import <path to the public key> rpm --checksig --verbose <path to the Linux VDA package> <!--NeedCopy-->

Schritt 6: Installieren des Linux VDA

Schritt 6a: Deinstallieren der alten Version

Wenn eine Version installiert ist, die älter ist als die beiden vorigen Versionen und keine LTSR-Version ist, deinstallieren Sie diese Version, bevor Sie die neue Version installieren.

-

Halten Sie die Linux VDA-Dienste an:

sudo /sbin/service ctxvda stop sudo /sbin/service ctxhdx stop <!--NeedCopy-->Hinweis:

Führen Sie erst den Befehl systemctl stop ctxmonitord aus, um den Monitor Service Daemon zu stoppen, bevor Sie die Dienste ctxvda und ctxhdx stoppen. Andernfalls startet der Monitor Service Daemon die angehaltenen Dienste neu.

-

Deinstallieren Sie das Paket:

sudo rpm -e XenDesktopVDA <!--NeedCopy-->

Wichtig:

Upgrades von den letzten zwei Versionen werden unterstützt.

Hinweis:

Installierte Komponenten finden Sie unter /opt/Citrix/VDA/.

Zum Ausführen eines Befehls ist der vollständige Pfad erforderlich. Alternativ können Sie dem Systempfad /opt/Citrix/VDA/sbin und /opt/Citrix/VDA/bin hinzufügen.

Schritt 6b: Installieren des Linux VDA

Installieren der Linux VDA-Software mit Zypper:

sudo zypper install XenDesktopVDA-<version>.sle15_x.x86_64.rpm

<!--NeedCopy-->

Installieren der Linux VDA-Software mit dem RPM-Paketmanager:

sudo rpm -i XenDesktopVDA-<version>.sle15_x.x86_64.rpm

<!--NeedCopy-->

Schritt 6c: Upgrade des Linux VDA (optional)

Sie können ein Upgrade für ein vorhandene Installation der vorherigen beiden Versionen und von einer LTSR-Version durchführen.

Hinweis:

Durch das Upgrade einer Installation werden die Konfigurationsdateien unter /etc/xdl. überschrieben. Sichern Sie die Dateien vor jedem Upgrade.

sudo rpm -U XenDesktopVDA-<version>.sle15_x.x86_64.rpm

<!--NeedCopy-->

RPM-Abhängigkeitsliste für SUSE 15:

java-11-openjdk >= 11

ImageMagick >= 7.0

dbus-1 >= 1.12.2

dbus-1-x11 >= 1.12.2

xorg-x11 >= 7.6_1

libXpm4 >= 3.5.12

libXrandr2 >= 1.5.1

libXtst6 >= 1.2.3

pam >= 1.3.0

bash >= 4.4

findutils >= 4.6

gawk >= 4.2

sed >= 4.4

cups >= 2.2

cups-filters >= 1.25

libxml2-2 >= 2.9

libmspack0 >= 0.6

ibus >= 1.5

libtcmalloc4 >= 2.5

libcap-progs >= 2.26

mozilla-nss-tools >= 3.53.1

libpython3_6m1_0 >= 3.6~

libQt5Widgets5 >= 5.12

libqrencode4 >= 4.0.0

libImlib2-1 >= 1.4.10

<!--NeedCopy-->

Wichtig:

Starten Sie die Linux VDA-Maschine nach dem Upgrade neu.

Schritt 7: Installieren von NVIDIA GRID-Treibern

Zum Aktivieren von HDX 3D Pro müssen Sie die NVIDIA GRID-Treiber auf Ihrem Hypervisor und auf den VDA-Maschinen installieren.

Informationen zum Installieren und Konfigurieren des NVIDIA GRID Virtual GPU Manager (Hosttreiber) auf den jeweiligen Hypervisoren finden Sie in den folgenden Handbüchern:

Zum Installieren und Konfigurieren der NVIDIA GRID-Gast-VM-Treiber führen Sie die folgenden allgemeinen Schritte aus:

- Stellen Sie sicher, dass die Gast-VM heruntergefahren ist.

- Weisen Sie der VM in der Hypervisor-Systemsteuerung eine GPU zu.

- Starten Sie die VM.

- Installieren Sie den Gast-VM-Treiber auf der VM.

Schritt 8: Konfigurieren des Linux VDA

Hinweis:

Stellen Sie vor dem Einrichten der Laufzeitumgebung sicher, dass das Gebietsschema en_US.UTF-8 in Ihrem Betriebssystem installiert ist. Wenn das Gebietsschema im Betriebssystem nicht verfügbar ist, führen Sie den Befehl sudo locale-gen en_US.UTF-8 aus. Für Debian bearbeiten Sie die Datei /etc/locale.gen durch Auskommentierung der Zeile # en_US.UTF-8 UTF-8. Führen Sie dann den Befehl sudo locale-gen aus.

Nach der Installation des Pakets müssen Sie den Linux VDA konfigurieren, indem Sie das Skript ctxsetup.sh ausführen. Bevor das Skript Änderungen macht, überprüft es die Umgebung und stellt sicher, dass alle Abhängigkeiten installiert sind. Sie können das Skript nach Bedarf jederzeit erneut ausführen, um Einstellungen zu ändern.

Sie können das Skript manuell unter Reaktion auf Aufforderungen oder automatisch mit vorkonfigurierten Antworten ausführen. Lesen Sie die Hilfe zum Skript durch, bevor Sie fortfahren:

sudo /opt/Citrix/VDA/sbin/ctxsetup.sh –help

<!--NeedCopy-->

Konfiguration mit Aufforderungen

Führen Sie eine manuelle Konfiguration mit Aufforderungen aus:

sudo /opt/Citrix/VDA/sbin/ctxsetup.sh

<!--NeedCopy-->

Automatische Konfiguration

Bei einer automatischen Installation geben Sie die für das Setupskript erforderlichen Optionen mit Umgebungsvariablen an. Wenn alle erforderlichen Variablen vorhanden sind, werden von dem Skript keine Eingabeaufforderungen für Informationen angezeigt.

Unterstützte Umgebungsvariablen umfassen u. a.:

- CTX_XDL_SUPPORT_DDC_AS_CNAME=Y | N – Der Linux VDA unterstützt die Angabe des Namens eines Delivery Controllers mit einem DNS CNAME-Datensatz. Die Standardeinstellung ist N.

- CTX_XDL_DDC_LIST=’list-ddc-fqdns’ – Der Linux VDA erfordert eine durch Leerzeichen getrennte Liste vollqualifizierter Domänennamen (FQDNs) für die Registrierung bei einem Delivery Controller. Mindestens ein FQDN oder CNAME-Alias muss angegeben werden.

- CTX_XDL_VDA_PORT=port-number – Der Linux VDA kommuniziert mit Delivery Controllern über einen TCP/IP-Port. Dies ist standardmäßig Port 80.

- CTX_XDL_REGISTER_SERVICE=Y | N – Die Linux VDA-Dienste werden nach dem Systemstart gestartet. Die Standardeinstellung ist Y.

- CTX_XDL_ADD_FIREWALL_RULES=Y | N – Für die Linux VDA-Dienste muss die Systemfirewall eingehende Netzwerkverbindungen zulassen. Sie können die erforderlichen Ports (standardmäßig Port 80 und 1494) in der Systemfirewall automatisch für den Linux VDA öffnen. Die Standardeinstellung ist Y.

- CTX_XDL_AD_INTEGRATION=winbind | quest |centrify | sssd – Der Linux VDA benötigt Kerberos-Konfigurationseinstellungen für die Authentifizierung bei den Delivery Controllern. Die Kerberos-Konfiguration wird durch das auf dem System installierte und konfigurierte Active Directory-Integrationstool bestimmt.

- CTX_XDL_HDX_3D_PRO=Y | N – Der Linux VDA unterstützt HDX 3D Pro – GPU-Beschleunigungstechnologien zum Optimieren der Virtualisierung reichhaltiger Grafikanwendungen. Bei aktiviertem HDX 3D Pro wird der VDA für VDI-Desktopmodus (Einzelsitzungen) konfiguriert (d. h. CTX_XDL_VDI_MODE=Y).

- CTX_XDL_VDI_MODE=Y | N – Ermöglicht die Konfiguration der Maschine als dediziertes Desktopbereitstellungsmodell (VDI) oder als gehostetes, freigegebenes Desktopbereitstellungsmodell. Legen Sie dies bei Umgebungen mit HDX 3D Pro auf “Y” fest. Standardmäßig ist diese Variable auf N festgelegt.

- CTX_XDL_SITE_NAME=dns-name – Der Linux VDA ermittelt LDAP-Server über DNS. Geben Sie einen DNS-Sitenamen an, wenn Sie die Suchergebnisse auf eine lokale Site beschränken möchten. Die Standardeinstellung für diese Variable ist <none>.

- CTX_XDL_LDAP_LIST=’list-ldap-servers’ – Der Linux VDA fragt DNS zur Erkennung von LDAP-Servern ab. Falls DNS keine LDAP-Diensteinträge bereitstellen kann, können Sie eine durch Leerzeichen getrennte Liste der FQDNs mit LDAP-Port angeben. Beispiel: ad1.mycompany.com:389 ad2.mycompany.com:3268 ad3.mycompany.com:3268 oder ad1.mycompany.com:636 ad2.mycompany.com:3269 ad3.mycompany.com:3269, wenn Sie LDAPS verwenden. Für schnellere LDAP-Abfragen in einer Active Directory-Gesamtstruktur aktivieren Sie Global Catalog auf einem Domänencontroller und geben als LDAP-Portnummer 3268 bzw., sofern Sie LDAPS verwenden, 3269 an. Die Standardeinstellung für diese Variable ist <none>.

- CTX_XDL_SEARCH_BASE=search-base-set – Die Suchbasis bei LDAP-Abfragen des Linux VDA ist das Stammverzeichnis der Active Directory-Domäne (z. B. DC=mycompany,DC=com). Zur Verbesserung der Suchleistung können Sie eine Suchbasis angeben (z. B. OU=VDI,DC=mycompany,DC=com). Die Standardeinstellung für diese Variable ist <none>.

- CTX_XDL_FAS_LIST=’list-fas-servers’ – Die Server für den Verbundauthentifizierungsdienst (FAS) werden über die AD-Gruppenrichtlinie konfiguriert. Der Linux VDA unterstützt die AD-Gruppenrichtlinie nicht, Sie können jedoch stattdessen eine durch Semikolons getrennte Liste mit FAS-Servern angeben. Die Reihenfolge muss mit der Reihenfolge in der AD-Gruppenrichtlinie übereinstimmen. Wenn eine Serveradresse entfernt wird, füllen Sie die leere Stelle mit der Textzeichenfolge <none> auf und ändern nicht die Reihenfolge der Serveradressen. Um ordnungsgemäß mit den FAS-Servern zu kommunizieren, stellen Sie sicher, dass Sie eine Portnummer anhängen, die mit der auf den FAS-Servern angegebenen Portnummer übereinstimmt, z. B. CTX_XDL_FAS_LIST=’fas_server_1_url:port_number; fas_server_2_url: port_number; fas_server_3_url: port_number’.

-

CTX_XDL_DOTNET_ RUNTIME_PATH=path-to-install-dotnet-runtime – Der Pfad für die Installation von .NET Runtime 6.0 zur Unterstützung des neuen Brokeragentdiensts (

ctxvda). Der Standardpfad ist /usr/bin. -

CTX_XDL_DESKTOP _ENVIRONMENT=gnome/gnome-classic/mate: Legt die GNOME-, GNOME Classic- oder MATE-Desktopumgebung zur Verwendung in Sitzungen fest. Wenn Sie die Variable nicht spezifizieren, wird der aktuell auf dem VDA installierte Desktop verwendet. Ist der aktuell installierte Desktop MATE, müssen Sie allerdings die Variable auf mate festlegen.

Sie können die Desktopumgebung für Sitzungsbenutzer auch über die folgenden Schritte ändern:

- Erstellen Sie die Datei

.xsessionauf dem VDA im Verzeichnis $HOME/<username>. -

Geben Sie in der Datei

.xsessioneine Desktopumgebung an.-

Für MATE-Desktop unter SUSE 15

MSESSION="$(type -p mate-session)" if [ -n "$MSESSION" ]; then exec mate-session fi -

Für GNOME Classic Desktop auf SUSE 15

GSESSION="$(type -p gnome-session)" if [ -n "$GSESSION" ]; then export GNOME_SHELL_SESSION_MODE=classic exec gnome-session --session=gnome-classic fi -

Für GNOME Desktop auf SUSE 15

GSESSION="$(type -p gnome-session)" if [ -n "$GSESSION" ]; then exec gnome-session fi

-

- Teilen Sie die 700-Dateiberechtigung mit dem Zielsitzungsbenutzer.

Ab Version 2209 können Sitzungsbenutzer ihre Desktopumgebung anpassen. Um dieses Feature zu aktivieren, müssen Sie umschaltbare Desktopumgebungen vorher auf dem VDA installieren. Weitere Informationen finden Sie unter Benutzerdefinierte Desktopumgebungen nach Sitzungsbenutzern.

- Erstellen Sie die Datei

- CTX_XDL_START_SERVICE=Y | N – Legt fest, ob die Linux VDA-Dienste gestartet werden, wenn die Linux VDA-Konfiguration abgeschlossen ist. Die Standardeinstellung ist Y.

- CTX_XDL_TELEMETRY_SOCKET_PORT: Der Socketport zur Überwachung auf Citrix Scout. Der Standardport ist 7503.

- CTX_XDL_TELEMETRY_PORT: Der Port für die Kommunikation mit Citrix Scout. Der Standardport ist 7502.

Legen Sie die Umgebungsvariable fest und führen Sie das Konfigurationsskript aus:

export CTX_XDL_SUPPORT_DDC_AS_CNAME=Y|N

export CTX_XDL_DDC_LIST='list-ddc-fqdns'

export CTX_XDL_VDA_PORT=port-number

export CTX_XDL_REGISTER_SERVICE=Y|N

export CTX_XDL_ADD_FIREWALL_RULES=Y|N

export CTX_XDL_AD_INTEGRATION=winbind | quest |centrify | sssd

export CTX_XDL_HDX_3D_PRO=Y|N

export CTX_XDL_VDI_MODE=Y|N

export CTX_XDL_SITE_NAME=dns-site-name | '<none>'

export CTX_XDL_LDAP_LIST='list-ldap-servers' | '<none>'

export CTX_XDL_SEARCH_BASE=search-base-set | '<none>'

export CTX_XDL_FAS_LIST='list-fas-servers' | '<none>'

export CTX_XDL_DOTNET_RUNTIME_PATH=path-to-install-dotnet-runtime

export CTX_XDL_DESKTOP_ENVIRONMENT= gnome | gnome-classic | mate | '<none>'

export CTX_XDL_TELEMETRY_SOCKET_PORT=port-number

export CTX_XDL_TELEMETRY_PORT=port-number

export CTX_XDL_START_SERVICE=Y|N

sudo -E /opt/Citrix/VDA/sbin/ctxsetup.sh --silent

<!--NeedCopy-->

Sie müssen die Option -E mit dem Befehl “sudo” angeben, damit die vorhandenen Umgebungsvariablen an die neu erstellte Shell weitergegeben werden. Wir empfehlen, dass Sie mit den oben aufgeführten Befehlen eine Shellskriptdatei erstellen, deren erste Zeile #!/bin/bash enthält.

Alternativ können Sie alle Parameter mit einem einzigen Befehl festlegen:

sudo CTX_XDL_SUPPORT_DDC_AS_CNAME=Y|N \

CTX_XDL_DDC_LIST='list-ddc-fqdns' \

CTX_XDL_VDA_PORT=port-number \

CTX_XDL_REGISTER_SERVICE=Y|N \

CTX_XDL_ADD_FIREWALL_RULES=Y|N \

CTX_XDL_AD_INTEGRATION=winbind | quest |centrify | sssd \

CTX_XDL_HDX_3D_PRO=Y|N \

CTX_XDL_VDI_MODE=Y|N \

CTX_XDL_SITE_NAME=dns-name \

CTX_XDL_LDAP_LIST='list-ldap-servers' \

CTX_XDL_SEARCH_BASE=search-base-set \

CTX_XDL_FAS_LIST='list-fas-servers' \

CTX_XDL_DOTNET_RUNTIME_PATH=path-to-install-dotnet-runtime \

CTX_XDL_DESKTOP_ENVIRONMENT=gnome|gnome-classic|mate \

CTX_XDL_TELEMETRY_SOCKET_PORT=port-number \

CTX_XDL_TELEMETRY_PORT=port-number \

CTX_XDL_START_SERVICE=Y|N \

/opt/Citrix/VDA/sbin/ctxsetup.sh --silent

<!--NeedCopy-->

Entfernen von Konfigurationsänderungen

In einigen Fällen müssen die vom Skript ctxsetup.sh vorgenommenen Konfigurationsänderungen entfernt werden, ohne das Linux VDA-Paket zu deinstallieren.

Lesen Sie die Hilfe zu diesem Skript durch, bevor Sie fortfahren:

sudo /usr/local/sbin/ctxcleanup.sh --help

<!--NeedCopy-->

Entfernen von Konfigurationsänderungen:

sudo /usr/local/sbin/ctxcleanup.sh

<!--NeedCopy-->

Wichtig:

Dieses Skript löscht alle Konfigurationsdaten aus der Datenbank, sodass der Linux VDA nicht funktionsfähig ist.

Konfigurationsprotokolle

Die Skripts ctxsetup.sh und ctxcleanup.sh zeigen Fehler auf der Konsole an und schreiben weitere Informationen in eine Konfigurationsprotokolldatei:

/tmp/xdl.configure.log

Starten Sie die Linux VDA-Dienste neu, damit die Änderungen wirksam werden.

Schritt 9: Ausführen von XDPing

Mit sudo /opt/Citrix/VDA/bin/xdping können Sie Linux VDA-Umgebungen auf häufige Konfigurationsprobleme überprüfen. Weitere Informationen finden Sie unter XDPing.

Schritt 10: Ausführen des Linux VDA

Nachdem Sie den Linux VDA mit dem Skript ctxsetup.sh konfiguriert haben, können Sie den Linux VDA mit den folgenden Befehlen steuern.

Starten Sie den Linux VDA:

Starten der Linux VDA-Dienste:

sudo /sbin/service ctxhdx start

sudo /sbin/service ctxvda start

<!--NeedCopy-->

Halten Sie den Linux VDA an:

Anhalten der Linux VDA-Dienste:

sudo /sbin/service ctxvda stop

sudo /sbin/service ctxhdx stop

<!--NeedCopy-->

Hinweis:

Beenden Sie erst den Monitor Service Daemon mit dem Befehl

service ctxmonitorservice stop, bevor Sie die Dienstectxvdaundctxhdxanhalten. Andernfalls startet der Monitor Service Daemon die angehaltenen Dienste neu.

Starten Sie den Linux VDA neu:

Neustarten der Linux VDA-Dienste:

sudo /sbin/service ctxvda stop

sudo /sbin/service ctxhdx restart

sudo /sbin/service ctxvda start

<!--NeedCopy-->

Überprüfen Sie den Linux VDA-Status:

Überprüfen des Ausführungsstatus der Linux VDA-Dienste:

sudo /sbin/service ctxvda status

sudo /sbin/service ctxhdx status

<!--NeedCopy-->

Schritt 11: Maschinenkataloge erstellen

Der Prozess zum Erstellen von Maschinenkatalogen und Hinzufügen von Linux VDA-Maschinen ähnelt der traditionellen Windows VDA-Methode. Umfassendere Informationen zu diesen Prozessen finden Sie unter Erstellen von Maschinenkatalogen und Verwalten von Maschinenkatalogen.

Beim Erstellen von Maschinenkatalogen mit Linux VDA-Maschinen gibt es einige Einschränkungen, durch die sich der Prozess von der Maschinenkatalogerstellung für Windows VDA-Maschinen unterscheidet:

- Auswahl des Betriebssystems:

- Die Option Betriebssystem für mehrere Sitzungen für ein gehostetes, freigegebenes Desktopbereitstellungsmodell.

- Die Option Betriebssystem für Einzelsitzungen für ein VDI-dediziertes Desktopbereitstellungsmodell.

- In einem Maschinenkatalog darf sich keine Mischung aus Linux und Windows VDA-Maschinen befinden.

Hinweis:

In früheren Citrix Studio-Versionen wurde Linux als Betriebssystem nicht unterstützt. Durch die Auswahl von Windows-Serverbetriebssystem oder Serverbetriebssystem wird jedoch ein äquivalentes gehostetes, freigegebenes Desktopbereitstellungsmodell bereitgestellt. Durch die Auswahl von Windows-Desktopbetriebssystem oder Desktopbetriebssystem wird ein Bereitstellungsmodell für Einzelbenutzermaschinen bereitgestellt.

Tipp:

Wenn Sie eine Maschine aus einer Active Directory-Domäne entfernen und sie ihr dann wieder hinzufügen, muss die Maschine auch aus dem Maschinenkatalog entfernt und ihm dann erneut hinzugefügt werden.

Schritt 12: Bereitstellungsgruppen erstellen

Die Prozesse zum Erstellen einer Bereitstellungsgruppe und zum Hinzufügen von Maschinenkatalogen mit Linux VDA- bzw. Windows VDA-Maschinen sind fast identisch. Umfassendere Informationen zu diesen Prozessen finden Sie unter Erstellen von Bereitstellungsgruppen.

Beim Erstellen von Bereitstellungsgruppen mit Linux VDA-Maschinenkatalogen gelten die folgenden Einschränkungen:

- Stellen Sie sicher, dass die ausgewählten Active Directory-Benutzer und -Gruppen für die Anmeldung an Linux VDA-Maschinen richtig konfiguriert wurden.

- Lassen Sie nicht die Anmeldung nicht authentifizierter (anonymer) Benutzer zu.

- Die Bereitstellungsgruppe darf keine Maschinenkataloge mit Windows Maschinen enthalten.

Wichtig:

Die Veröffentlichung von Anwendungen wird unter Linux VDA-Version 1.4 und höher unterstützt. Der Linux VDA unterstützt jedoch keine Bereitstellung von Desktops und Anwendungen für dieselbe Maschine.

Informationen zum Erstellen von Maschinenkatalogen und Bereitstellungsgruppen finden Sie unter Citrix Virtual Apps and Desktops 7 2308.

In diesem Artikel

- Schritt 1: Vorbereiten der Konfigurationsinformationen und der Linux-Maschine

- Schritt 2: Vorbereiten des Hypervisors

- Schritt 3: Linux-VM zur Windows-Domäne hinzufügen

- Schritt 4: .NET Runtime 6.0 installieren

- Schritt 5: Herunterladen des Linux VDA-Pakets

- Schritt 6: Installieren des Linux VDA

- Schritt 7: Installieren von NVIDIA GRID-Treibern

- Schritt 8: Konfigurieren des Linux VDA

- Schritt 9: Ausführen von XDPing

- Schritt 10: Ausführen des Linux VDA

- Schritt 11: Maschinenkataloge erstellen

- Schritt 12: Bereitstellungsgruppen erstellen