Secure Private Access für On-Premises-Bereitstellungen konfigurieren — Legacy

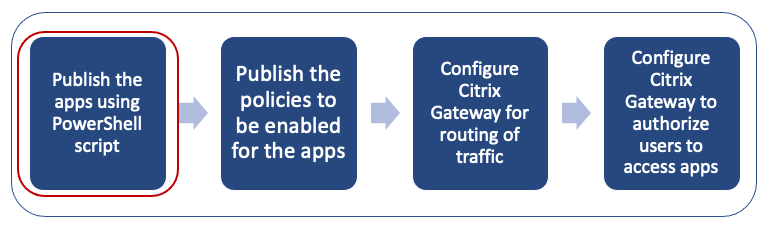

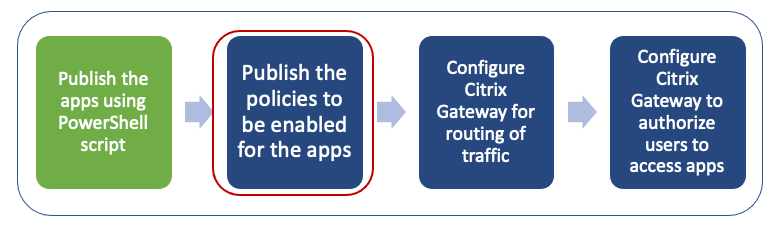

Die Konfiguration von Secure Private Access for on-premises ist ein vierstufiger Prozess.

- Apps veröffentlichen

- Richtlinien für die Apps veröffentlichen

- Routing des Datenverkehrs über NetScaler Gateway aktivieren

- Autorisierungsrichtlinien konfigurieren

Wichtig:

Ein Konfigurationstool ist verfügbar, um Apps und Richtlinien für die Apps schnell zu integrieren und auch die NetScaler Gateway- und StoreFront-Einstellungen zu konfigurieren. Beachten Sie jedoch Folgendes, bevor Sie das Tool verwenden.

Lesen Sie die Abschnitte Appsveröffentlichen und Richtlinien für die Apps veröffentlichen, um sicherzustellen, dass Sie die Konfigurationsanforderungen für die Konfiguration der on-premises Lösung vollständig verstehen.

Dieses Tool kann nur als Ergänzung zu den in diesem Thema dokumentierten bestehenden Verfahren verwendet werden und ersetzt nicht die Konfiguration, die manuell durchgeführt werden muss.

Vollständige Informationen zum Tool finden Sie unter Konfigurieren von Apps und Richtlinien mit dem Secure Private Access-Konfigurationstool.

Schritt 1: Apps veröffentlichen

Sie müssen das PowerShell-Skript verwenden, um die URLs zu veröffentlichen. Sobald die App veröffentlicht ist, kann sie mit der Citrix Studio-Konsole verwaltet werden.

Sie können das PowerShell-Skript von https://www.citrix.com/downloads/workspace-app/powershell-module-for-configuring-secure-private-access-for-storefront/configure-secure-private-access-for-storefront.html herunterladen.

- Öffnen Sie PowerShell auf der Maschine mit dem PowerShell-SDK.

-

Führen Sie den folgenden Befehl aus:

Add-PsSnapin Citrix* $dg = Get-BrokerDesktopGroup –Name PublishedContentApps <!--NeedCopy--> -

Definieren Sie die Variablen für die Web-App.

$citrixUrl: “<URL of the app>” $appName: <app name as it must appear on Workspace> $DesktopGroupId: 1 $desktopgroupname: <your desktop group name> $AppIconFilePath: <path of the image file> <!--NeedCopy-->Hinweis:

Stellen Sie sicher, dass Sie die mit eckigen Klammern (< >) markierten Platzhalter aktualisieren, bevor Sie den Befehl ausführen.

Nachdem Sie den Speicherort und den Anwendungsnamen zugewiesen haben, führen Sie den folgenden Befehl aus, um die Anwendung zu veröffentlichen.

New-BrokerApplication –ApplicationType PublishedContent –CommandLineExecutable $citrixURL –Name $appName –DesktopGroup $dg.Uid

<!--NeedCopy-->

Die veröffentlichte App wird im Abschnitt Anwendungen in Citrix Studioangezeigt. Sie können die App-Details jetzt in der Citrix Studio-Konsole selbst ändern.

Weitere Informationen zum Veröffentlichen der App und zum Ändern des Standardsymbols der veröffentlichten App finden Sie unter Inhalt veröffentlichen.

Schritt 2: Richtlinien für die Apps veröffentlichen

Die Richtliniendatei definiert die Routing- und Sicherheitskontrollen jeder veröffentlichten App. Sie müssen die Richtliniendatei darüber aktualisieren, wie eine Web- oder SaaS-App weitergeleitet wird (über Gateway oder ohne Gateway).

Um Zugriffsrichtlinien für die Apps durchzusetzen, müssen Sie die Richtlinien für jede Web- oder SaaS-App veröffentlichen. Dazu müssen Sie die Richtlinien-JSON-Datei und die Datei Web.config aktualisieren.

-

Richtlinien-JSON-Datei: Aktualisieren Sie die Richtlinien-JSON-Datei mit den App-Details und den Sicherheitsrichtlinien für die Apps. Die Richtlinien-JSON-Datei muss dann auf dem StoreFront-Server unter abgelegt werden

C:\inetpub\wwwroot\Citrix\Store\Resources\SecureBrowser.Hinweis:

Sie müssen die Ordner Resources und SecureBrowser erstellen und dann die Richtlinien-JSON-Datei zum Ordner SecureBrowser hinzufügen. Weitere Informationen zu den verschiedenen Richtlinienaktionen und ihren Werten finden Sie unter Details zu den Anwendungszugriffsrichtlinien.

-

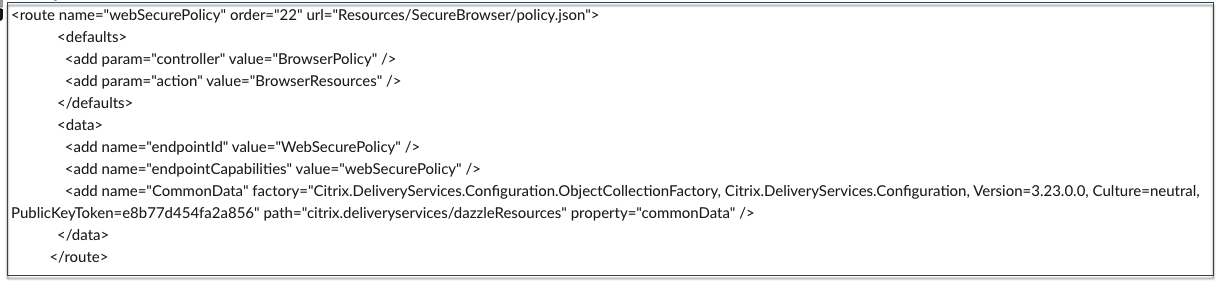

Web.config-Datei: Um die neuen Richtliniendetails für die Citrix Workspace-App und den Citrix Enterprise Browser verfügbar zu machen, müssen Sie die Datei web.config im StoreFront Store-Verzeichnis ändern. Sie müssen die Datei bearbeiten, um ein neues XML-Tag mit dem Namen route hinzuzufügen. Die Datei Web.config muss dann im Verzeichnis C:\inetpub\wwwroot\Citrix\Store1 abgelegt werden.

Eine Beispiel-XML-Datei finden Sie unter End-to-End-Beispielkonfiguration.

Hinweis:

Im Pfad bezieht sich “Store1” auf den Namen, der für den Store angegeben wurde, als er erstellt wurde. Wenn ein anderer Geschäftsname verwendet wird, muss ein entsprechender Ordner erstellt werden.

Es wird empfohlen, am Ende vorhandener Routen eine neue Route hinzuzufügen. Falls Sie in der Mitte eine Route hinzufügen, müssen Sie die Bestellnummer für alle nachfolgenden Routen manuell aktualisieren.

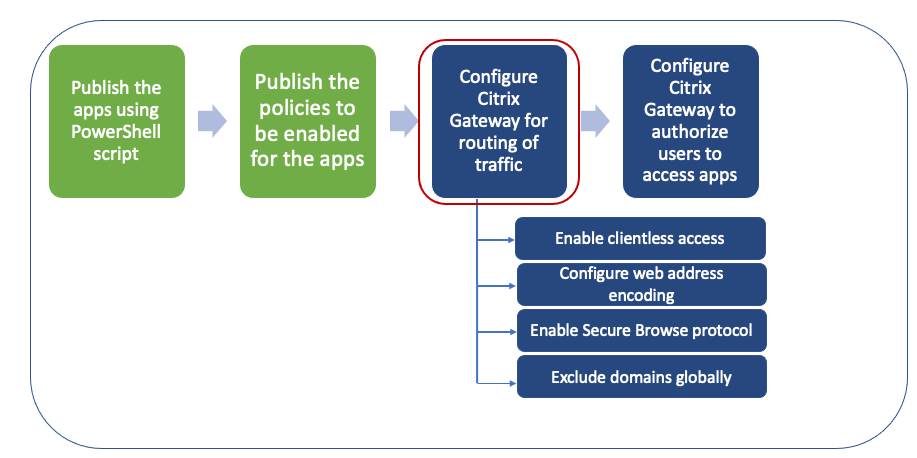

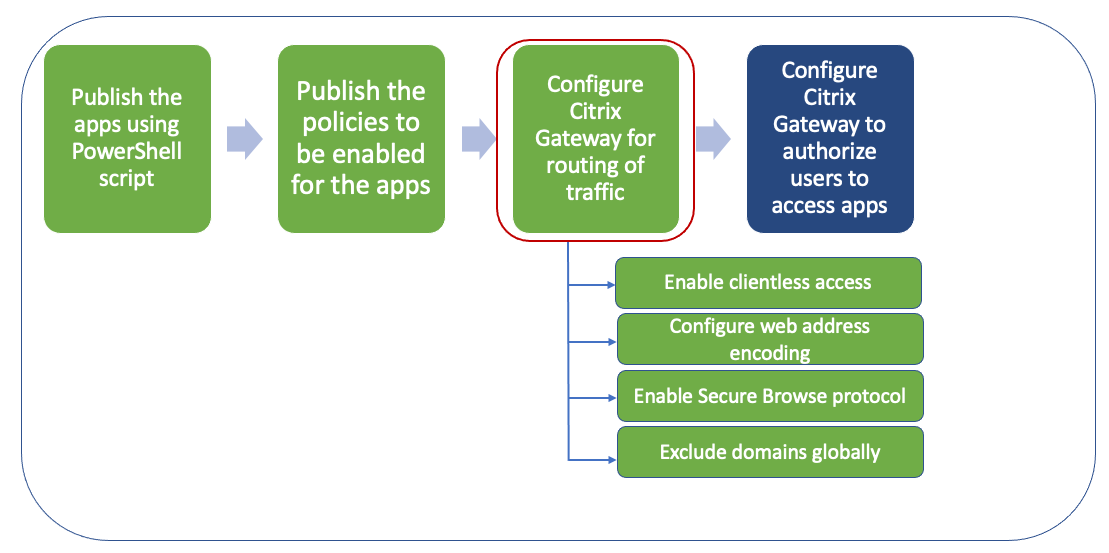

Schritt 3: Routing des Datenverkehrs über NetScaler Gateway aktivieren

Die Aktivierung des Routing von Datenverkehr über NetScaler Gateway umfasst die folgenden Schritte:

- Clientlosen Zugriff aktivieren

- URL-Codierung aktivieren

- Secure Browse aktivieren

- Domänen vom Umschreiben im clientlosen Zugriffsmodus ausschließen

Der clientlose Zugriff, die URL-Codierung und das sichere Surfen können global oder pro Sitzungsrichtlinie aktiviert werden.

- Die global aktivierte Einstellung gilt für alle konfigurierten virtuellen NetScaler Gateway-Server.

- Die Richtlinieneinstellung pro Sitzung gilt für Benutzer, Gruppen oder virtuelle Gatewayserver.

Clientlosen Zugriff aktivieren

Um den clientlosen Zugriff global mithilfe der NetScaler Gateway-GUI zu aktivieren:

Erweitern Sie auf der Registerkarte KonfigurationCitrix Gatewayund klicken Sie dann aufGlobale Einstellungen. Klicken Sie auf der Seite Allgemeine Einstellungen aufGlobale Einstellungen ändern. Wählen Sie auf der RegisterkarteClient Experienceunter Clientless Access die OptionONaus, und klicken Sie dann aufOK.

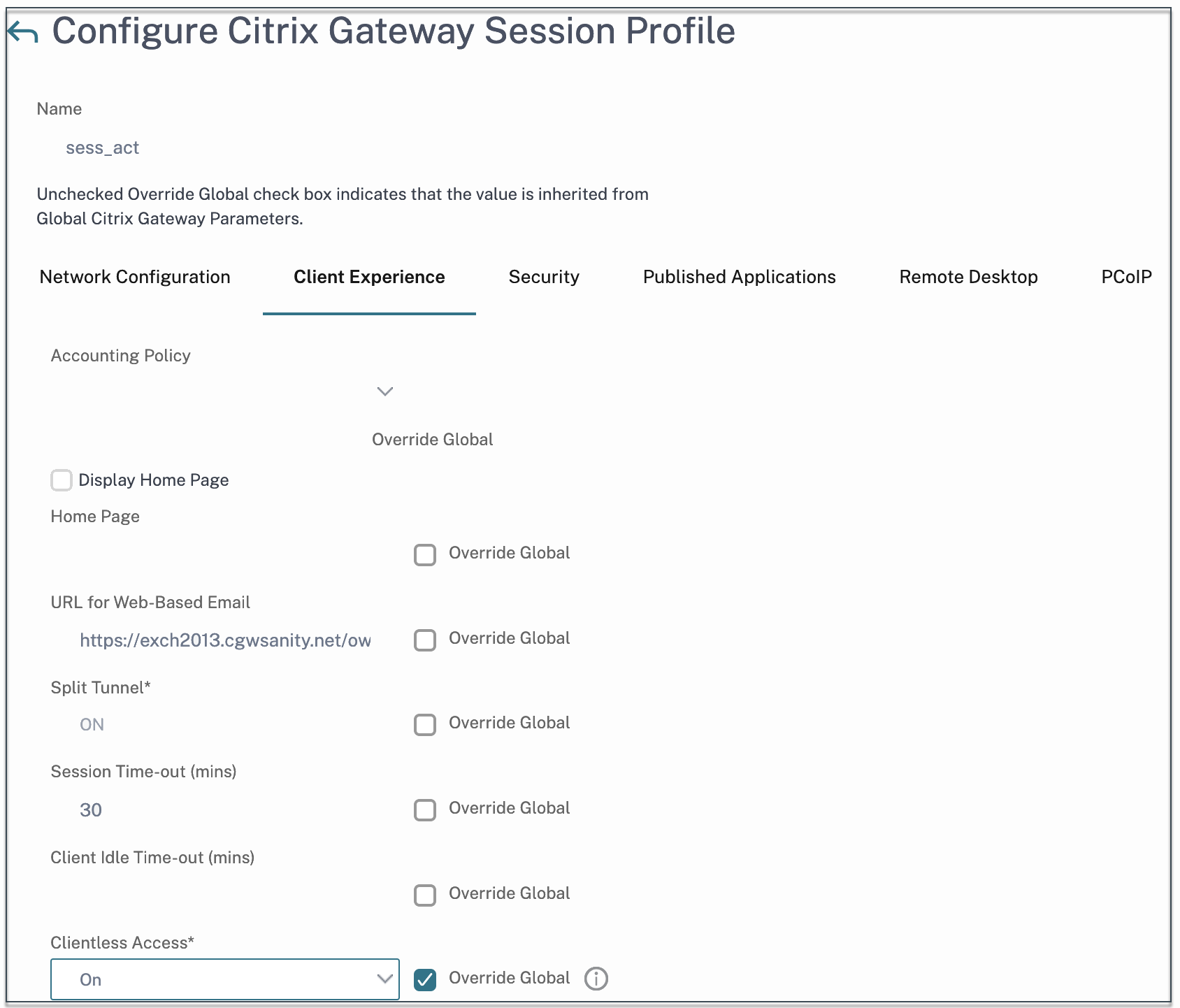

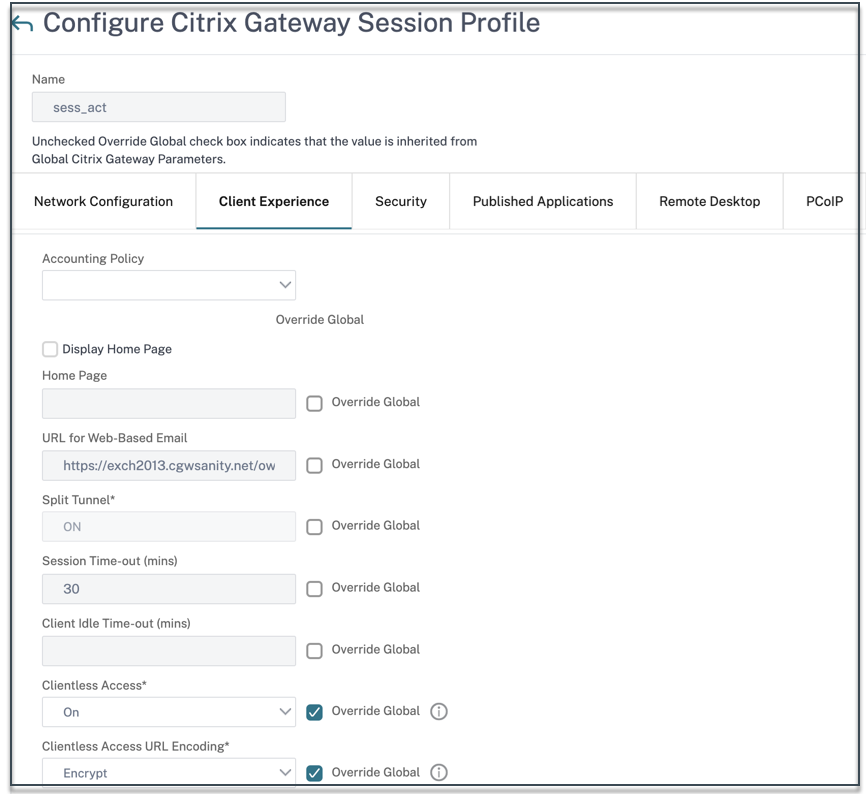

So aktivieren Sie den clientlosen Zugriff mithilfe einer Sitzungsrichtlinie mithilfe der NetScaler Gateway-GUI:

Wenn Sie möchten, dass nur eine ausgewählte Gruppe von Benutzern, Gruppen oder virtuellen Servern clientlosen Zugriff verwendet, deaktivieren oder löschen Sie den clientlosen Zugriff global. Aktivieren Sie dann mithilfe einer Sitzungsrichtlinie den clientlosen Zugriff und binden Sie ihn an Benutzer, Gruppen oder virtuelle Server.

- Erweitern Sie auf der Registerkarte Konfiguration den Eintrag NetScaler Gateway und klicken Sie dann auf Richtlinien > Sitzung.

- Klicken Sie auf die Registerkarte Sitzungsrichtlinie und dann auf Hinzufügen.

- Geben Sie im Feld Name einen Namen für die Richtlinie ein.

- Klicken Sie neben Profilauf Neu.

- Geben Sie im Feld Name einen Namen für das Profil ein.

- Klicken Sie auf der Registerkarte Client Experience neben Clientless Access auf Override Global, wählen Sie Onaus und klicken Sie dann auf Create.

- Geben Sie im Feld Ausdruck den Wert

trueein. Wenn Sie den Werttrueeingeben, wird die Richtlinie immer auf die Ebene angewendet, an die sie gebunden ist. - Klicken Sie auf Erstellen und dann auf Schließen .

Um den clientlosen Zugriff global mithilfe der NetScaler Gateway-CLI zu aktivieren:

Führen Sie an der Eingabeaufforderung den folgenden Befehl aus:

set vpn parameter -clientlessVpnMode On -icaProxy OFF

<!--NeedCopy-->

Um den clientlosen Zugriff pro Sitzungsrichtlinie mithilfe der NetScaler Gateway-CLI zu aktivieren:

Führen Sie an der Eingabeaufforderung den folgenden Befehl aus:

set vpn sessionAction <session-profile-name> -clientlessVpnMode On -icaProxy OFF

<!--NeedCopy-->

URL-Codierung aktivieren

Wenn Sie den clientlosen Zugriff aktivieren, können Sie wählen, ob Sie die Adressen interner Webanwendungen codieren oder die Adresse als Klartext belassen möchten. Es wird empfohlen, die Webadresse als Klartext für den clientlosen Zugriff zu hinterlassen.

So aktivieren Sie die URL-Codierung global mithilfe der NetScaler Gateway-GUI:

- Erweitern Sie auf der Registerkarte KonfigurationCitrix Gatewayund klicken Sie dann aufGlobale Einstellungen.

- Klicken Sie auf der Seite Globale Einstellungen auf Globale Einstellungen ändern.

- Wählen Sie auf der Registerkarte Client Experience unter URL-Kodierung für den Clientless Access die Einstellung für die Codierung Ihrer Web-URL aus, und klicken Sie dann auf OK.

So aktivieren Sie die URL-Codierung auf Sitzungsrichtlinienebene mithilfe der NetScaler Gateway-GUI:

- Erweitern Sie auf der Registerkarte Konfiguration den Eintrag NetScaler Gateway und klicken Sie dann auf Richtlinien > Sitzung.

- Klicken Sie auf die Registerkarte Sitzungsrichtlinie und dann auf Hinzufügen.

- Geben Sie im Feld Name einen Namen für die Richtlinie ein.

- Klicken Sie neben Profilauf Neu.

- Geben Sie im Feld Name einen Namen für das Profil ein.

- Klicken Sie auf der Registerkarte Client Experience neben Clientless Access URL Encoding auf Override Global, wählen Sie die Codierungsstufe aus, und klicken Sie dann auf OK.

- Geben Sie im Feld Ausdruck den Wert

trueein. Wenn Sie den Werttrueeingeben, wird die Richtlinie immer auf die Ebene angewendet, an die sie gebunden ist.

So aktivieren Sie die URL-Codierung global mithilfe der NetScaler Gateway-CLI:

Führen Sie an der Eingabeaufforderung den folgenden Befehl aus:

set vpn parameter -clientlessModeUrlEncoding TRANSPARENT

<!--NeedCopy-->

So aktivieren Sie die URL-Codierung pro Sitzungsrichtlinie mithilfe der NetScaler Gateway-CLI:

Führen Sie an der Eingabeaufforderung den folgenden Befehl aus:

set vpn sessionAction <session-profile-name> -clientlessModeUrlEncoding TRANSPARENT

<!--NeedCopy-->

Secure Browse aktivieren

Secure Browse und clientloser Zugriff ermöglichen zusammen Verbindungen im clientlosen VPN-Modus. Sie müssen sicheres Browsing aktivieren, damit der Citrix Enterprise Browser den sicheren Browsingmodus verwenden kann, um auf Apps ohne das Legacy-VPN zuzugreifen.

Hinweis:

Wenn der Endbenutzer den Citrix Enterprise Browser nicht installiert hat, werden die veröffentlichten URLs mit dem Tag SPAEnabled über den Standardbrowser des Geräts statt über den Citrix Enterprise Browser geöffnet. In einem solchen Fall gelten die Sicherheitsrichtlinien nicht. Das Problem tritt nur bei den StoreFront-Bereitstellungen auf.

So aktivieren Sie den sicheren Suchmodus global mithilfe der NetScaler Gateway-GUI:

- Erweitern Sie auf der Registerkarte KonfigurationCitrix Gatewayund klicken Sie dann aufGlobale Einstellungen.

- Klicken Sie auf der Seite Allgemeine Einstellungen auf Globale Einstellungen ändern .

- Wählen Sie auf der Registerkarte Sicherheit in Secure Browse die Option AKTIVIERTaus, und klicken Sie dann auf OK.

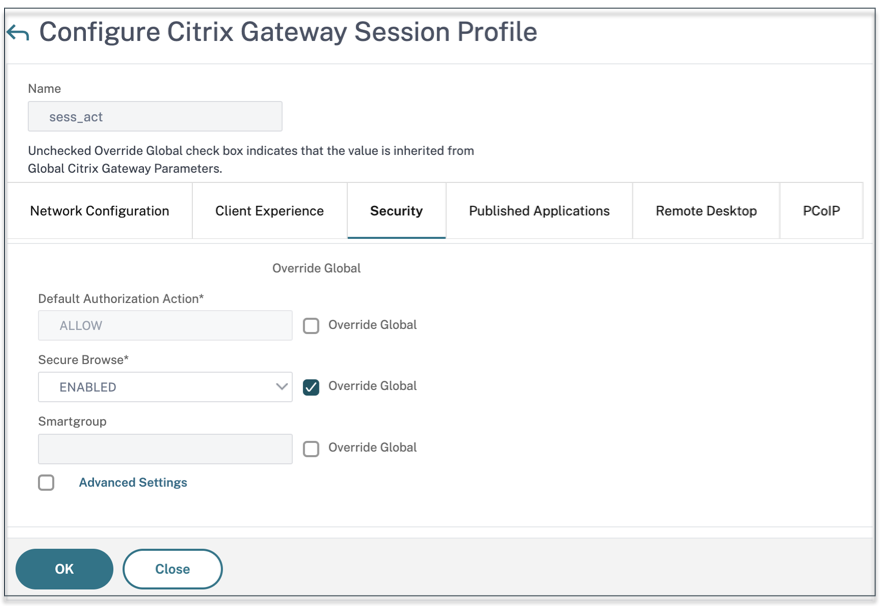

So aktivieren Sie den sicheren Suchmodus auf Sitzungsrichtlinienebene mithilfe der NetScaler Gateway-GUI:

- Erweitern Sie auf der Registerkarte Konfiguration den Eintrag NetScaler Gateway und klicken Sie dann auf Richtlinien > Sitzung.

- Klicken Sie auf die Registerkarte Sitzungsrichtlinie und dann auf Hinzufügen.

- Geben Sie im Feld Name einen Namen für die Richtlinie ein.

- Klicken Sie neben Profilauf Neu.

- Geben Sie im Feld Name einen Namen für das Profil ein.

- Klicken Sie auf der Registerkarte Sicherheit auf Global überschreibenund setzen Sie Secure Browse auf AKTIVIERT.

Um das sichere globale Durchsuchen mithilfe der NetScaler Gateway-CLI zu aktivieren:

Führen Sie an der Eingabeaufforderung den folgenden Befehl aus:

set vpn parameter -secureBrowse ENABLED

<!--NeedCopy-->

Um die Secure Browse per Session Policy mithilfe der NetScaler Gateway-CLI zu aktivieren, gehen Sie wie folgt vor:

Führen Sie an der Eingabeaufforderung den folgenden Befehl aus:

set vpn sessionAction <session-profile-name> -secureBrowse ENABLED

<!--NeedCopy-->

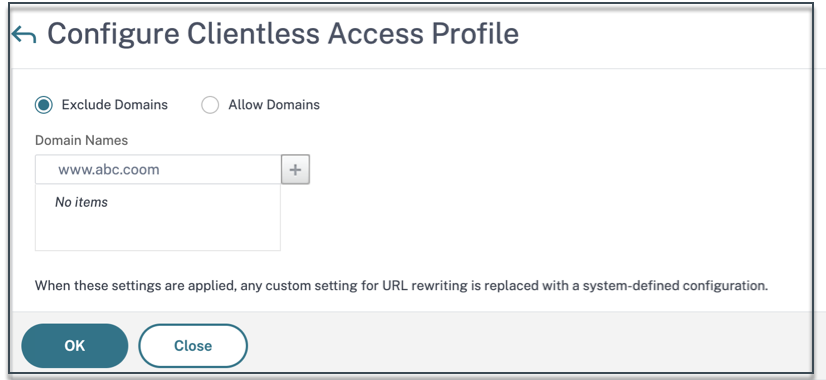

Domänen vom Umschreiben im clientlosen Zugriffsmodus ausschließen

Sie müssen die Domänen angeben, um zu verhindern, dass StoreFront die URLs im clientlosen Zugriffsmodus neu schreibt. Schließen Sie StoreFront-Server-FQDNs oder StoreFront-Loadbalancer-FQDNs und citrix.com aus. Diese Einstellung kann nur global angewendet werden.

- Navigieren Sie zu NetScaler Gateway > Globale Einstellungen.

- Klicken Sie unter Clientless Access auf Configure Domains for clientless Access.

- Wählen Sie Exclude Domain aus.

- Geben Sie im Feld Domain Names die Domänennamen ein (StoreFront-Server-FQDNs oder StoreFront-Loadbalancer-FQDNs).

- Klicken Sie auf das Pluszeichen und geben Sie

citrix.comein. - Klicken Sie auf OK.

So schließen Sie Domänen mithilfe der NetScaler Gateway-CLI aus:

Führen Sie an der Eingabeaufforderung den folgenden Befehl aus:

bind policy patset ns_cvpn_default_bypass_domains <StoreFront-FQDN>

bind policy patset ns_cvpn_default_bypass_domains citrix.com

<!--NeedCopy-->

Schritt 4: Autorisierungsrichtlinien konfigurieren

Die Autorisierung gibt die Netzwerkressourcen an, auf die Benutzer zugreifen können, wenn sie sich bei NetScaler Gateway anmelden. Die Standardeinstellung für die Autorisierung besteht darin, den Zugriff auf alle Netzwerkressourcen zu verweigern. Citrix empfiehlt, die globale Standardeinstellung zu verwenden und dann Autorisierungsrichtlinien zu erstellen, um die Netzwerkressourcen zu definieren, auf die Benutzer zugreifen können.

Sie konfigurieren die Autorisierung auf NetScaler Gateway mithilfe einer Autorisierungsrichtlinie und Ausdrücken. Nachdem Sie eine Autorisierungsrichtlinie erstellt haben, können Sie sie an die Benutzer oder Gruppen binden, die Sie auf der Appliance konfiguriert haben. Benutzerrichtlinien haben eine höhere Priorität als gruppengebundene Richtlinien.

Standard-Autorisierungsrichtlinien: Zwei Autorisierungsrichtlinien müssen erstellt werden, um den Zugriff auf den StoreFront-Server zu ermöglichen und den Zugriff auf alle veröffentlichten Web-Apps zu verweigern.

- Allow_StoreFront

- Deny_ALL

Autorisierungsrichtlinien für Web-Apps: Nachdem Sie die Standard-Autorisierungsrichtlinien erstellt haben, müssen Sie Autorisierungsrichtlinien für jede veröffentlichte Web-App erstellen.

Allow_<app1>Allow_<app2>

So konfigurieren Sie eine Autorisierungsrichtlinie mithilfe der NetScaler Gateway-GUI:

- Navigieren Sie zu NetScaler Gateway > Richtlinien > Autorisierung.

- Klicken Sie im Detailbereich auf Hinzufügen.

- Geben Sie im Feld Name einen Namen für die Richtlinie ein.

- Wählen Sie unter Aktion die Option Zulassen oder Verweigernaus.

- Klicken Sie in Expression auf Expression Editor.

- Um einen Ausdruck zu konfigurieren, klicken Sie auf Auswählen und wählen Sie die erforderlichen Elemente aus.

- Klicken Sie auf Fertig.

- Klicken Sie auf Erstellen.

So konfigurieren Sie eine Autorisierungsrichtlinie mithilfe der NetScaler Gateway-CLI:

Führen Sie an der Eingabeaufforderung den folgenden Befehl aus:

add authorization policy <policy-name> "HTTP.REQ.HOSTNAME.CONTAINS("<StoreFront-FQDN>")" ALLOW

<!--NeedCopy-->

So binden Sie eine Autorisierungsrichtlinie mithilfe der NetScaler Gateway-GUI an einen Benutzer/eine Gruppe:

- Navigieren Sie zu NetScaler Gateway > Benutzerverwaltung.

- Klicken Sie auf AAA-Benutzer oder AAA-Gruppen.

- Wählen Sie im Detailbereich einen Benutzer/eine Gruppe aus und klicken Sie dann auf Bearbeiten.

- Klicken Sie in Erweiterte Einstellungenauf Autorisierungsrichtlinien.

- Wählen Sie auf der Seite “Richtlinienbindung” eine Richtlinie aus oder erstellen Sie eine Richtlinie.

- Legen Sie unter Prioritätdie Prioritätsnummer fest.

- Wählen Sie unter Typden Anforderungstyp aus und klicken Sie dann auf OK.

So binden Sie eine Autorisierungsrichtlinie mithilfe der NetScaler Gateway-CLI:

Führen Sie an der Eingabeaufforderung den folgenden Befehl aus:

bind aaa group <group-name> -policy <policy-name> -priority <priority> -gotoPriorityExpression END

<!--NeedCopy-->

Beispiel für eine End-to-End-Konfiguration

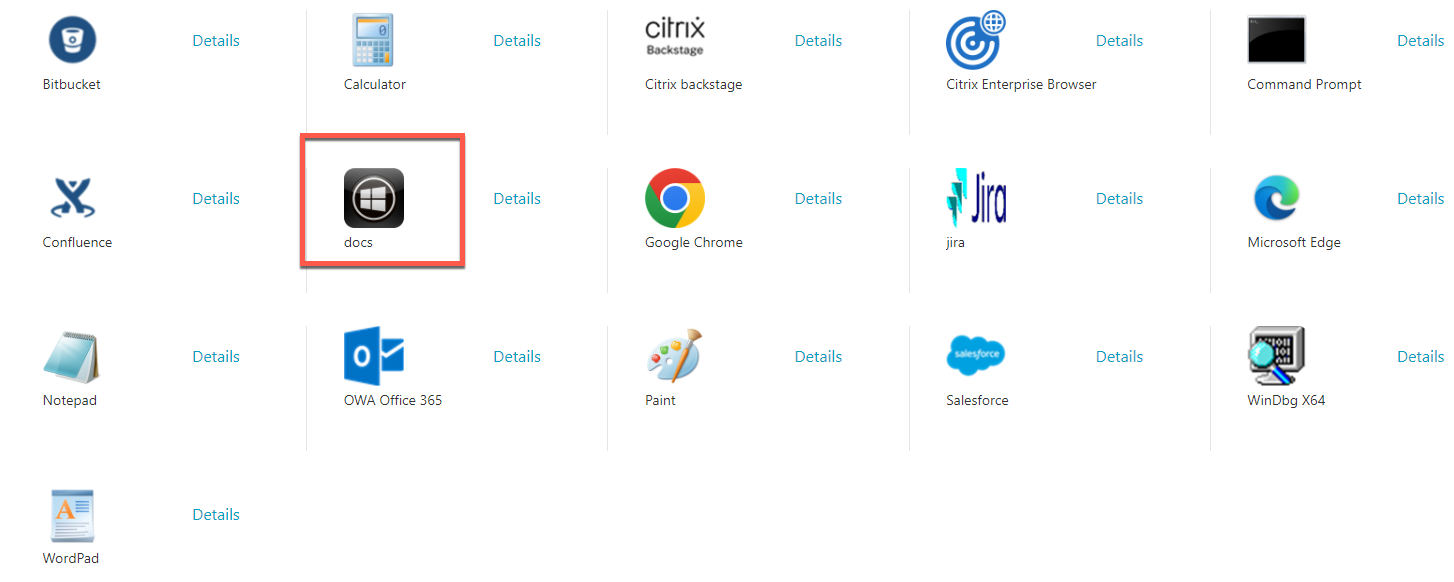

In diesem Beispiel wird eine App mit dem Namen “Docs” mit der URL https://docs.citrix.com in Citrix Workspace veröffentlicht.

- Öffnen Sie PowerShell auf der Maschine mit dem PowerShell-SDK.

-

Führen Sie den folgenden Befehl aus:

Add-PsSnapin Citrix* $dg = Get-BrokerDesktopGroup –Name PublishedContentApps <!--NeedCopy--> -

Fügen Sie dem Cmdlet die folgenden Details hinzu.

$citrixUrl: “https://docs.citrix.com” $appName: docs $DesktopGroupId: 1 $desktopgroupname: <mydesktop23> <!--NeedCopy--> -

Führen Sie den folgenden Befehl aus:

New-BrokerApplication –ApplicationType PublishedContent –CommandLineExecutable $citrixURL –Name $appName –DesktopGroup $dg.Uid <!--NeedCopy-->Die App ist jetzt auf Citrix Workspace veröffentlicht.

-

Aktualisieren Sie die JSON-Richtliniendatei mit den App-Details (“docs”). Stellen Sie dabei Folgendes sicher:

-

proxytraffic_v1Wert ist immer auf gesetztsecureBrowse. Diese Einstellung stellt sicher, dass der Citrix Enterprise Browser den Datenverkehr mithilfe des Secure Browse-Protokolls über NetScaler Gateway zur Webseite tunnelt. -

browser_v1Wert ist immer auf gesetztembeddedBrowser. Diese Einstellung gilt nur, wenn der Citrix Enterprise Browser (CEB) als Arbeitsbrowser konfiguriert ist. Wenn diese Option auf gesetzt istembeddedBrowser, werden Links zu konfigurierten Secure Private Access-Domänen in CEB geöffnet. -

secureBrowseAddressWert ist Ihre NetScaler Gateway-URL.

-

- Platzieren Sie die JSON-Richtliniendatei unter C:\inetpub\wwwroot\Citrix\Store\Resources\SecureBrowser.

-

Ändern Sie die Datei Web.config so, dass sie auf die Richtliniendatei verweist, die Sie aktualisiert haben.

-

Gehen Sie auf Ihrer on-premises NetScaler Gateway-Appliance wie folgt vor:

- Ermöglichen Sie den clientlosen Zugriff auf die Apps. Sie können den clientlosen Zugriff global oder auf Sitzungsebene aktivieren.

- Webadressenkodierung aktivieren

- Secure Browse-Modus aktivieren

- Domänen vom Umschreiben im clientlosen Zugriffsmodus ausschließen

Einzelheiten finden Sie unter Schritt 3: Aktivieren der Authentifizierung und Autorisierung mit dem on-premises NetScaler Gateway.

Ablauf für Endbenutzer

-

Melden Sie sich bei StoreFront als Benutzer an, der auf Anwendungen in der PublishedContentApps-Bereitstellungsgruppe zugreifen kann.

-

Sobald Sie sich angemeldet haben, müssen Sie die neue Anwendung mit dem Standardsymbol sehen. Sie können das Symbol nach Bedarf anpassen. Einzelheiten finden Sie unter https://www.citrix.com/blogs/2013/08/21/xd-tipster-changing-delivery-group-icons-revisited-xd7/.

-

Wenn Sie auf die App klicken, wird die App im Citrix Enterprise Browser geöffnet.

Einzelheiten der Anwendungszugriffsrichtlinie

In der folgenden Tabelle sind die verfügbaren Zugriffsrichtlinienoptionen und ihre Werte aufgeführt.

|Schlüsselname|Beschreibung der Richtlinie|Value| |—|—|—| |Bildschirmaufnahme_v1|Screenshotschutzfunktion für die Webseite aktivieren oder deaktivieren|aktiviert oder deaktiviert| |keylogging_v1|Keyloggingschutz für die Webseite aktivieren oder deaktivieren|aktiviert oder deaktiviert| |Wasserzeichen_v1|Wasserzeichen auf der Webseite anzeigen oder nicht anzeigen|aktiviert oder deaktiviert| |Upload_v1|Uploads auf die Webseite aktivieren oder deaktivieren|aktiviert oder deaktiviert| |drucken_v1|Drucken von der Webseite aus aktivieren oder deaktivieren|aktiviert oder deaktiviert| |v1 herunterladen|Downloads von der Webseite aktivieren oder deaktivieren|aktiviert oder deaktiviert| |Zwischenablage v1|Aktivieren oder deaktivieren Sie die Zwischenablage auf der Webseite|aktiviert oder deaktiviert| |proxytraffic_v1|Legt fest, ob der Citrix Enterprise Browser den Datenverkehr über NetScaler Gateway mithilfe von Secure Browse auf die Webseite tunnelt oder den direkten Zugriff ermöglicht|direct oder SecureBrowse| |Browser_v1|Gilt nur, wenn der Citrix Enterprise Browser als Arbeitsbrowser konfiguriert ist. Wenn embeddedBrowser festgelegt ist, werden Links zu konfigurierten Secure Private Access-Domänen im Citrix Enterprise Browser geöffnet|systemBrowser oder embeddedBrowser| |Name|Name der veröffentlichten Web- oder SaaS-App|Es wird empfohlen, dass Sie denselben Namen verwenden, den Sie bei der Veröffentlichung der App eingegeben haben. Muster|Durch Kommas getrennte Liste von Domainnamen, die sich auf diese App beziehen. Sie können auch Platzhalter verwenden. Diese Domänennamen werden verwendet, um Richtlinien auf die Apps vom Citrix Enterprise Browser anzuwenden.|Beispiele: “.office.com/”, “.office.net/”, “.microsoft.com/”, “*.sharepoint.com*”|

Hinweis:

Keyloggingschutz und Screenshotschutz erfordern die Installation der App-Schutzfunktion, die in der Citrix Workspace-App enthalten ist.

In diesem Artikel

- Schritt 1: Apps veröffentlichen

- Schritt 2: Richtlinien für die Apps veröffentlichen

- Schritt 3: Routing des Datenverkehrs über NetScaler Gateway aktivieren

- Schritt 4: Autorisierungsrichtlinien konfigurieren

- Beispiel für eine End-to-End-Konfiguration

- Ablauf für Endbenutzer

- Einzelheiten der Anwendungszugriffsrichtlinie