Citrix ADC für Azure DNS Private Zone - Bereitstellungshandbuch

Einführung

Citrix ADC, früher als NetScaler bekannt, ist ein erstklassiges Produkt im ADC-Bereich (Application Delivery Controller) mit der bewährten Möglichkeit zur Lastverteilung, Verwaltung des globalen Datenverkehrs, Komprimierung und Sicherung von Anwendungen.

Azure DNS ist ein Dienst in der Microsoft Azure-Infrastruktur zum Hosten von DNS-Domänen und zur Bereitstellung von Namensauflösung.

Azure DNS Private Zones ist ein Dienst, der sich auf die Auflösung von Domänennamen in einem privaten Netzwerk konzentriert. Mit Private Zones können Kunden ihre eigenen benutzerdefinierten Domänennamen anstelle der heute von Azure-bereitgestellten Namen verwenden.

Übersicht über Azure DNS

Das Domain Name System (DNS) ist für die Übersetzung (oder Auflösung) eines Dienstnamens in seine IP-Adresse verantwortlich. Azure DNS ist ein Hosting-Service für DNS-Domänen und bietet Namensauflösung mithilfe der Microsoft Azure-Infrastruktur. Zusätzlich zur Unterstützung internetorientierter DNS-Domänen unterstützt Azure DNS jetzt auch private DNS-Domänen.

Azure DNS bietet einen zuverlässigen, sicheren DNS-Dienst zum Verwalten und Auflösen von Domänennamen in einem virtuellen Netzwerk, ohne dass eine benutzerdefinierte DNS-Lösung erforderlich ist. Wenn Sie private DNS-Zonen verwenden, können Sie Ihre eigenen benutzerdefinierten Domänennamen anstelle der heute von Azure-bereitgestellten Namen verwenden. Mithilfe benutzerdefinierter Domänennamen können Sie Ihre virtuelle Netzwerkarchitektur optimal an die Anforderungen Ihrer Organisation anpassen. Es bietet Namensauflösung für virtuelle Maschinen (VMs) innerhalb eines virtuellen Netzwerks und zwischen virtuellen Netzwerken. Außerdem können Kunden Zonennamen mit einer geteilten Horizontansicht konfigurieren, die es einer privaten und einer öffentlichen DNS-Zone ermöglicht, einen Namen freizugeben.

Warum Citrix GSLB für Azure DNS-private Zone?

In der heutigen Welt möchten Unternehmen ihre Arbeitslasten von lokal auf Azure Cloud umstellen. Der Übergang zur Cloud ermöglicht es ihnen, Time-to-Market, Kapitalaufwand/Preis, einfache Bereitstellung und Sicherheit zu nutzen. Der Azure DNS Private Zone-Dienst bietet ein einzigartiges Angebot für Unternehmen, die einen Teil ihrer Arbeitslasten in die Azure Cloud umstellen. Diese Unternehmen können ihren privaten DNS-Namen erstellen, den sie jahrelang in lokalen Bereitstellungen hatten, wenn sie den privaten Zonendienst verwenden. Da dieses Hybridmodell von Intranetanwendungsservern in der lokalen und in der Azure Cloud über sichere VPN-Tunnel verbunden ist, besteht die einzige Herausforderung darin, wie ein Benutzer nahtlosen Zugriff auf diese Intranetanwendungen haben kann. Citrix ADC löst diesen einzigartigen Anwendungsfall mit seiner globalen Lastausgleichsfunktion, die den Anwendungsdatenverkehr an die optimal verteilten Arbeitslasten/Server entweder lokal oder in der Azure-Cloud weiterleitet und den Integritätsstatus des Anwendungsservers bereitstellt.

Anwendungsfall

Benutzer im On-Prem-Netzwerk und in verschiedenen Azure VNETs sollten in der Lage sein, eine Verbindung zu den optimalen Servern in einem internen Netzwerk herzustellen, um auf die erforderlichen Inhalte zuzugreifen. Dadurch wird sichergestellt, dass die Anwendung immer verfügbar ist, die Kosten optimiert und die Benutzererfahrung gut ist. Die primäre Voraussetzung hierfür ist die Azure Private Traffic Management (PTM). Azure PTM stellt sicher, dass die DNS-Abfragen von Benutzern in eine geeignete private IP-Adresse des Anwendungsservers aufgelöst werden.

Anwendungsfalllösung

Citrix ADC enthält die Funktion Global Server Load Balancing (GSLB), mit der die Azure PTM-Anforderungen erfüllt werden können. GSLB verhält sich wie ein DNS-Server, der die DNS-Anfragen abruft und die DNS-Anfrage in eine geeignete IP-Adresse auflöst, um Folgendes bereitzustellen:

- Nahtloses DNS-basiertes Failover

- Phasenmigration von lokal in die Cloud

- A/B Testen einer neuen Funktion

Unter vielen unterstützten Load Balancing-Methoden können folgende Methoden in dieser Lösung nützlich sein:

- Runde Robin

-

Statische Nähe (Standortbasierte Serverauswahl): Es kann auf zwei Arten bereitgestellt werden

- EDNS-Client-Subnetz (ECS) -basierte GSLB auf Citrix ADC

- Bereitstellen einer DNS-Weiterleitung für jedes virtuelle Netzwerk

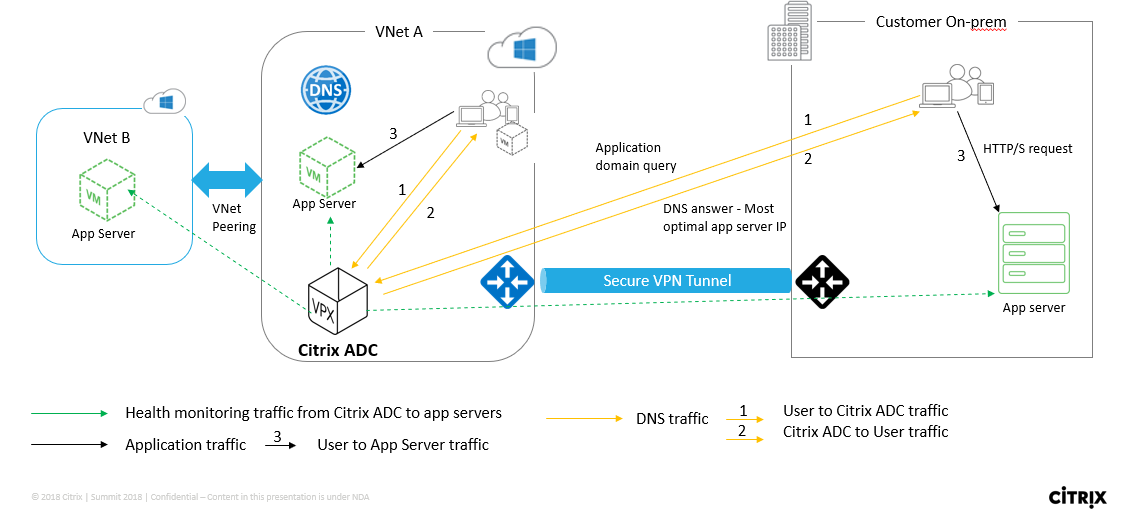

Topologie

- Die Citrix ADC GSLB-Bereitstellung für die private Azure DNS-Zone sieht logisch in Abbildung 1 dargestellt.

- Ein Benutzer kann auf jeden Anwendungsserver entweder in Azure oder On-Prem basierend auf Citrix ADC GSLB Lastenausgleichsmethode in einer privaten Azure-DNS-Zone zugreifen

- Der gesamte Datenverkehr zwischen On-Prem und Azure Virtual Network erfolgt nur über einen sicheren VPN-Tunnel

- Anwendungsdatenverkehr, DNS-Datenverkehr und Überwachungsdatenverkehr werden in der vorhergehenden Topologie angezeigt.

- Abhängig von der erforderlichen Redundanz können Citrix ADC und DNS-Weiterleitung in den virtuellen Netzwerken und Rechenzentren bereitgestellt werden. Der Einfachheit halber wird hier nur ein Citrix ADC angezeigt, wir empfehlen jedoch mindestens einen Satz Citrix ADC und DNS-Weiterleitung für die Azure-Region.

- Alle Benutzer-DNS-Abfragen gehen zuerst an die DNS-Weiterleitung, die Regeln für die Weiterleitung der Abfragen an den entsprechenden DNS-Server definiert hat.

Konfigurieren von Citrix ADC für Azure DNS Private Zone

Getestete Produkte und Versionen

| Produkt | Version |

|---|---|

| Azure | Cloud-Abonnement |

| Citrix ADC VPX | BYOL (Bringen Sie Ihre eigene Lizenz) |

Hinweis: Die Bereitstellung wurde getestet und bleibt mit Citrix ADC Version 12.0 und höher identisch.

Voraussetzungen und Konfigurationshinweise

Im Folgenden werden allgemeine Voraussetzungen und die getestete Konfiguration für dieses Handbuch aufgeführt. Überprüfen Sie vor der Konfiguration von Citrix ADC eine Gegenüberprüfung:

- Microsoft Azure-Portalkonto mit einem gültigen Abonnement

- Stellen Sie die Konnektivität (Secure VPN Tunnel) zwischen On-Prem und Azure Cloud sicher. Informationen zur Einrichtung eines sicheren VPN-Tunnels in Azure finden Sie unter Schritt für Schritt: Konfigurieren eines Site-to-Site-VPN-Gateways zwischen Azure und on-premises

Lösungsbeschreibung

Nehmen wir an, der Kunde möchte eine Anwendung Azure DNS-private Zone (rr.ptm.mysite.net) hosten, die auf HTTPs ausgeführt wird und in Azure und On-Premises mit Intranetzugriff basierend auf Round Robin-GSLB-Lastausgleichsmethode bereitgestellt wird. Um diese Bereitstellung zu erreichen, indem die private DNS-Zone GSLB für Azure mit Citrix ADC aktiviert wird, besteht aus zwei Teilen: Konfigurieren der Azure, der On-Premises und der Citrix ADC-Appliance.

Teil 1: Konfigurieren von Azure, lokales Setup

Wie in Topologie gezeigt, richten Sie Azure Virtual Network (VNet A, VNet B in diesem Fall) und das lokale Setup ein.

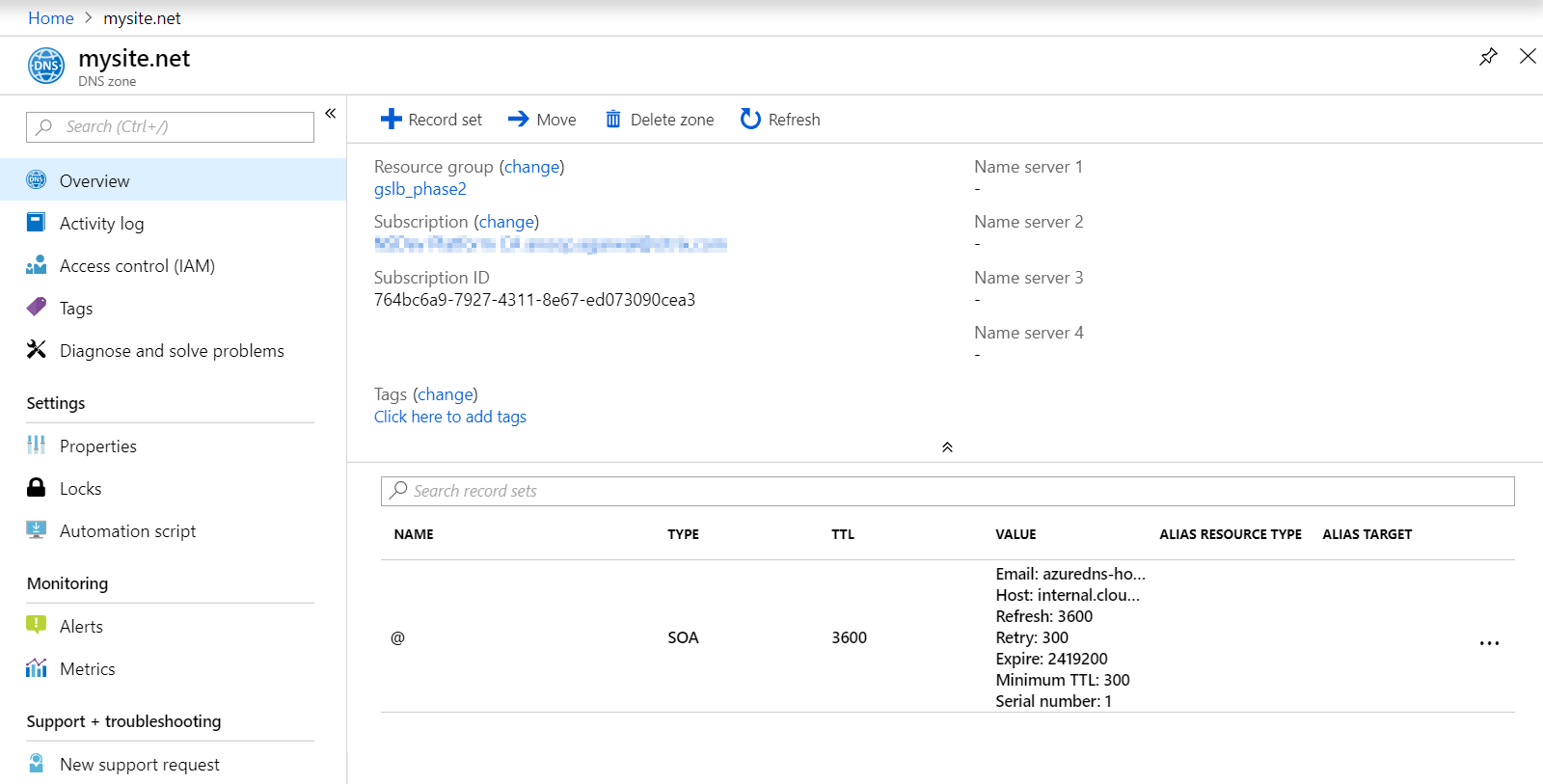

Schritt 1: Erstellen einer privaten Azure DNS-Zone mit Domänennamen (mysite.net)

Schritt 2: Erstellen von zwei virtuellen Netzwerken (VNet A, VNet B) im Hub- und Spoke-Modell in einer Azure-Region

Schritt 3: Bereitstellen von App Server, DNS-Weiterleitung, Windows 10 Pro-Client, Citrix ADC in VNet A

Schritt 4: Bereitstellen von App Server und Bereitstellen einer DNS-Weiterleitung, wenn sich Clients in VNet B befinden.

Schritt 5: Bereitstellen von App-Server, DNS-Weiterleitung und Windows 10 Pro-Client lokal

Private Azure DNS-Zone

Melden Sie sich beim Azure-Portal an, und wählen Sie ein Dashboard aus oder erstellen Sie es. Klicken Sie nun auf eine Ressource erstellen und nach DNS-Zone suchen , um eine (mysite.net in diesem Fall) zu erstellen, wie in der folgenden Abbildung gezeigt.

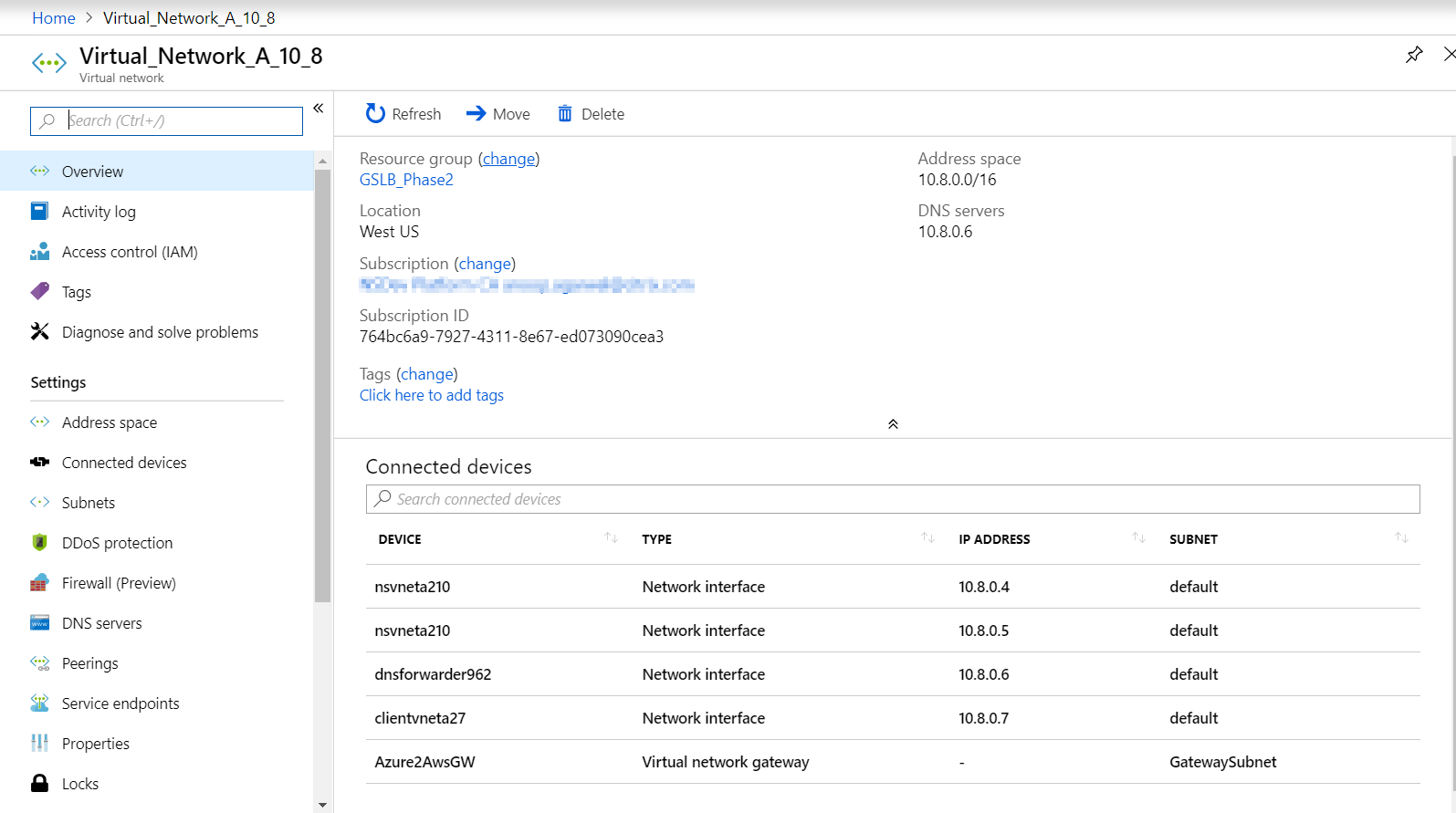

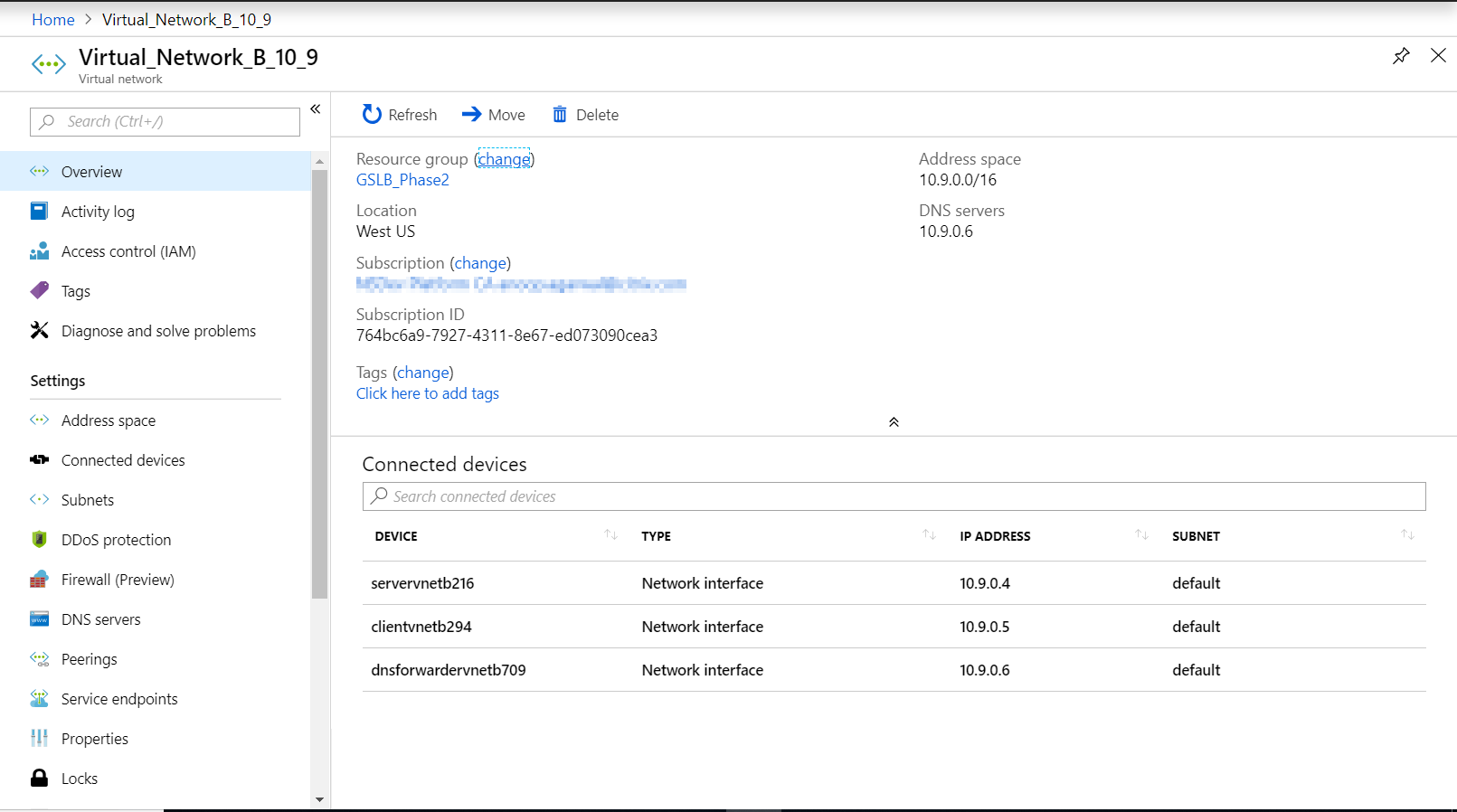

Virtuelle Azure-Netzwerke (VNet A, VNet B) im Hub- und Spoke-Modell

Wählen Sie das gleiche Dashboard und klicken Sie auf Erstellen einer Ressource und suchen Sie nach virtuellen Netzwerken , um zwei virtuelle Netzwerke zu erstellen, nämlich VNet A, VNet B in derselben Region und Peer sie, um ein Hub and Spoke Modell zu bilden, wie in der folgenden Abbildung gezeigt. Weitere Informationen zum Einrichten einer Hub-and-Spoke-Topologie finden Sie unter Implementieren einer Hub-Spoke-Netzwerktopologie in Azure .

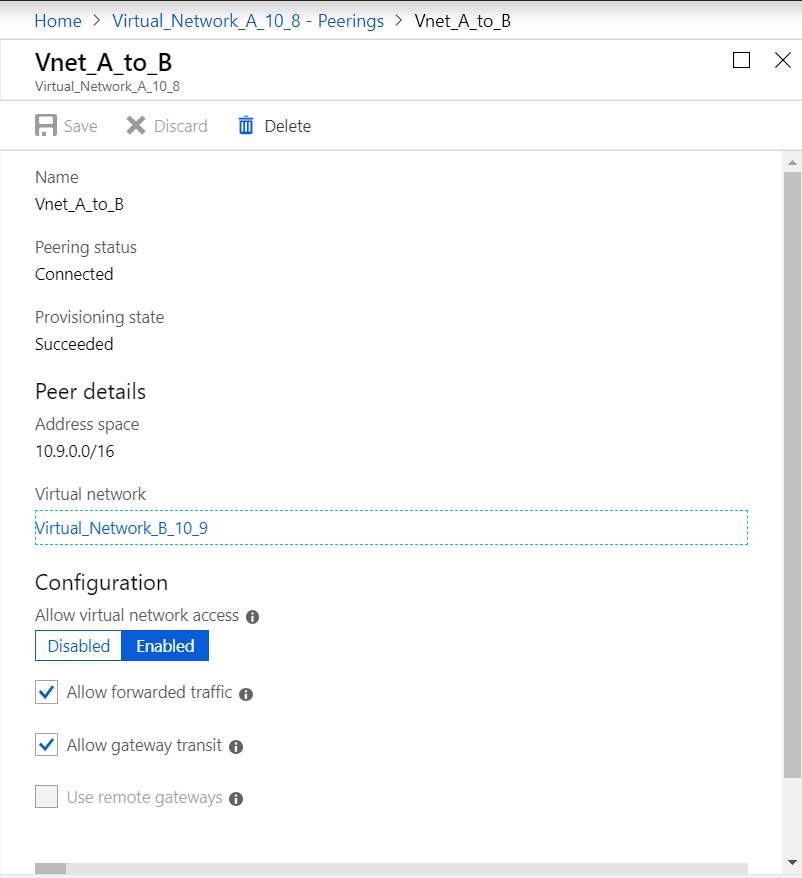

VNet A zu VNet B Peering

Um VNet A und VNet B Peerings aus dem Einstellungsmenü von VNet A und Peer VNet B zu überprüfen, aktivieren Sie Weitergeleiteten Datenverkehr zulassen und Gateway-Transit zulassen, wie in der folgenden Abbildung dargestellt.

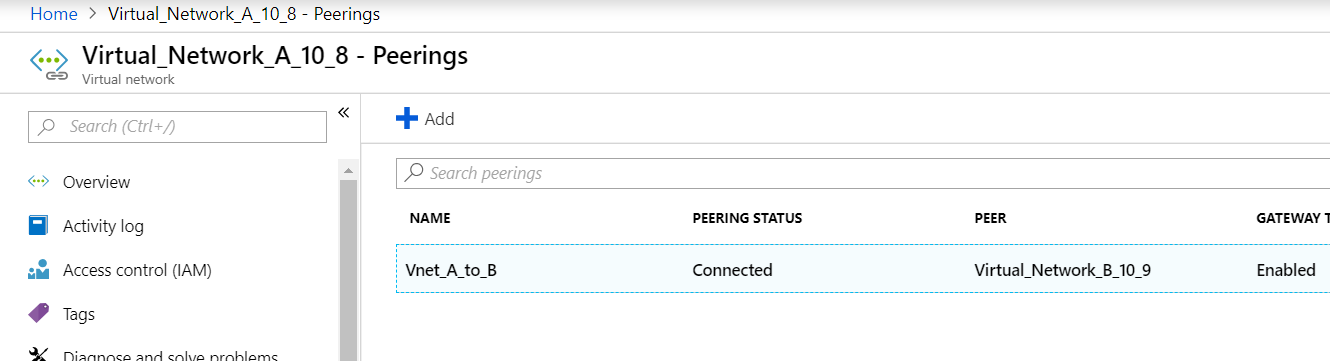

Nach erfolgreichem Peering sehen Sie wie in der folgenden Abbildung gezeigt:

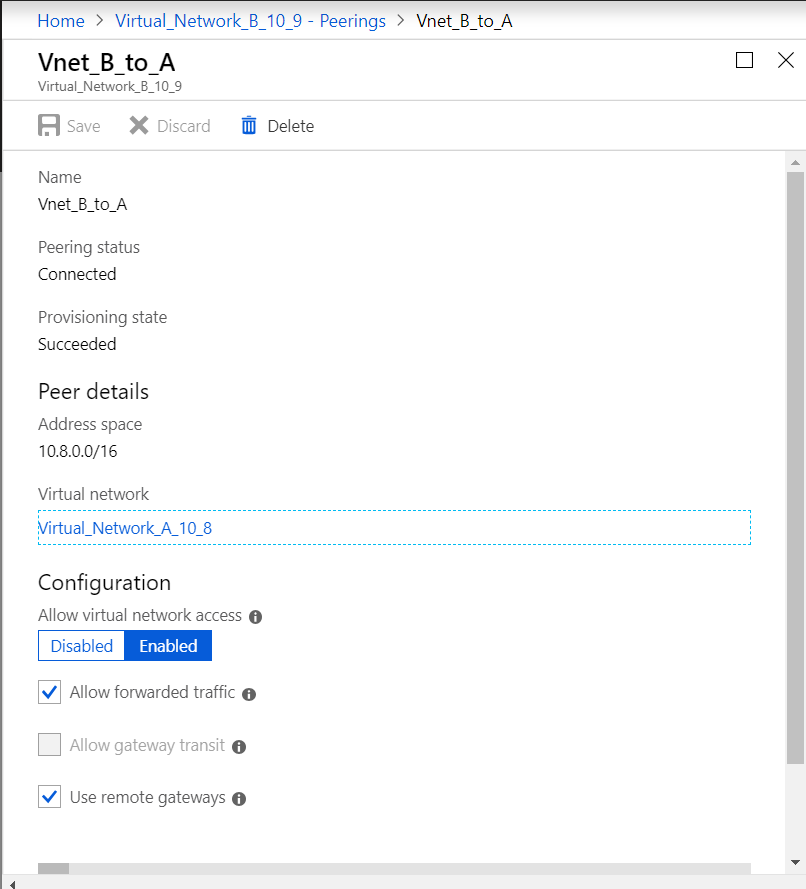

VNet B zu VNet A Peering

Für das Peering von VNet B und VNet, klicken Sie auf peerings im Einstellungsmenü von VNet B und Peer VNet A, aktivieren Sie Weitergeleiteten Datenverkehr zulassen und Remote-Gateways verwenden, wie in der folgenden Abbildung dargestellt.

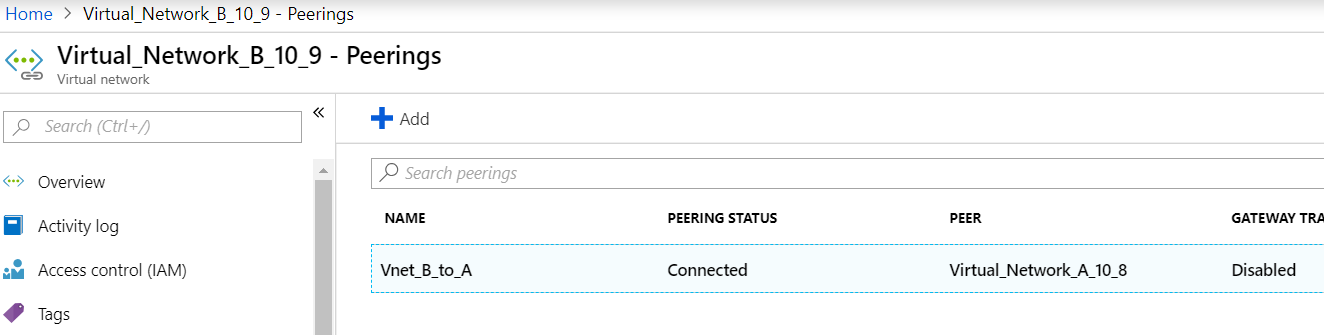

Nach erfolgreichem Peering sehen Sie wie in der folgenden Abbildung gezeigt:

Bereitstellen von App Server, DNS-Weiterleitung, Windows 10 Pro-Client, Citrix ADC in VNet A

Wir diskutieren kurz über App-Server, DNS-Weiterleitung, Windows 10 Pro-Client und Citrix ADC auf VNet A. Wählen Sie dasselbe Dashboard aus, klicken Sie auf eine Ressource erstellen, suchen Sie nach den jeweiligen Instanzen und weisen Sie eine IP aus vNet A Subnetz zu.

App-Server

App-Server ist nichts anderes als der Webserver (HTTP-Server), auf dem ein Ubuntu-Server 16.04 als Instanz auf Azure oder lokale VM bereitgestellt wird und einen CLI-Befehl ausführen: sudo apt install apache2, um es als Webserver zu machen

Windows 10 Pro Client

Starten Sie Windows 10 pro Instanz als Clientcomputer auf VNet A und lokal.

Citrix ADC

Citrix ADC ergänzt die private Azure DNA-Zone durch Integritätsprüfung und Analysen von Citrix MAS. Starten Sie einen Citrix ADC von Azure Marketplace basierend auf Ihren Anforderungen. Hier haben wir Citrix ADC (BYOL) für diese Bereitstellung verwendet. Ausführliche Schritte zum Bereitstellen von Citrix ADC in Microsoft Azure finden Sie im folgenden URL. Verwenden Sie nach der Bereitstellung Citrix ADC IP, um Citrix ADC GSLB zu konfigurieren. Weitere Informationen finden Sie unter Bereitstellen einer NetScaler VPX VPX-Instanz auf Microsoft Azure

DNS-Weiterleitung

Es wird verwendet, um die Client-Anfragen von gehosteten Domänen, die an Citrix ADC GSLB (ADNS IP) gebunden sind weiterzuleiten. Starten Sie einen Ubuntu-Server 16.04 als Linux-Instanz (Ubuntu Server 16.04) und verweisen Sie unten URL, wie Sie es als DNS-Forwarder einrichten.

Hinweis: Für Round Robin GSLB Load Balancing Methode ist eine DNS-Weiterleitung für Azure Region ausreichend, aber für statische Nähe benötigen wir eine DNS-Weiterleitung pro virtuelles Netzwerk.

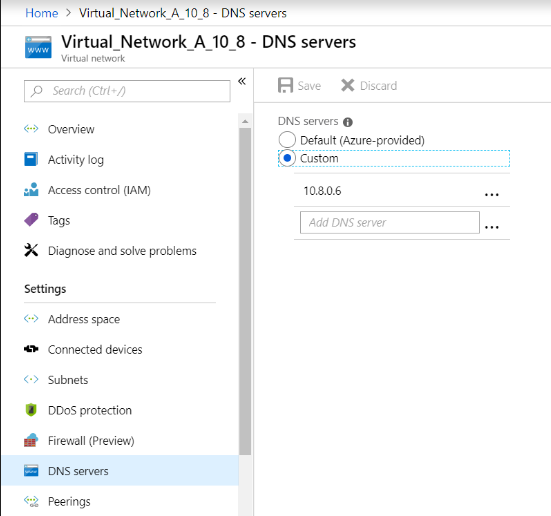

Ändern Sie nach dem Bereitstellen der Weiterleitung die DNS-Servereinstellungen des virtuellen Netzwerks A von Standard auf benutzerdefinierte mit VNet A DNS-Forwarder-IP, wie in der folgenden Abbildung dargestellt, und ändern Sie dann dienamed.conf.options Datei in VNet A DNS-Weiterleitung, um Weiterleitungsregeln für Domäne (mysite.net) und Subdomain (ptm.mysite.net) an die ADNS-IP von Citrix ADC GSLB. Starten Sie nun die DNS-Weiterleitung neu, um die Änderungen in der Datei wiederzugebennamed.conf.options.

Einstellungen für vNet A DNS-Weiterleitung

zone "mysite.net" {

type forward;

forwarders { 168.63.129.16; };

};

zone "ptm.mysite.net" {

type forward;

forwarders { 10.8.0.5; };

}; > **Hinweis:** Verwenden Sie für die IP-Adresse der Domäne ("mysite.net") die DNS-IP Ihrer Azure-Region. Verwenden Sie für die IP-Adresse der Subdomain ("ptm.mysite.net") Zone alle ADNS-IP-Adressen Ihrer GSLB-Instanzen.

Bereitstellen von App Server und Bereitstellen einer DNS-Weiterleitung, wenn sich Clients in VNet B befinden

Wählen Sie nun für Virtual Network B dasselbe Dashboard aus, klicken Sie auf Ressource erstellen, suchen Sie dann nach den entsprechenden Instanzen und weisen Sie eine IP aus dem VNet B-Subnetz zu. Starten Sie den App-Server und die DNS-Forwarder, wenn ein statischer GSLB-Lastausgleich ähnlich wie VNet A vorhanden ist.

Bearbeiten Sie die Einstellungen für die VNet B DNS-Weiterleitung innamed.conf.options wie folgt:

VNet B DNS Forwarder Settings:

zone "ptm.mysite.net" {

type forward;

forwarders { 10.8.0.5; };

};

Bereitstellen von App-Server, DNS-Weiterleitung und Windows 10 Pro-Client lokal

Starten Sie jetzt für lokal die VMs auf Bare Metal und bringen Sie App-Server, DNS-Forwarder und Windows 10 Pro-Client ähnlich wie VNet A.

Bearbeiten Sie die Einstellungen für die lokale DNS-Weiterleitungnamed.conf.options wie im folgenden Beispiel gezeigt.

Einstellungen für lokale DNS-Weiterleitung

zone "mysite.net" {

type forward;

forwarders { 10.8.0.6; };

};

zone "ptm.mysite.net" {

type forward;

forwarders { 10.8.0.5; };

};

Hier fürmysite.net wir haben DNS-Weiterleitungs-IP von VNet A anstelle von Azure privaten DNS-Zonenserver IP gegeben, weil es eine spezielle IP nicht von lokal erreichbar ist. Daher ist diese Änderung in der DNS-Weiterleitungseinstellung von lokal erforderlich.

Teil 2: Konfigurieren des Citrix ADC

Wie in Topologie gezeigt, stellen Sie den Citrix ADC in Azure Virtual Network (in diesem Fall VNet A) bereit, und greifen Sie über Citrix ADC GUI darauf zu.

Konfigurieren von Citrix ADC GSLB

Schritt 1: ADNS-Dienst erstellen Schritt 2: Erstellen von Sites — lokal und remote Schritt 3: Erstellen von Diensten für die lokalen virtuellen Server Schritt 4: Erstellen von virtuellen Servern für die GSLB-Dienste

ADNS-Dienst hinzufügen

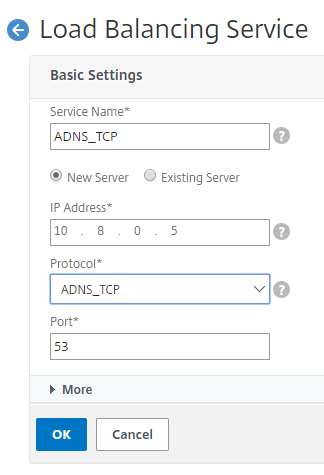

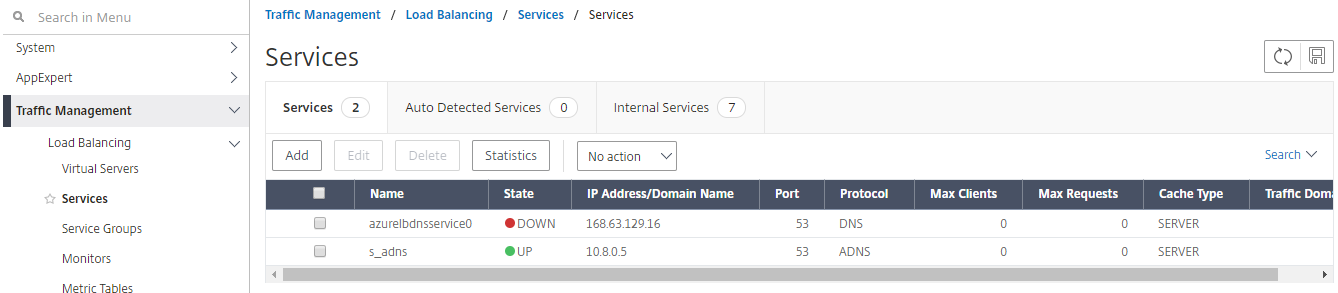

Melden Sie sich bei der Citrix ADC GUI an. Navigieren Sie auf der Registerkarte Konfiguration zu Datenverkehrsverwaltung > Lastenausgleich > Dienste . Fügen Sie einen Dienst hinzu. Es wird empfohlen, den ADNS-Dienst sowohl in TCP als auch in UDP zu konfigurieren, wie hier gezeigt:

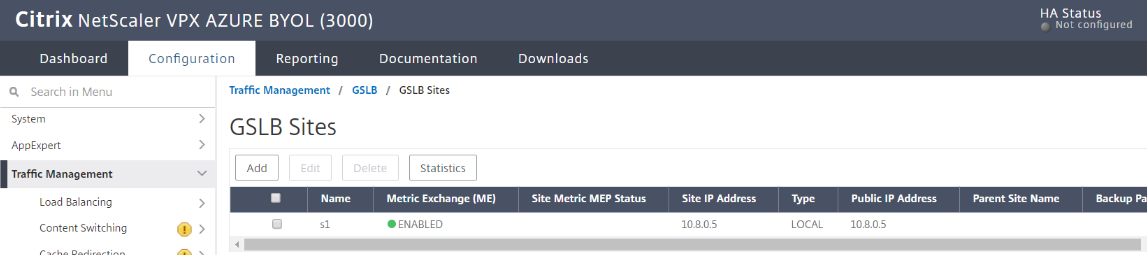

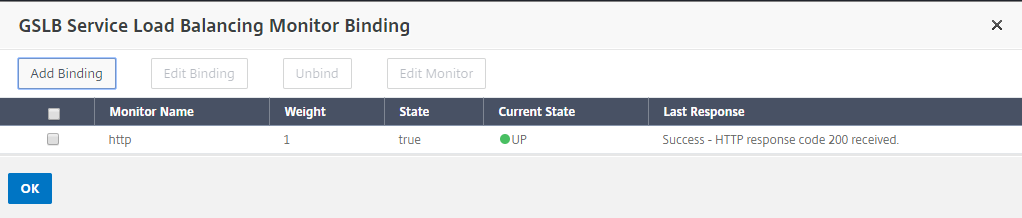

GSLB-Sites hinzufügen

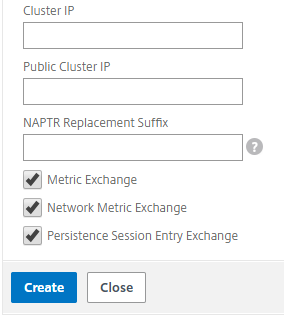

Fügen Sie lokale und Remote-Standorte hinzu, zwischen denen GSLB konfiguriert werden soll. Navigieren Sie auf der Registerkarte Konfiguration zu Datenverkehrsverwaltung > GSLB > GSLB-Sites . Fügen Sie eine Website wie hier gezeigt hinzu, und wiederholen Sie dasselbe Verfahren für andere Websites.

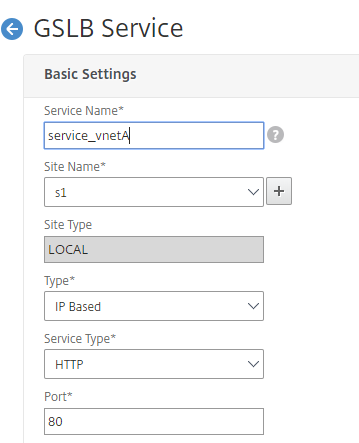

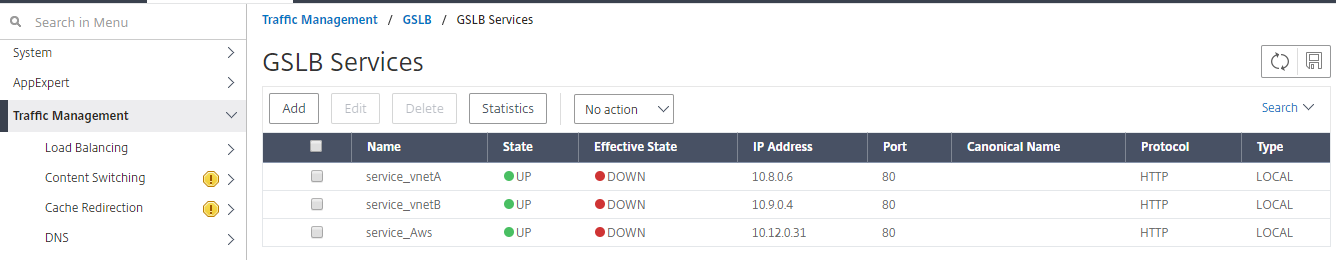

GSLB-Dienste hinzufügen

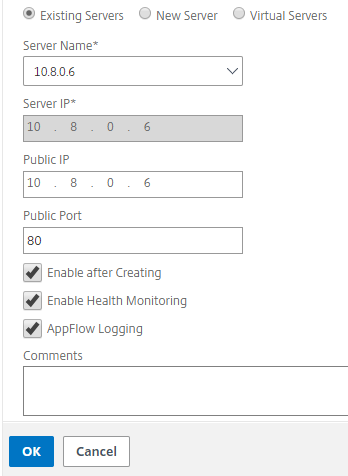

Fügen Sie GSLB-Dienste für die lokalen und entfernten virtuellen Server hinzu, die App-Server laden. Navigieren Sie auf der Registerkarte Konfiguration zu Datenverkehrsverwaltung > GSLB > GSLB-Dienste . Fügen Sie die Dienste hinzu, wie in den folgenden Beispielen gezeigt. Binden Sie HTTP-Monitor, um den Serverstatus zu überprüfen.

Gehen Sie nach dem Erstellen des Dienstes zur Registerkarte Erweiterte Einstellungen im GSLB-Dienst und fügen Sie die Registerkarte Monitors hinzu, um den GSLB-Dienst mit einem HTTP-Monitor zu binden, um den Status des Dienstes zu starten

Sobald Sie mit dem HTTP-Monitor verbunden sind, ist der Status der Dienste wie hier gezeigt UP:

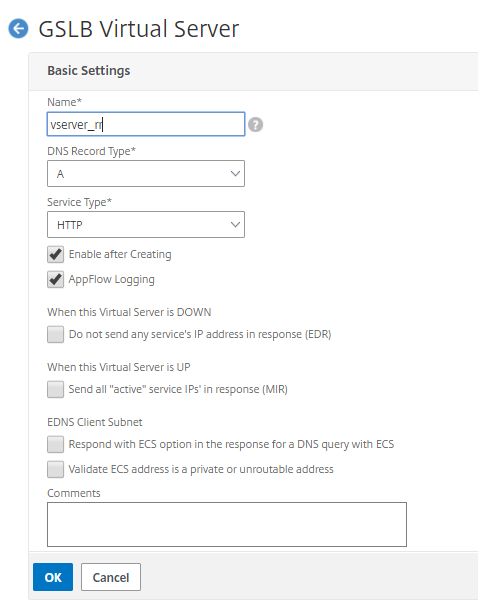

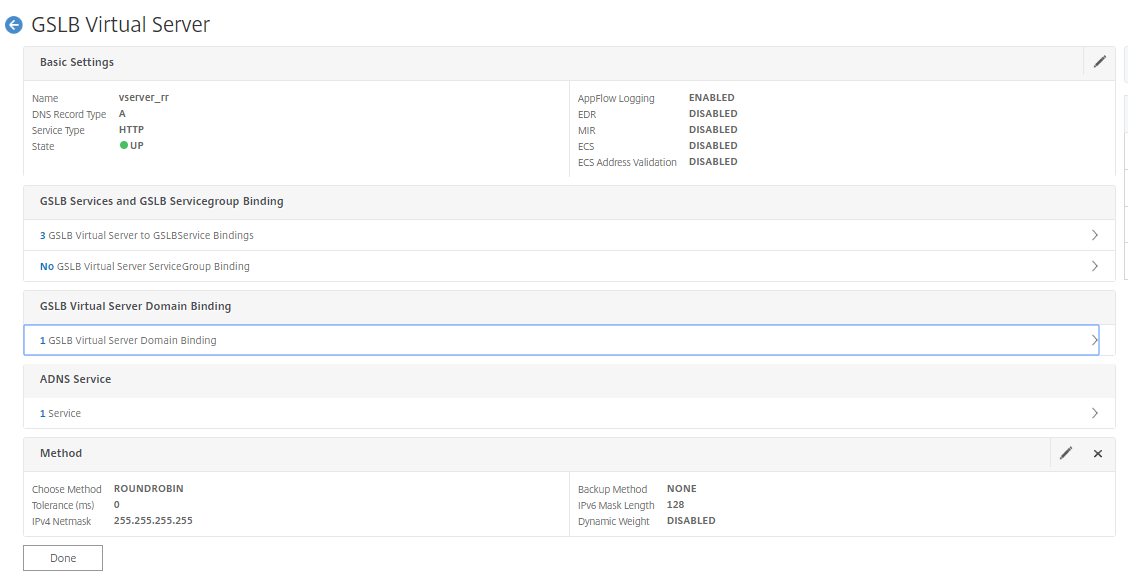

Virtueller GSLB Server hinzufügen

Fügen Sie den virtuellen GSLB-Server hinzu, über den der Alias GSLB-Dienste von App-Servern zugegriffen werden kann. Navigieren Sie auf der Registerkarte Konfiguration zu Datenverkehrsverwaltung > GSLB > Virtuelle GTLB Server . Fügen Sie die virtuellen Server hinzu, wie im folgenden Beispiel gezeigt. Binden Sie GSLB-Dienste und Domain-Namen an sie.

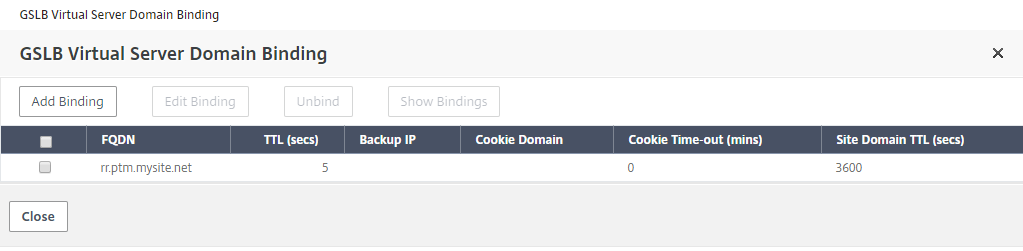

Nachdem Sie den virtuellen GSLB-Server erstellt und die entsprechende Lastausgleichsmethode ausgewählt haben (Round Robin in diesem Fall), binden Sie GSLB-Dienste und -Domänen, um den Schritt abzuschließen

Wechseln Sie zur Registerkarte Erweiterte Einstellungen im virtuellen Server und fügen Sie Domänen hinzu , um eine Domäne zu binden.

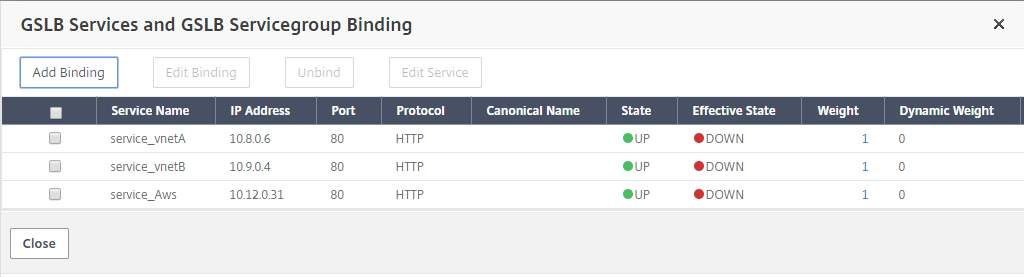

Wechseln Sie zu Erweitert > Dienste , und klicken Sie auf den Pfeil, um einen GSLB-Dienst zu binden und alle drei Dienste (VNet A, VNet B, Lokal) an den virtuellen Server zu binden.

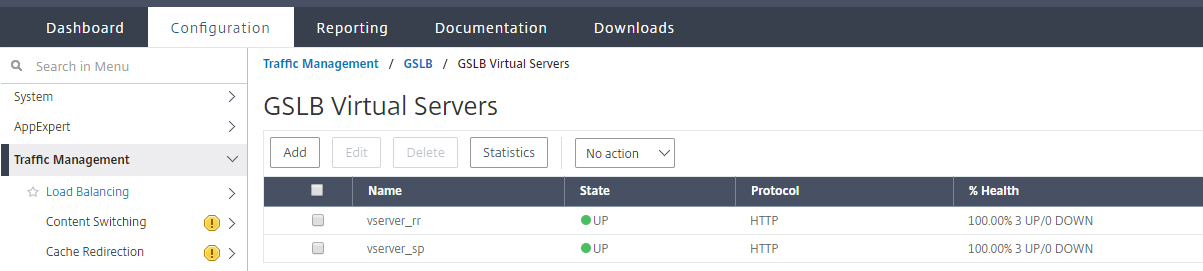

Nach der Bindung von GSLB-Diensten und Domain an den virtuellen Server erscheint es wie hier dargestellt:

Überprüfen Sie, ob der virtuelle GSLB Server verfügbar und 100% fehlerfrei ist. Wenn der Monitor anzeigt, dass der Server einwandfrei ist, bedeutet dies, dass Sites synchron sind und Back-End-Dienste verfügbar sind.

Um die Bereitstellung zu testen, greifen Sie nun auf die Domänen-URLrr.ptm.mysite.net entweder über den Cloud-Clientcomputer oder den lokalen Clientcomputer zu. Angenommen, der Zugriff über den Cloud-Windows-Client-Computer zu sehen, dass auch auf lokalen App-Server in einer privaten DNS-Zone zugegriffen wird, ohne dass Drittanbieter oder benutzerdefinierte DNS-Lösungen erforderlich sind.

Schlussfolgerung

Citrix ADC, die führende Anwendungsbereitstellungslösung, eignet sich am besten für Lastausgleich und GSLB-Funktionen für die private Azure DNS-Zone. Durch das Abonnieren der Azure DNS Private Zone kann sich das Unternehmen auf die Leistung und Intelligenz von Citrix ADC Global Server Load Balancing (GSLB) verlassen, um den Intranetverkehr über Arbeitslasten in mehreren Regionen und Rechenzentren zu verteilen, die über sichere VPN-Tunnel verbunden sind. Diese Zusammenarbeit garantiert Unternehmen einen nahtlosen Zugriff auf einen Teil ihrer Arbeitslast, die sie in die öffentliche Azure Cloud umstellen möchten.